Isilon: Godkendelse via FQDN mislykkes, fejl "KRB5KRB_AP_ERR_MODIFIED"

Summary: Problemer med at få adgang til FQDN for Isilon-aktier. I stand til at få adgang til det samme over IP. Kerberos-godkendelse mislykkes ved brug af FQDN, men NTLM-godkendelse lykkes, når IP-adressen bruges. "Serveren blev ikke fundet i Kerberos-databasen" ...

Symptoms

Godkendelse via FQDN mislykkes med følgende fejlmeddelelse i lsassd.log:

cluster-2: 2019-06-11T08:15:02-07:00 <30.4> cluster-2 lsass[4680]: [LwKrb5InitializeUserLoginCredentialsS4U /b/mnt/src/isilon/fsp/lwadvapi/threaded/lwkrb5.c:1394] KRB5 Error code: -1765328377 (Message: Server not found in Kerberos database)

Denne meddelelse angiver, at; Isilon kan ikke genkende den klient, der anmoder om en af de tjenester, som Isilon tilbyder. Dette medfører, at godkendelse mislykkes over Kerberos, fordi klienten ikke vil have en gyldig billet, som Isilon kan genkende og dekryptere.

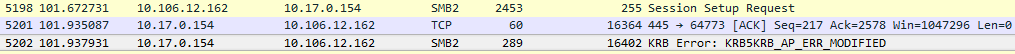

Den samme meddelelse kan fortolkes via netværkssporinger, når du ser Isilon [10.17.0.154] sende "KRB5KRB_AP_ERR_MODIFIED"-pakke tilbage til klienten [10.106.12.162] for en anmodning om sessionsopsætning:

Cause

Dette kan ske af flere grunde, men de mest almindelige er angivet nedenfor:

- Der er en konto med samme SPN i skoven. Nogle gange vil KDC give en fejl tilbage af KRB_S_PRINCIPAL_UNKNOWN, men der er tilfælde, hvor det vil give en Kerberos-billet, som tjenesten [I vores tilfælde er det Isilon] ikke kan dekryptere og dermed få en KRB5KRB_AP_ERR_MODIFIED.

- Navnet på tjenesteprincipalen er på den forkerte Active Directory-konto (computer eller bruger). Dette er igen et tilfælde af dobbelt SPN.

- Active Directory-kontoen, der kører tjenesten, har opdateret/ændret sin adgangskode, og du oplever problemet på grund af et problem med Active Directory-replikeringsforsinkelse eller Active Directory-replikering.

Her forsøger klienten at få adgang til en Isilon-deling ved hjælp af FQDN "mixed.isilon.com".

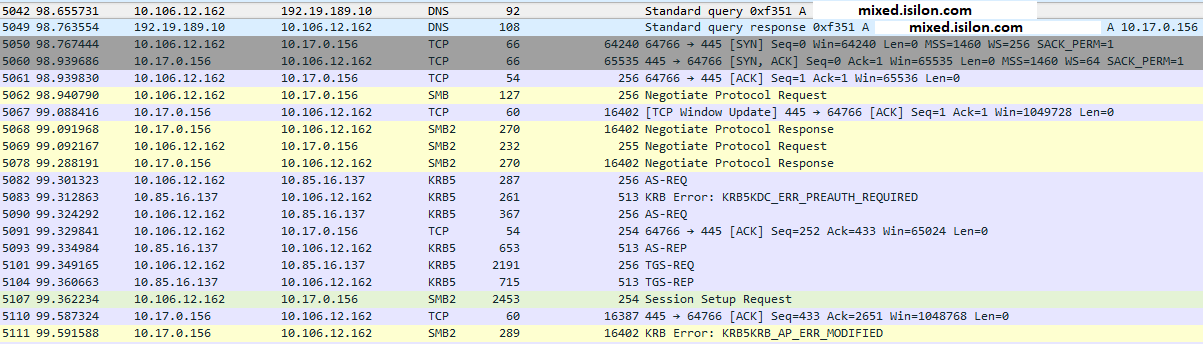

Lad os nu se på netværkssporet af dette forsøg.

1. Vi ser korrekt navneopløsning for "mixed.isilon.com" og DNS-serversvaret tilbage med IP-adressen 10.17.0.156 (rammer 5042 & 5049)

2. Maskinen får derefter en TGT fra domænecontrolleren (se AS-REQ og AS-REP) (rammer 5082 & 5093)

3. Maskinen anmoder derefter om og får en servicebillet til "mixed.isilon.com" (ramme 5101 &; 5104). Som du kan se nedenfor, bad maskinen om en Kerberos-billet med "mixed.isilon.com"

CName står for klientnavn, og SName står for servicenavn

4. Maskinen går derefter tilbage til Isilon og forsøger at godkende ved hjælp af Kerberos-billetten, som den lige har fået fra domænecontrolleren (rammer 5107 &; 5111). Under godkendelsen svarer Isilon tilbage med KRB5KRB_AP_ERR_MODIFIED (ramme 5111).

Hvis du kan se det fra trin 3, henter klienten Kerberos-billetten fra realm "ISILON.COM", mens klyngen i dette scenarie er knyttet til sit domæne, der er tillid til, for at "CORP.COM". Det betyder, at der er registreret et duplikeret SPN i ISILON.COM, og Isilon kan ikke dekryptere den billet, som klienten præsenterer, da klyngen bruger CORP.COM til godkendelse. Dette medfører, at godkendelse mislykkes.

Eksempel på tilstedeværelsen af duplikerede SPN:

SPN'er, der er anført i henholdsvis ISILON.COM og CORP.COM

/usr/bin/isi --timeout=15 auth ads spn list ISILON.COM

SPN

--------------------------------------

nfs/mixed.isilon.com

HOST/mixed.isilon.com <===========================

nfs/synciq.isilon.com

HOST/synciq.isilon.com

nfs/cifs.isilon.com

HOST/cifs.isilon.com

--------------------------------------

Total: 6

/usr/bin/isi --timeout=15 auth ads spn list CORP.COM

SPN

--------------------------------------

nfs/mixed.isilon.com

HOST/mixed.isilon.com <===========================

nfs/synciq.isilon.com

HOST/synciq.isilon.com

nfs/cifs.isilon.com

HOST/cifs.isilon.com

--------------------------------------

Total: 6

Resolution

Se efter domæner, der er tillid til, og dupliker SPN'er på det domæne, som Isilon er knyttet til, og det domæne, der er tillid til:

- Sådan kontrollerer du de domæner, der er tillid til:

# isi auth ads trusts list --provider-name=<Domain name cluster is joined to>

- For at liste SPN'erne til stede i et domæne:

# isi auth ads spn list --provider-name=<Domain name>

Hvis der er dublerede SPN er, og kun det primære domæne bruges til godkendelse, skal du slette SPN efter KB OneFS: Sådan finder du dublerede SPN'er (Service Principal Names) i Active Directory, der forhindrer SMB-klienter i at godkende til klynge.