PowerEdge: So importieren Sie ein extern erstelltes benutzerdefiniertes Zertifikat und einen privaten Schlüssel in den iDRAC

Summary: In diesem Artikel wird erläutert, wie Sie ein iDRAC-Zertifikat erstellen und importieren.

Instructions

Hintergrund

Beginnend mit dem iDRAC6 war es möglich, ein Zertifikat zu erstellen, das die Public Key Infrastructure (PKI) nutzt, und Zertifikate in den iDRAC zu importieren. Es ermöglicht mehr Kontrolle über den Zertifikaterstellungsprozess und die Automatisierung dieser Prozesse. Schließlich kann dieser Prozess auch genutzt werden, um ein Platzhalterzertifikat zu erstellen und in den iDRAC zu importieren. Aus Sicherheitssicht ist die Verwendung von Platzhaltern keine Best Practice. Der Prozess zum Erstellen eines externen Zertifikats kann jedoch auch für ein Platzhalterzertifikat genutzt werden.

Inhaltsverzeichnis

- Zertifikaterstellung mit OpenSSL

- Erstellen von privaten Schlüsseln und Signieren von Zertifikaten

- Hochladen des Zertifikats in iDRAC

Um das SSL-Zertifikat zu importieren, benötigen Sie einen privaten Schlüssel und ein signiertes Zertifikat für diesen Schlüssel. Zertifikate können von Drittanbietern bereitgestellt oder automatisch erzeugt werden. Hier ist ein rudimentäres Beispiel für den Zertifikaterstellungsprozess mit OpenSSL in einer Windows-Umgebung:

Privater OpenSSL-Schlüssel und -Zertifikat zur Verwendung als Zertifizierungsstelle

Die Installation muss als Zertifizierungsstelle fungieren. Dies ermöglicht es uns, eine Zertifikatsanforderung auszustellen oder zu signieren. Die erforderlichen Schritte sind:

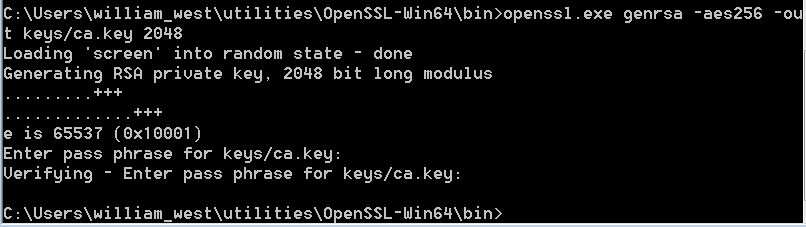

- Erstellen des privaten Schlüssels der Zertifizierungsstelle:

- Sie müssen ein Kennwort für den privaten Schlüssel angeben. Dies wird später benötigt, denken Sie also daran.

bin>openssl.exe genrsa -aes256 -out keys/ca.key 2048

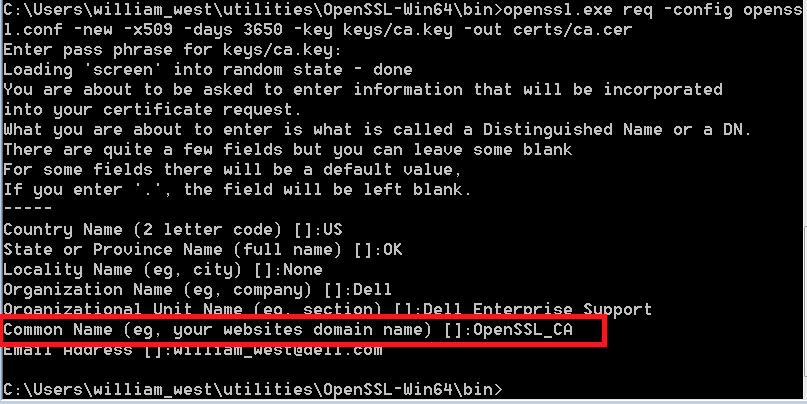

- Erstellen des CA-Zertifikats mithilfe des erstellten Schlüssels:

- Sie werden aufgefordert, Details zum Zertifikat einzugeben. Dazu gehören der „Common Name“ und die Standortdaten. Das wichtigste Feld ist hier der „Common Name“. Dies wird an die Identität der Zertifizierungsstelle weitergeleitet und im Zertifikat widergespiegelt. In der Regel muss dies mit dem Namen übereinstimmen, mit dem auf das System zugreift (z. B. DNS-Hostname). Dieses Feld ist im Screenshot unten hervorgehoben.

bin>openssl.exe req -config openssl.conf -new -x509 -days 3650 -key keys/ca.key -out certs/ca.cer

Nachdem nun ein privater Schlüssel und ein Zertifikat für die Verwendung als Zertifizierungsstelle verfügbar sind, kann ein privater Schlüssel sowie ein CSR für den iDRAC erstellt und dieser CSR dann mithilfe des CA-Zertifikats unterzeichnet werden.

Erstellen des privaten Schlüssels, der Zertifikatsignieranforderung und des Zertifikats für die iDRAC-Webdienste

Für den iDRAC benötigen wir einen Schlüssel und ein signiertes Zertifikat, um sie in die Webservices zu importieren. Für diese Ziele kann OpenSSL genutzt werden.

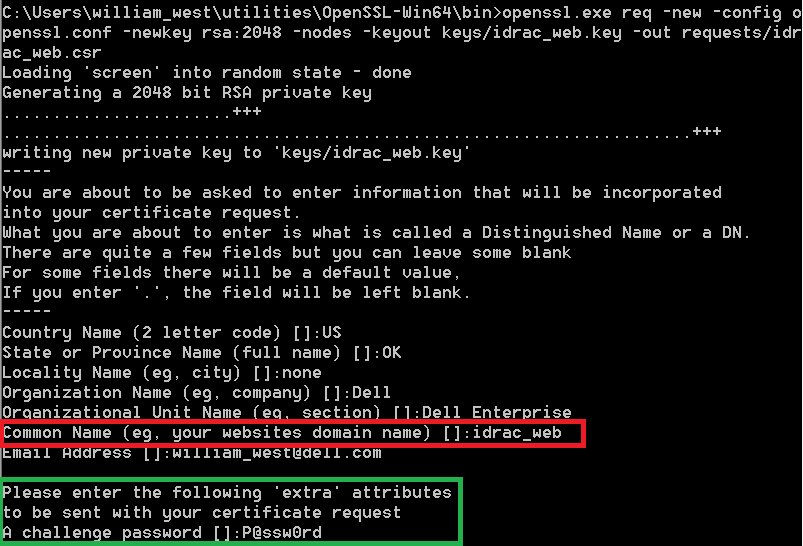

- Zuerst müssen wir einen privaten Schlüssel und eine Zertifikatsignieranforderung (CSR) erstellen, die wir dann mithilfe des CA-Zertifikats signieren können. Schlüssel und CSR können im selben Schritt erstellt werden:

- Sie müssen die Zertifikatsdetails ausfüllen. Der allgemeine Name für dieses Zertifikat sollte mit dem Namen übereinstimmen, mit dem auf den iDRAC zugegriffen wird. Unten hervorgehoben

- Beachten Sie auch, dass Sie eine Passphrase für den privaten Schlüssel angeben müssen, der erstellt wird. Unten hervorgehoben

bin>openssl.exe req -new -config openssl.conf -newkey rsa:2048 -nodes -keyout idrac.key -out idrac.csr

- Als Nächstes muss die Zertifizierungsstelle das von uns erstellte Zertifikat signieren.

bin>openssl.exe ca -policy policy_anything -config openssl.conf -cert certs/ca.cer -in requests/idrac_web.csr -keyfile keys/ca.key -days 365 -out certs/idrac_web.cer

- Jetzt verfügen wir über die erforderlichen Komponenten, die auf den iDRAC hochgeladen werden können. Die erste davon ist der private Schlüssel (

idrac_web.key) und das zweite davon ist das signierte Zertifikat (idrac_web.cer).

Hochladen des Zertifikats in iDRAC

Sobald beides vorliegt, können der Schlüssel und das Zertifikat in den iDRAC hochgeladen werden.

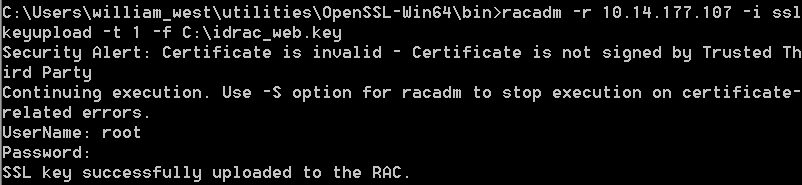

- Zuerst müssen wir das Zertifikat hochladen:

- Ich nutze die Remote-

racadmBefehl mit der interaktiven Option

- Ich nutze die Remote-

racadm -r 10.14.177.107 -i sslkeyupload -t 1 -f C:\idrac_web.key

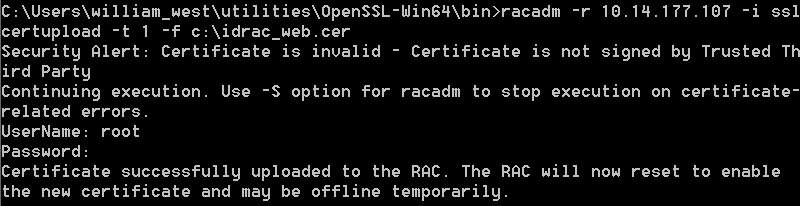

- Nachdem der Schlüssel hochgeladen wurde, muss das Zertifikat hochgeladen werden. Der Befehl hierfür lautet:

racadm -r 10.14.177.107 -i sslcertupload -t 1 -f c:\idrac_web.cer

- Nachdem die Weboberfläche wieder verfügbar ist, müssen wir unser Zertifikat verifizieren. Das Zertifikat kann über die Weboberfläche eines beliebigen Browsers geprüft werden. Das Zertifikat sollte den konfigurierten „Common Name“ widerspiegeln und unter dem in der Zertifizierungsstelle konfigurierten „Common Name“ ausgegeben sein:

Additional Information

Informationen zu Problemen mit iDRAC6-, iDRAC7- und iDRAC8-Zertifikaten finden Sie in diesem Artikel:

IDRAC: iDRAC6, iDRAC7 oder iDRAC8 – standardmäßiges SSL-Webserverzertifikat ist abgelaufen