PowerEdge: Come importare un certificato personalizzato e una chiave privata creati esternamente nell'iDRAC

Summary: Questo articolo spiega come creare e importare un certificato iDRAC.

Instructions

Informazioni preliminari

A partire da iDRAC6, è stato possibile creare un certificato sfruttando l'infrastruttura a chiave pubblica (PKI) e importare certificati in iDRAC. Consente un maggiore controllo sul processo di creazione dei certificati e consente l'automazione di questi processi. Infine, questa procedura può essere utilizzata per creare e importare un certificato con caratteri jolly nell'iDRAC. Dal punto di vista della sicurezza, l'uso di caratteri jolly non è una best practice. Tuttavia, il processo utilizzato per creare qualsiasi certificato esterno può essere utilizzato anche per un certificato con caratteri jolly.

Sommario

- Creazione di certificati tramite OpenSSL

- Creazione di chiavi private e firma del certificato

- Caricamento del certificato in iDRAC

Per importare il certificato SSL, è necessaria una chiave privata e un certificato firmato per tale chiave. I certificati possono essere forniti da terze parti o generati automaticamente. Di seguito è riportato un esempio rudimentale del processo di creazione di certificati utilizzando OpenSSL in ambiente Windows:

Chiave privata OpenSSL e certificato da utilizzare come autorità di certificazione

L'installazione deve funzionare come una CA. Questo ci consente di emettere o firmare una richiesta di certificato. Ecco i passaggi:

- Creazione della chiave privata CA:

- È necessario fornire una password per la chiave privata. Questo è necessario in seguito, quindi ricordatelo.

bin>openssl.exe genrsa -aes256 -out keys/ca.key 2048

- Creazione del certificato CA sfruttando la chiave creata:

- Vengono richiesti dettagli sul certificato. Questi includono il nome comune e i dati sulla posizione. Il campo più importante qui è il nome comune. Questa operazione passa all'identità della CA e si riflette nel certificato. In genere, deve corrispondere al nome con cui si accede al sistema (ad esempio nome host DNS). Questo campo è evidenziato nella schermata riportata di seguito.

bin>openssl.exe req -config openssl.conf -new -x509 -days 3650 -key keys/ca.key -out certs/ca.cer

Ora che una chiave privata e un certificato sono disponibili per l'uso per una CA, è possibile creare una chiave privata e una CSR per iDRAC e quindi firmare questa richiesta utilizzando il certificato CA.

Creazione della chiave privata, della richiesta di firma del certificato e del certificato per i servizi web iDRAC

Per iDRAC, è necessario disporre di una chiave e di un certificato firmato da importare nei servizi web. Possiamo sfruttare OpenSSL per raggiungere questi obiettivi.

- Innanzitutto, è necessario creare una chiave privata e una richiesta di firma del certificato (CSR) che è possibile firmare utilizzando il certificato CA. La chiave e la CSR possono essere create nello stesso passaggio:

- È necessario compilare i dettagli del certificato. Il nome comune per questo certificato deve corrispondere al nome con cui si accede a iDRAC. In evidenza di seguito

- Inoltre, è necessario includere una passphrase per la chiave privata che viene creata. In evidenza di seguito

bin>openssl.exe req -new -config openssl.conf -newkey rsa:2048 -nodes -keyout idrac.key -out idrac.csr

- Successivamente, l'autorità di certificazione deve firmare il certificato creato.

bin>openssl.exe ca -policy policy_anything -config openssl.conf -cert certs/ca.cer -in requests/idrac_web.csr -keyfile keys/ca.key -days 365 -out certs/idrac_web.cer

- Ora abbiamo i componenti necessari da caricare su iDRAC. Il primo di questi è la chiave privata (

idrac_web.key) e il secondo di questi è il certificato firmato (idrac_web.cer).

Caricamento del certificato in iDRAC

Con una coppia di chiave privata e certificato, è possibile caricare la chiave e il certificato nell'iDRAC.

- Innanzitutto, è necessario caricare il certificato:

- Ho sfruttato il lavoro da remoto

racadmcomando con l'opzione interattiva

- Ho sfruttato il lavoro da remoto

racadm -r 10.14.177.107 -i sslkeyupload -t 1 -f C:\idrac_web.key

- Una volta caricata la chiave, è necessario eseguire l'upload del certificato. Il comando per questo è:

racadm -r 10.14.177.107 -i sslcertupload -t 1 -f c:\idrac_web.cer

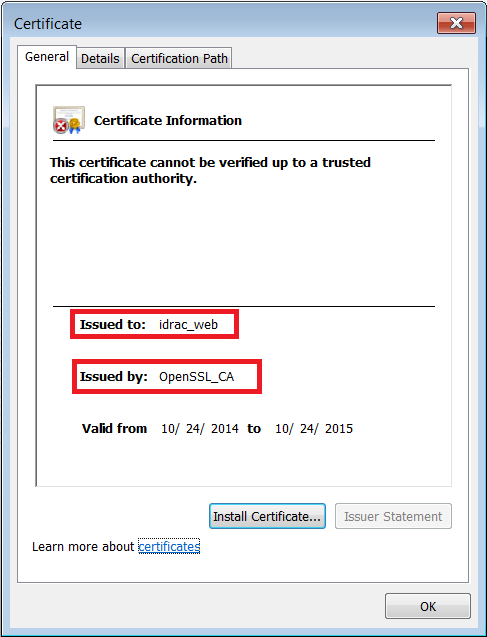

- Una volta ripristinata l'interfaccia web, è necessario verificare il certificato. Questa operazione può essere eseguita accedendo all'interfaccia web in qualsiasi browser e quindi controllando il certificato. Si dovrebbe vedere che il certificato riflette il nome comune configurato e viene emesso dal nome comune configurato nella CA:

Additional Information

Per i problemi relativi ai certificati iDRAC6, iDRAC7 e iDRAC8, consultare il seguente articolo:

IDRAC: iDRAC6, iDRAC7 o iDRAC8 - certificato del web server SSL predefinito scaduto