PowerEdge. импорт внешнего пользовательского сертификата и закрытого ключа в iDRAC

Summary: В этой статье объясняется, как создать и импортировать сертификат iDRAC.

Instructions

Предпосылка

Начиная с iDRAC6, стало возможным создавать сертификаты, используя инфраструктуру открытых ключей (PKI), и импортировать сертификаты в iDRAC. Это позволяет лучше контролировать процесс создания сертификатов и автоматизировать эти процессы. И наконец, этот процесс можно использовать для создания и импорта сертификата с подстановочными знаками в iDRAC. С точки зрения безопасности использование подстановочных знаков не является передовой практикой. Однако процесс, используемый для создания любого внешнего сертификата, можно использовать и для сертификата с подстановочными знаками.

Содержание:

- Создание сертификата с помощью OpenSSL

- Создание закрытого ключа и подпись сертификата

- Загрузка сертификата в iDRAC

Чтобы импортировать SSL-сертификат, вам потребуется закрытый ключ и подписанный сертификат для этого ключа. Сертификаты могут предоставляться сторонними поставщиками или создаваться автоматически. Вот элементарный пример процесса создания сертификата с помощью OpenSSL в среде Windows:

Закрытый ключ OpenSSL и сертификат для использования в качестве центра сертификации

Установка должна функционировать в качестве источника сертификатов. Это позволит нам отправить или подписать запрос сертификата. Ниже преиведены необходимые шаги.

- Создание закрытого ключа ЦС:

- Для закрытого ключа необходимо ввести пароль. Это понадобится позже, поэтому запомните об этом.

bin>openssl.exe genrsa -aes256 -out keys/ca.key 2048

- Создание сертификата ЦС с использованием созданного ключа:

- Появится запрос на ввод сведений о сертификате. К ним относятся распространенное имя и данные о местоположении. Самое важное поле здесь — это распространенное имя. Эти данные передаются в удостоверение источника сертификатов и отражаются в сертификате. Как правило, оно должно совпадать с именем, с помощью которого осуществляется доступ к системе (например, с помощью имени хоста DNS). Это поле выделено на снимке экрана ниже.

bin>openssl.exe req -config openssl.conf -new -x509 -days 3650 -key keys/ca.key -out certs/ca.cer

Теперь, когда для центра сертификации доступен закрытый ключ и сертификат, мы можем создать закрытый ключ и CSR для iDRAC, а затем подписать этот запрос, используя сертификат центра сертификации.

Создание закрытого ключа, запроса подписи сертификата и сертификата для веб-сервисов iDRAC

Для iDRAC необходимо иметь ключ и подписанный сертификат для импорта в веб-службы. Мы можем использовать OpenSSL для достижения этих целей.

- Во-первых, мы должны создать закрытый ключ и запрос подписи сертификата (CSR), который затем можно подписать с помощью сертификата CA. Ключ и CSR можно создать на одном шаге.

- Вы должны заполнить реквизиты сертификата. Общее имя этого сертификата должно совпадать с именем, используемым при доступе к iDRAC. Выделено ниже

- Также следует отметить, что для создаваемого закрытого ключа необходимо указать парольную фразу. Выделено ниже

bin>openssl.exe req -new -config openssl.conf -newkey rsa:2048 -nodes -keyout idrac.key -out idrac.csr

- Затем источник сертификатов должен подписать созданный нами сертификат.

bin>openssl.exe ca -policy policy_anything -config openssl.conf -cert certs/ca.cer -in requests/idrac_web.csr -keyfile keys/ca.key -days 365 -out certs/idrac_web.cer

- Теперь у нас есть необходимые компоненты для загрузки в iDRAC. Первым из них является закрытый ключ (

idrac_web.key), а второй из них — подписанный сертификат (idrac_web.cer).

Загрузка сертификата в iDRAC

С помощью закрытого ключа и пары сертификатов можно загрузить ключ и сертификат в iDRAC.

- Сначала необходимо загрузить сертификат:

- Я использовал удаленную

racadmс интерактивной опцией

- Я использовал удаленную

racadm -r 10.14.177.107 -i sslkeyupload -t 1 -f C:\idrac_web.key

- После загрузки ключа необходимо загрузить сертификат. Для этого используется следующая команда:

racadm -r 10.14.177.107 -i sslcertupload -t 1 -f c:\idrac_web.cer

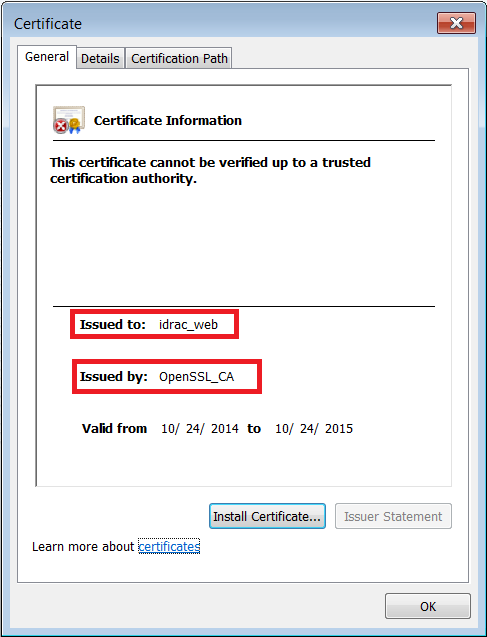

- После возврата веб-интерфейса необходимо проверить наш сертификат. Это можно сделать, открыв веб-интерфейс в любом браузере, а затем проверив сертификат. Вы должны видеть, что сертификат отражает настроенное распространенное имя и выдан распространенным именем, настроенным в вашем ЦС:

Additional Information

Для решения проблем с сертификатами iDRAC6, iDRAC7 и iDRAC8 ознакомьтесь со следующей статьей:

IDRAC: iDRAC6, iDRAC7 или iDRAC8 — срок действия сертификата веб-сервера SSL по умолчанию истек