ІДПА: ACM не зміг змінити пароль в інтерфейсі користувача після вимкнення анонімного пошуку ACM LDAP

Summary: У версії IDPA 2.7.3 або раніше, після виконання 196092 статті Dell щодо вимкнення анонімного пошуку ACM LDAP, ACM повідомляє про помилку «ACM Secure openLDAP-Не вдалося перевірити з'єднання для користувача idpauser» під час зміни пароля з інтерфейсу користувача. ...

Symptoms

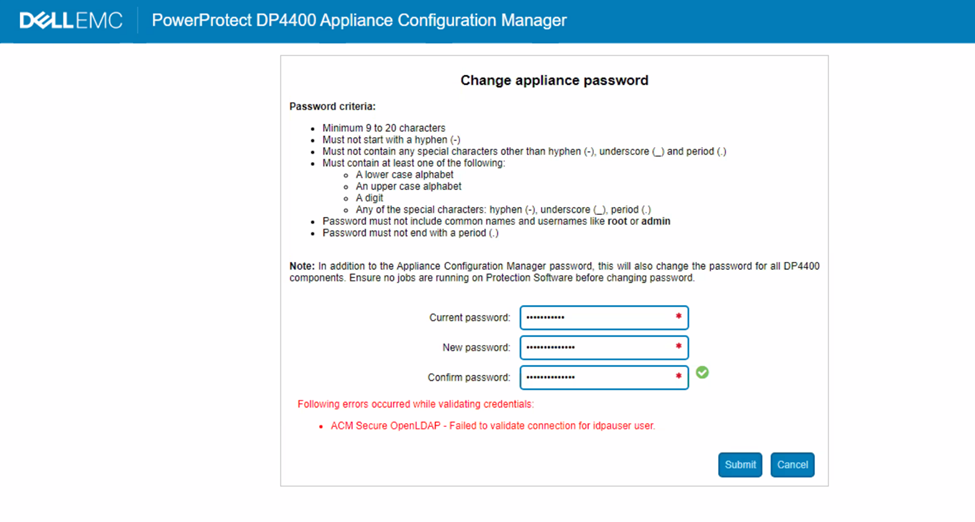

Після наведених нижче статей Dell 196092, PowerProtect серії DP Appliance та IDPA: Доступ до анонімного каталогу LDAP дозволено в диспетчері конфігурації пристрою, щоб вимкнути анонімний пошук ACM LDAP, ACM повідомляє про помилку «ACM Secure openLDAP-Не вдалося перевірити з'єднання для користувача idpauser» при спробі змінити пароль пристрою з інтерфейсу користувача:

Малюнок 1: Скріншот повідомлення про помилку серії DP, Не вдалося перевірити з'єднання з користувачем idpauser

Cause

Під час перевірки пароля server.log ACM показує таку помилку:

2023-05-01 06:59:28,768 INFO [https-openssl-apr-8543-exec-1]-util.SSHUtil: Remote command using SSH execution status: Host : [ACM IP] User : [root] Password : [**********] Command : [ldapsearch -x -b "dc=idpa,dc=local" -h <ACM FQDN> "(&(objectClass=posixGroup)(cn=idpagroup)(gidNumber=1000))"] STATUS : [48] 2023-05-01 06:59:28,768 INFO [https-openssl-apr-8543-exec-1]-util.SSHUtil: STDOUT : [ldap_bind: Inappropriate authentication (48)^M additional info: anonymous bind disallowed^M] 2023-05-01 06:59:28,769 INFO [https-openssl-apr-8543-exec-1]-util.SSHUtil: STDERR : [] 2023-05-01 06:59:28,769 ERROR [https-openssl-apr-8543-exec-1]-util.SSHUtil: Failed to executed remote command using SSH. 2023-05-01 06:59:28,769 ERROR [https-openssl-apr-8543-exec-1]-ldapintegration.LDAPIntegrationService: validatePosixGroup --> Failed to execute command - ldapsearch -x -b "dc=idpa,dc=local" -h <ACM FQDN> "(&(objectClass=posixGroup)(cn=idpagroup)(gidNumber=1000))" 2023-05-01 06:59:28,769 INFO [https-openssl-apr-8543-exec-1]-ldapintegration.LDAPIntegrationService: validatePosixGroup --> Failed to validate posix group name. com.emc.vcedpa.common.exception.ApplianceException: Failed to validate posix group.

2023-05-01 06:59:58,298 INFO [https-openssl-apr-8543-exec-1]-appliancecredentialsmanager.ApplianceCredentialsManager: ACM test connection is successful for root 2023-05-01 06:59:58,298 INFO [https-openssl-apr-8543-exec-1]-appliancecredentialsmanager.ApplianceCredentialsManager: Change password validation status: ApplianceCredentialsConnectionStatus [productCredentialsStatusList=[ProductCredentialsStatus [productName=ACM Secure OpenLDAP, failedCredentialsStatusList=[ACM Secure OpenLDAP - Failed to validate connection for idpauser user.], sameCredentialsStatusList=[]], ProductCredentialsStatus [productName=Protection Storage, failedCredentialsStatusList=[], sameCredentialsStatusList=[]], ProductCredentialsStatus [productName=Protection Software, failedCredentialsStatusList=[], sameCredentialsStatusList=[]], ProductCredentialsStatus [productName=Data Protection Central, failedCredentialsStatusList=[], sameCredentialsStatusList=[]], ProductCredentialsStatus [productName=Reporting & Analytics, failedCredentialsStatusList=[], sameCredentialsStatusList=[]], ProductCredentialsStatus [productName=Search, failedCredentialsStatusList=[], sameCredentialsStatusList=[]], ProductCredentialsStatus [productName=Hypervisor Manager, failedCredentialsStatusList=[], sameCredentialsStatusList=[]], ProductCredentialsStatus [productName=Hypervisor, failedCredentialsStatusList=[], sameCredentialsStatusList=[]], ProductCredentialsStatus [productName=Appliance Configuration Manager, failedCredentialsStatusList=[], sameCredentialsStatusList=[]]], resultStatus=false, sameCredentialStatus=false]

На server.log показано, що анонімний пошук LDAP було вимкнено при спробі виконати команду:

acm-:/ # ldapsearch -x -b "dc=idpa,dc=local" -h <ACM FQDN> "(&(objectClass=posixGroup)(cn=idpagroup)(gidNumber=1000))"

ldap_bind: Inappropriate authentication (48)

additional info: anonymous bind disallowed

acm-: #

У поточному робочому процесі зміни пароля пристрою ACM, у версії IDPA 2.7.3 або раніше, для перевірки пароля використовується анонімний пошук LDAP. Якщо анонімний пошук LDAP вимкнено в ACM, перевірка пароля не вдається.

Було подано заяву про ескалацію інженерії, і очікується остаточне вирішення в майбутньому випуску програмного забезпечення. Дотримуйтесь наведеного нижче обхідного шляху, щоб змінити пароль приладу, доки не з'явиться постійне рішення.

Resolution

Спосіб вирішення:

Дотримуйтесь інструкцій, щоб увімкнути анонімний пошук LDAP у ACM:

- Перетворення SSH в ACM за допомогою користувача root

- Перейдіть до папки "/etc/openldap".

cd /etc/openldap

- Створіть файл "ldif" за допомогою такої команди:

vi ldap_enable_bind_anon.ldif

dn: cn=config

changetype: modify

delete: olcDisallows

olcDisallows: bind_anon

dn: cn=config

changetype: modify

delete: olcRequires

olcRequires: authc

dn: olcDatabase={-1}frontend,cn=config

changetype: modify

delete: olcRequires

olcRequires: authc

- Збережіть файл. Натисніть «Esc» на клавіатурі, щоб повернутися в режим команди vi. Натисніть ":wq!", щоб зберегти файл.

- Перевірте вміст файлу за допомогою команди:

cat ldap_enable_bind_anon.ldif

acm:/etc/openldap # cat ldap_enable_bind_anon.ldif

dn: cn=config

changetype: modify

delete: olcDisallows

olcDisallows: bind_anon

dn: cn=config

changetype: modify

delete: olcRequires

olcRequires: authc

dn: olcDatabase={-1}frontend,cn=config

changetype: modify

delete: olcRequires

olcRequires: authc

acm:/etc/openldap #

- Увімкніть анонімний пошук LDAP за допомогою такої команди:

ldapadd -Y EXTERNAL -H ldapi:/// -f /etc/openldap/ldap_enable_bind_anon.ldif

acm:/etc/openldap # ldapadd -Y EXTERNAL -H ldapi:/// -f /etc/openldap/ldap_enable_bind_anon.ldif

SASL/EXTERNAL authentication started

SASL username: gidNumber=0+uidNumber=0,cn=peercred,cn=external,cn=auth

SASL SSF: 0

modifying entry "cn=config"

modifying entry "cn=config"

modifying entry "olcDatabase={-1}frontend,cn=config"

acm-:/etc/openldap #

- Перезапустіть сервер LDPA:

systemctl restart slapd

- Виконайте таку команду, щоб переконатися, що анонімний пошук LDAP увімкнено:

ldapsearch -x -b "dc=idpa,dc=local" -h <ACM FQDN> "(&(objectClass=posixGroup)(cn=idpagroup)(gidNumber=1000))" or ldapsearch -x -b "dc=idpa,dc=local" -h `hostname -f` "(&(objectClass=posixGroup)(cn=idpagroup)(gidNumber=1000))"

acm:/etc/openldap # ldapsearch -x -b "dc=idpa,dc=local" -h `hostname -f` "(&(objectClass=posixGroup)(cn=idpagroup)(gidNumber=1000))" # extended LDIF # # LDAPv3 # base <dc=idpa,dc=local> with scope subtree # filter: (&(objectClass=posixGroup)(cn=idpagroup)(gidNumber=1000)) # requesting: ALL # # idpagroup, Group, idpa.local dn: cn=idpagroup,ou=Group,dc=idpa,dc=local objectClass: top objectClass: posixGroup cn: idpagroup memberUid: idpauser gidNumber: 1000 # search result search: 2 result: 0 Success # numResponses: 2 # numEntries: 1 acm:/etc/openldap #

- Увійдіть в інтерфейс користувача ACM і знову змініть пароль пристрою. У ньому без проблем має бути виконано:

Малюнок 2: Скріншот зміни пароля серії DP

- Перевірте, чи має бути вимкнено анонімний пошук LDAP у форматі ACM. Якщо так, дотримуйтесь статті Dell 196092, PowerProtect серії DP Appliance та IDPA: Доступ до анонімного каталогу LDAP дозволено у Диспетчері налаштувань пристроїв, щоб знову вимкнути анонімний пошук.