NetWorker:ADログインが失敗し、「ネストされた例外はjavax.naming.PartialResultExceptionです」

Summary: NetWorkerに、LDAP(Lightweight Directory Access Protocol)またはAD(Microsoft Active Directory)のいずれかの外部認証機関リソースが設定されている。外部ユーザー ログインがHTTP 404「サーバーが実行されていることを確認してください」で失敗する

Symptoms

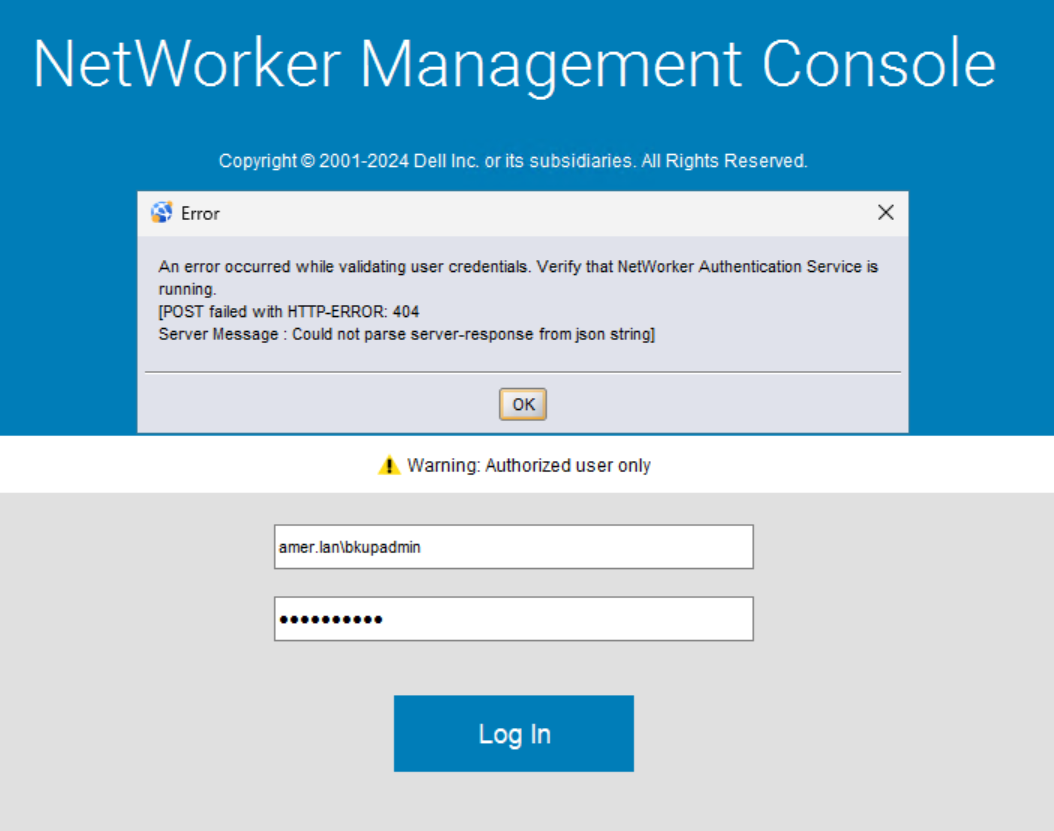

外部(LDAPまたはAD)ユーザーのNMC(NetWorker管理コンソール)認証がHTTP 404:

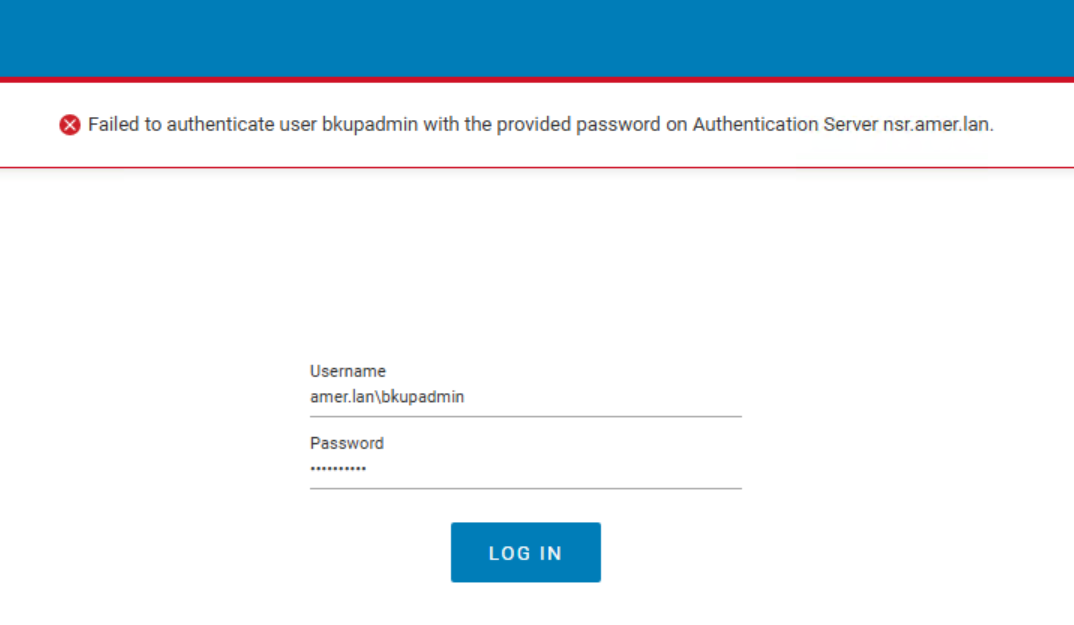

NetWorker Webユーザー インターフェイス(NWUI)の認証が失敗し、ユーザーの認証に失敗したことが示されます。

この問題は、外部ユーザーにのみ発生します。ローカルのNetWorkerユーザー アカウント(管理者アカウントなど)は正常に認証できます。

NetWorker認証サーバーは、catalina.log.0ファイルに次のログを記録します。

Linuxの場合/nsr/authc/logs/catalina.log.0

ウィンドウズ:C:\Program Files\EMC NetWorker\nsr\authc-server\tomcat\logs\catalina.log.0

May 04, 2025 11:44:37 AM org.apache.catalina.core.StandardWrapperValve invoke SEVERE: Servlet.service() for servlet [api-latest] in context with path [/auth-server] threw exception org.springframework.ldap.PartialResultException: Unprocessed Continuation Reference(s); nested exception is javax.naming.PartialResultException: Unprocessed Continuation Reference(s); remaining name ''

gstd.conf ファイルを使用して、どのサーバがNMCの認証を処理しているかを確認します。

決定 authc サーバー:

NMCサーバーで、 gstd.conf :

Linuxの場合/opt/lgtonmc/etc/gstd.conf

ウィンドウズ:C:\Program Files\EMC NetWorker\Management\GST\etc\gstd.conf

このファイルには、NMCが使用するNetWorker認証サーバーを定義するauthsvc_hostname行が含まれています。

[root@nsr ~]# cat /opt/lgtonmc/etc/gstd.conf | grep authsvc

string authsvc_hostname = "nsr.amer.lan";

int authsvc_port = 9090;Cause

このエラー メッセージは、LDAP検索操作中に問題が発生したことを示しています。「 PartialResultException は、LDAPサーバーが別のLDAPサーバーまたはディレクトリに参照を返したが、参照が正しく処理されていないことを示唆しています。

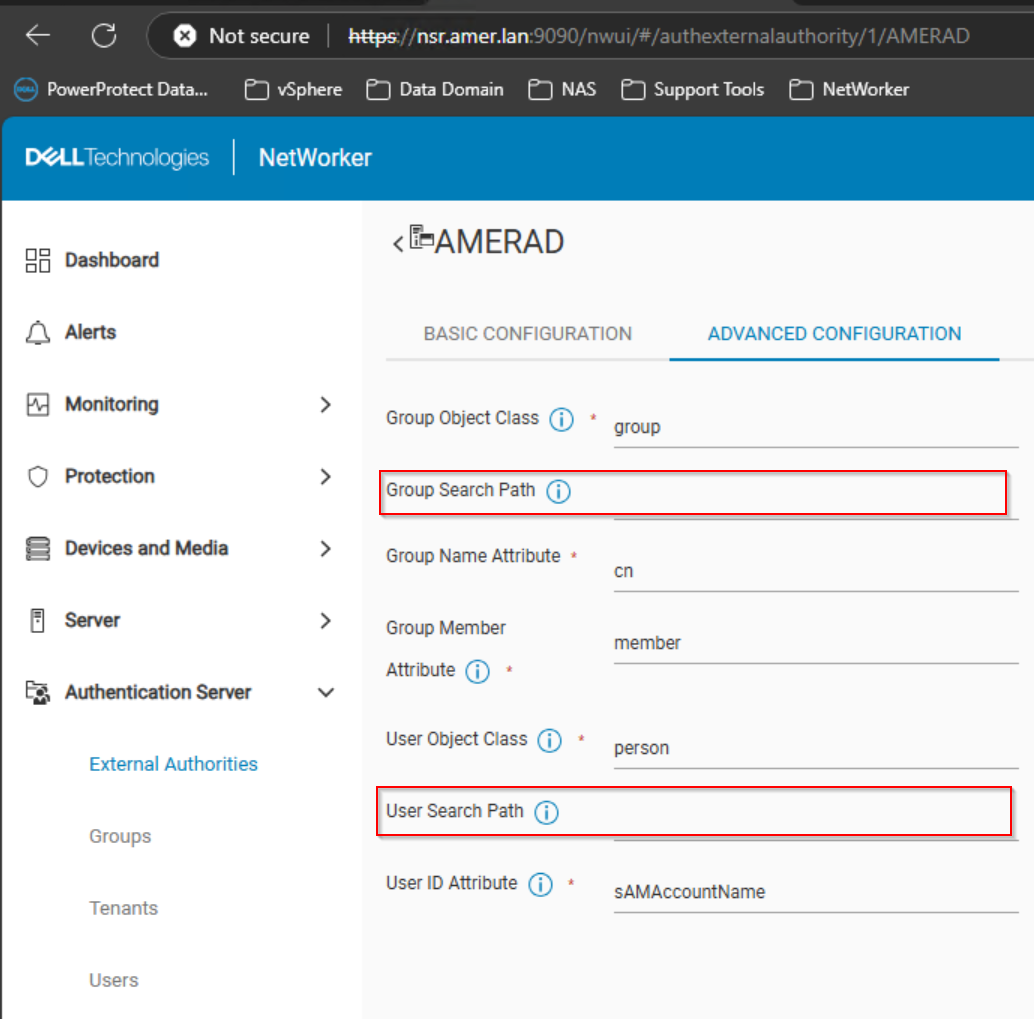

外部認証機関リソースが、ユーザーまたはグループの検索パスなしで構成されています。

NetWorker Webユーザー インターフェイス(NWUI)->認証サーバー->外部機関:

Resolution

次のいずれかのオプションを使用します。

オプション1:

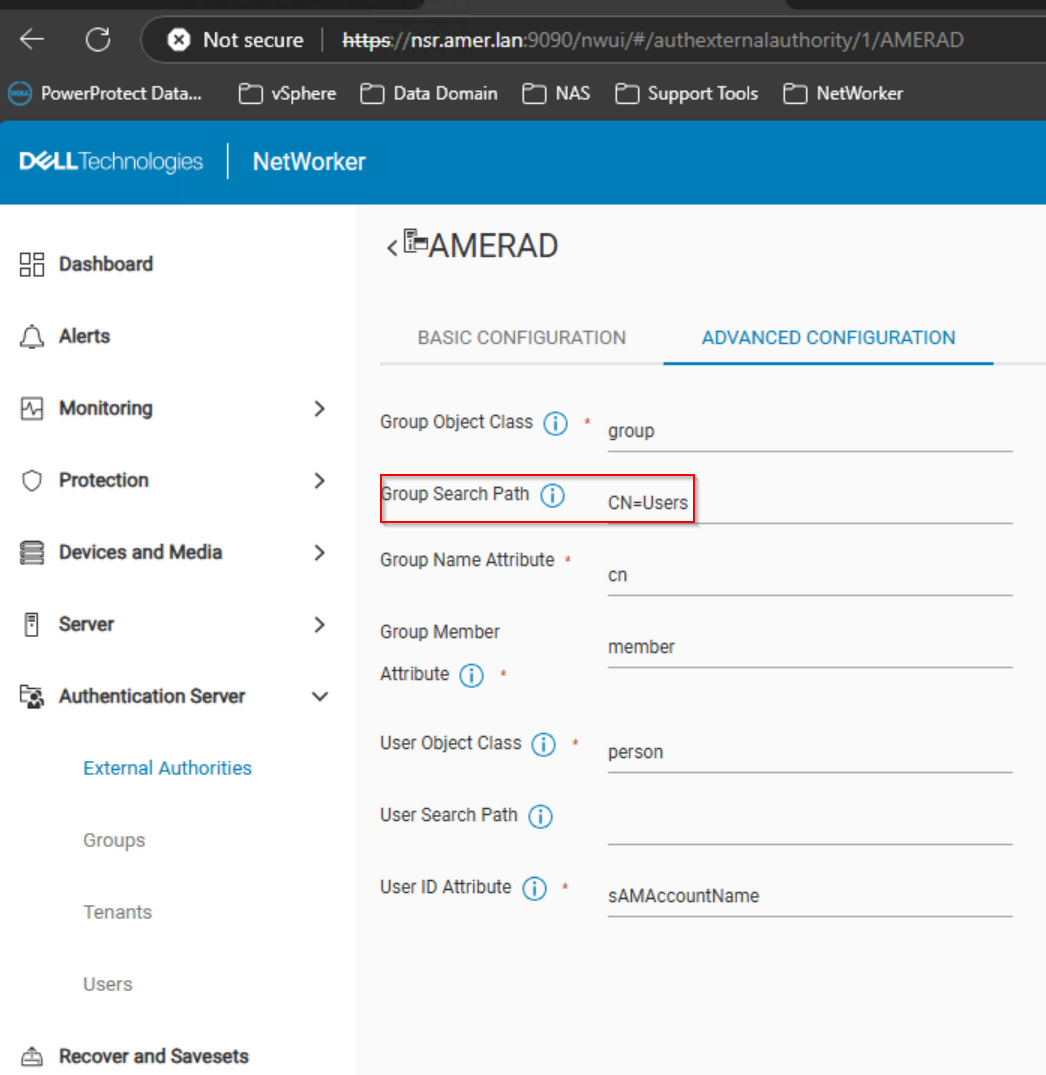

検索パスを使用するようにNetWorkerの外部認証機関リソースを構成します。検索パスは、NetWorkerの可視性をドメイン階層内の特定の場所とサブツリーに制限するために使用されます。つまり、指定したパスの下にあるユーザーとグループのみがNetWorkerに表示されます。コンテキストの参照は無視されます

この問題を解決する特定の値はありません。設定は環境固有であり、ドメイン管理者が最も適切な値を決定する必要がある場合があります。NetWorker認証サーバーの authc_mgmt コマンドを使用して、NetWorkerに表示されるユーザーとグループのパスを決定できます。

NetWorkerに表示されるLDAPユーザーのクエリー:

authc_mgmt -u Administrator -p 'NetWorker_Admin_Password' -e query-ldap-users -D query-tenant=TENTANT_NAME -D query-domain=DOMAIN_NAME

[root@nsr ~]# authc_mgmt -u Administrator -p '!Password1' -e query-ldap-users -D query-tenant=default -D query-domain=amer.lan The query returns 44 records. User Name Full Dn Name Administrator CN=Administrator,CN=Users,dc=amer,dc=lan .... bkupadmin CN=Backup Administrator,CN=Users,dc=amer,dc=lan

NetWorkerに表示されるLDAPグループをクエリーします。

authc_mgmt -u Administrator -p 'NetWorker_Admin_Password' -e query-ldap-groups -D query-tenant=TENTANT_NAME -D query-domain=DOMAIN_NAME

[root@nsr ~]# authc_mgmt -u Administrator -p '!Password1' -e query-ldap-groups -D query-tenant=default -D query-domain=amer.lan The query returns 75 records. Group Name Full Dn Name Administrators CN=Administrators,CN=Builtin,dc=amer,dc=lan ... NetWorker_Admins CN=NetWorker_Admins,CN=Users,dc=amer,dc=lan

AD/LDAPユーザーのLDAPグループ メンバーシップをクエリーします。

authc_mgmt -u Administrator -p 'NetWorker_Admin_Password' -e query-ldap-groups-for-user -D query-tenant=TENTANT_NAME -D query-domain=DOMAIN_NAME -D user-name=EXTERNAL_USERNAME

[root@nsr ~]# authc_mgmt -u Administrator -p '!Password1' -e query-ldap-groups-for-user -D query-tenant=default -D query-domain=amer.lan -D user-name=bkupadmin The query returns 1 records. Group Name Full Dn Name NetWorker_Admins CN=NetWorker_Admins,CN=Users,dc=amer,dc=lan

この例では、ADグループ CN=NetWorker_Admins,CN=Users,DC=amer,DC=lan は、NMCおよびNetWorkerサーバーへの管理アクセスを、このグループのADユーザーに付与するために使用されます。

CN=Users(ドメイン コンポーネント(DC)値を除く)を含めるように外部認証機関グループ検索パスを変更すると、問題が解決しました。

オプション2:

ドメイン/LDAPサーバーでの構成については、ドメイン管理者に問い合わせてください。LDAPサーバーが正しく構成されていること、および提供される参照が有効でアクセス可能であることを確認します。