NetWorker: Logowanie do usługi AD kończy się niepowodzeniem "zagnieżdżony wyjątek to javax.naming.PartialResultException"

Summary: Rozwiązanie NetWorker jest skonfigurowane z zewnętrznym zasobem urzędu: protokołem LDAP (Lightweight Directory Access Protocol) lub Microsoft Active Directory (AD). Logowanie użytkownika zewnętrznego nie powiodło się z HTTP 404 "Upewnij się, że serwer jest uruchomiony". ...

Symptoms

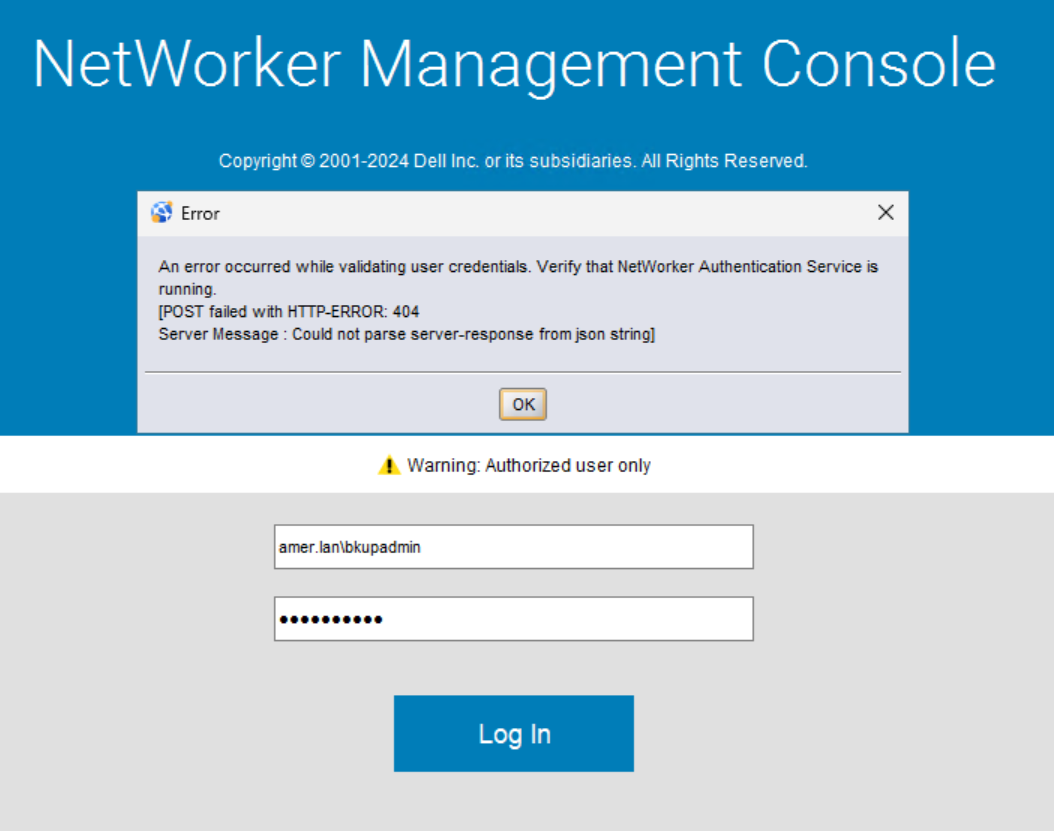

Uwierzytelnianie użytkowników zewnętrznych (LDAP lub AD) przez konsolę NetWorker Management Console (NMC) nie powiodło się z protokołem HTTP 404:

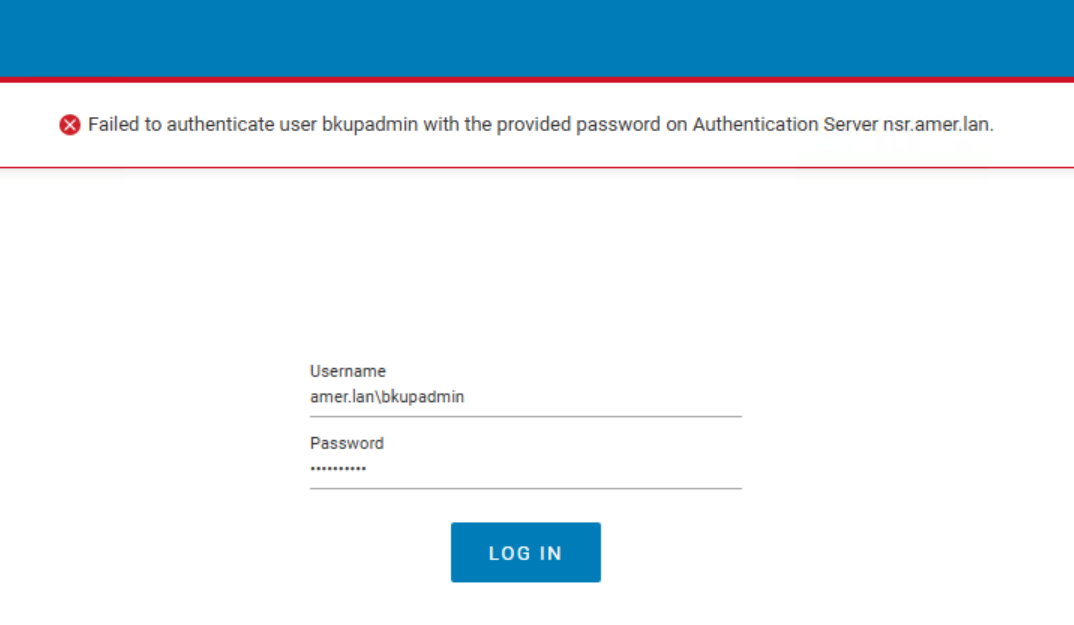

Uwierzytelnianie sieciowego interfejsu użytkownika NetWorker (NWUI) kończy się niepowodzeniem, wyświetlając komunikat o niepowodzeniu uwierzytelniania użytkownika:

Ten problem występuje tylko w przypadku użytkowników zewnętrznych. Lokalne konta użytkowników NetWorker (takie jak konto administratora) mogą się pomyślnie uwierzytelniać.

Serwer uwierzytelniania NetWorker rejestruje następujące informacje w pliku catalina.log.0:

Linux: /nsr/authc/logs/catalina.log.0

Windows: C:\Program Files\EMC NetWorker\nsr\authc-server\tomcat\logs\catalina.log.0

May 04, 2025 11:44:37 AM org.apache.catalina.core.StandardWrapperValve invoke SEVERE: Servlet.service() for servlet [api-latest] in context with path [/auth-server] threw exception org.springframework.ldap.PartialResultException: Unprocessed Continuation Reference(s); nested exception is javax.naming.PartialResultException: Unprocessed Continuation Reference(s); remaining name ''

gstd.conf w celu potwierdzenia, który serwer przetwarza uwierzytelnianie NMC.

Określanie authc serwer:

Na serwerze NMC otwórz okno gstd.conf pliku:

Linux: /opt/lgtonmc/etc/gstd.conf

Windows: C:\Program Files\EMC NetWorker\Management\GST\etc\gstd.conf

Plik zawiera wiersz authsvc_hostname definiujący serwer uwierzytelniania NetWorker używany przez NMC.

[root@nsr ~]# cat /opt/lgtonmc/etc/gstd.conf | grep authsvc

string authsvc_hostname = "nsr.amer.lan";

int authsvc_port = 9090;Cause

Komunikat o błędzie wskazuje, że wystąpił problem podczas operacji wyszukiwania LDAP. Plik PartialResultException sugeruje, że serwer LDAP zwrócił odwołanie do innego serwera lub katalogu LDAP, ale odwołanie nie jest poprawnie przetwarzane.

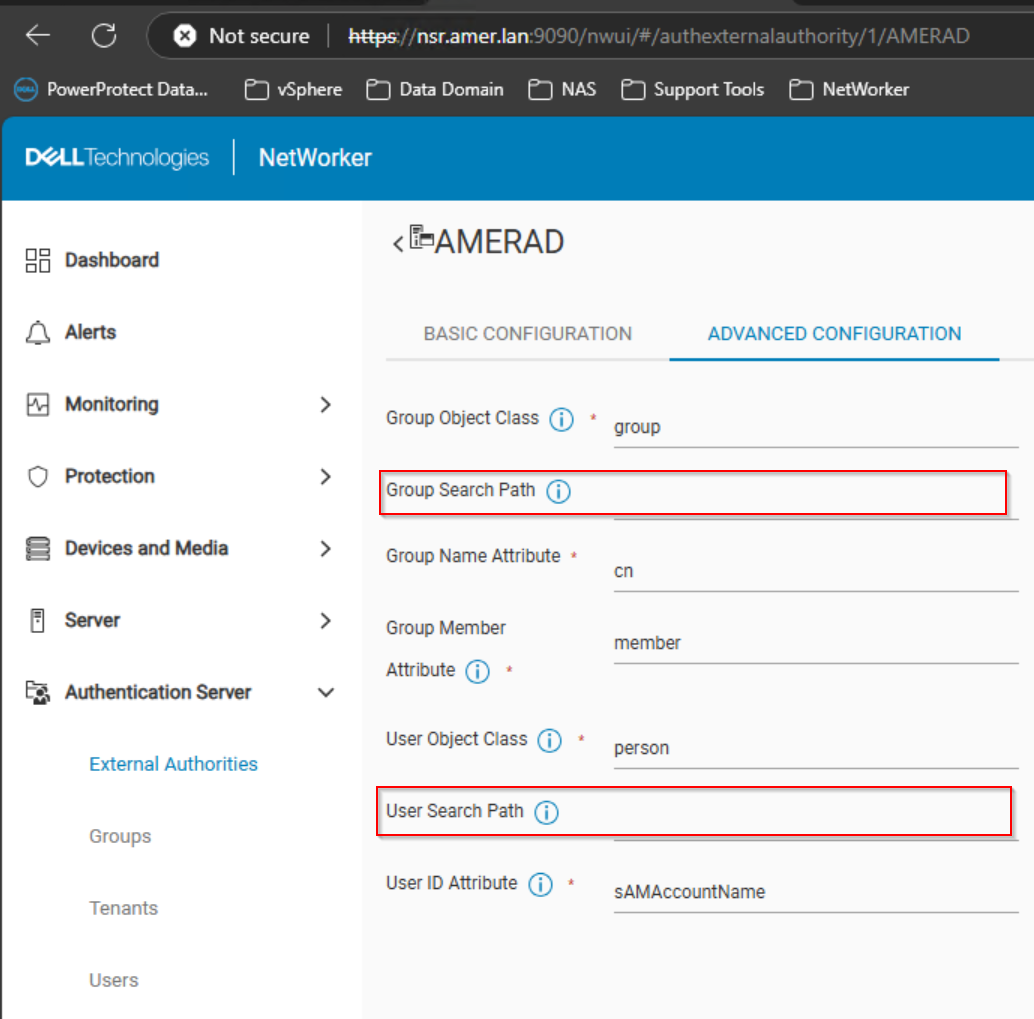

Zasób instytucji zewnętrznej jest skonfigurowany bez ścieżki wyszukiwania użytkownika lub grupy:

Sieciowy interfejs użytkownika NetWorker (NWUI)->Serwer uwierzytelniania-Urzędy> zewnętrzne:

Resolution

Użyj jednej z poniższych opcji.

Opcja 1:

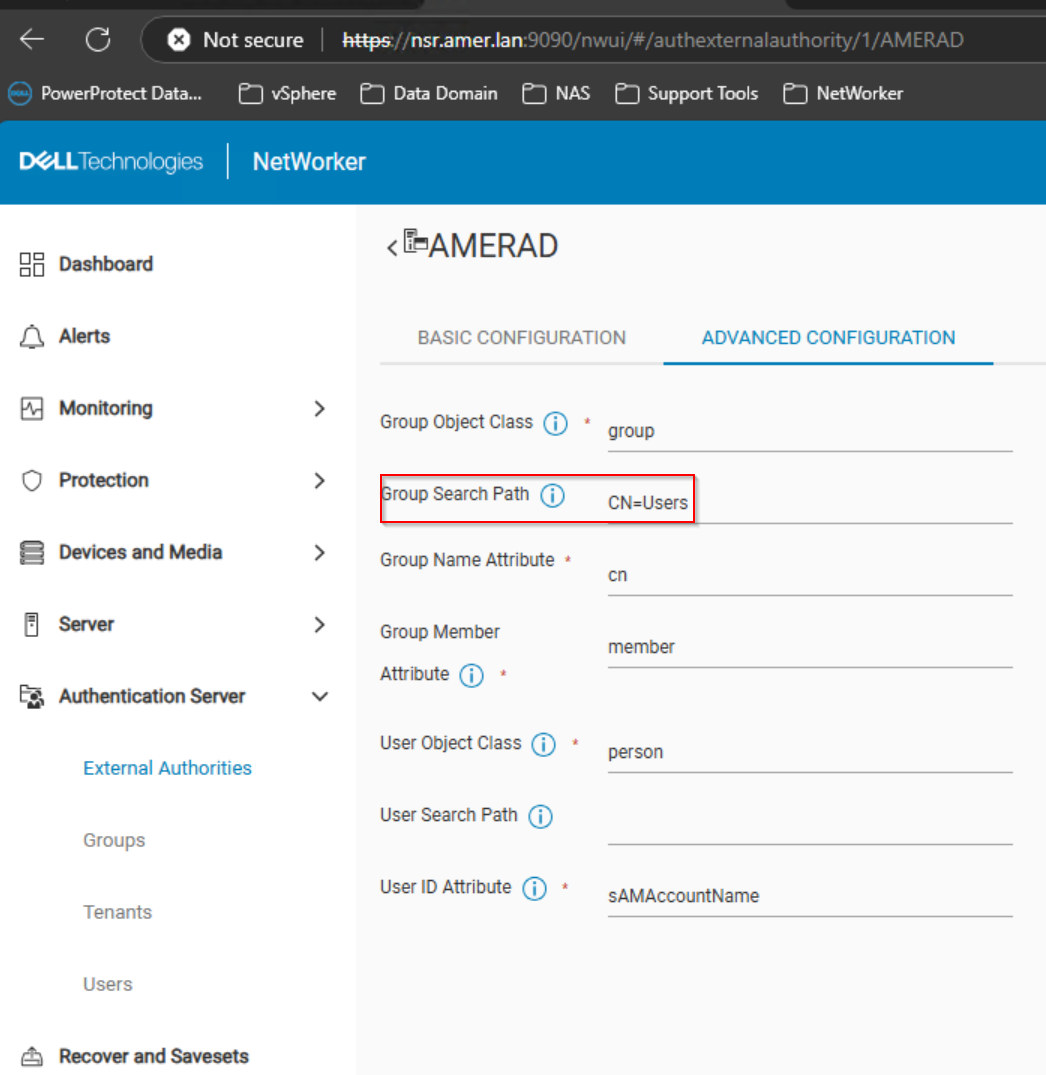

Skonfiguruj zasób urzędu zewnętrznego w NetWorker, aby używał ścieżek wyszukiwania. Ścieżki wyszukiwania służą do ograniczania widoczności NetWorker do określonej lokalizacji i poddrzewa w hierarchii domen. Oznacza to, że tylko użytkownicy i grupy w określonych ścieżkach są widoczne dla NetWorker. Odwołania kontekstowe są ignorowane.

Nie ma konkretnej wartości, która rozwiązuje ten problem. Ustawienia są specyficzne dla środowiska i mogą wymagać określenia najbardziej odpowiednich wartości przez administratora domeny. Serwer uwierzytelniania NetWorker authc_mgmt można użyć do określenia ścieżek użytkowników i grup widocznych dla NetWorker.

Odpytywanie użytkowników LDAP widocznych dla NetWorker:

authc_mgmt -u Administrator -p 'NetWorker_Admin_Password' -e query-ldap-users -D query-tenant=TENTANT_NAME -D query-domain=DOMAIN_NAME

[root@nsr ~]# authc_mgmt -u Administrator -p '!Password1' -e query-ldap-users -D query-tenant=default -D query-domain=amer.lan The query returns 44 records. User Name Full Dn Name Administrator CN=Administrator,CN=Users,dc=amer,dc=lan .... bkupadmin CN=Backup Administrator,CN=Users,dc=amer,dc=lan

Wykonywanie zapytań dotyczących grup LDAP widocznych dla NetWorker:

authc_mgmt -u Administrator -p 'NetWorker_Admin_Password' -e query-ldap-groups -D query-tenant=TENTANT_NAME -D query-domain=DOMAIN_NAME

[root@nsr ~]# authc_mgmt -u Administrator -p '!Password1' -e query-ldap-groups -D query-tenant=default -D query-domain=amer.lan The query returns 75 records. Group Name Full Dn Name Administrators CN=Administrators,CN=Builtin,dc=amer,dc=lan ... NetWorker_Admins CN=NetWorker_Admins,CN=Users,dc=amer,dc=lan

Zapytaj o członkostwo w grupie LDAP użytkownika AD/LDAP:

authc_mgmt -u Administrator -p 'NetWorker_Admin_Password' -e query-ldap-groups-for-user -D query-tenant=TENTANT_NAME -D query-domain=DOMAIN_NAME -D user-name=EXTERNAL_USERNAME

[root@nsr ~]# authc_mgmt -u Administrator -p '!Password1' -e query-ldap-groups-for-user -D query-tenant=default -D query-domain=amer.lan -D user-name=bkupadmin The query returns 1 records. Group Name Full Dn Name NetWorker_Admins CN=NetWorker_Admins,CN=Users,dc=amer,dc=lan

W podanym przykładzie grupa AD CN=NetWorker_Admins,CN=Users,DC=amer,DC=lan służy do udzielania użytkownikom AD w tej grupie dostępu administracyjnego do NMC i serwera NetWorker.

Modyfikacja ścieżki wyszukiwania grupy urzędu zewnętrznego w celu uwzględnienia CN=Users (z wyłączeniem wartości składnika domeny (DC)) rozwiązała ten problem:

Opcja 2:

Skonsultuj się z administratorem domeny w sprawie konfiguracji na serwerze domeny/LDAP. Upewnij się, że serwer LDAP jest prawidłowo skonfigurowany, a udostępniane przez niego odwołania są prawidłowe i dostępne.