NetWorker:NMCの認証局署名済み証明書をインポートまたは置換する方法」

概要: これらの手順では、NMC(NetWorker管理コンソール)サーバー上のデフォルトのNetWorker自己署名証明書をCA署名証明書に置き換える方法について説明します。

手順

以下の手順では、デフォルトのNetWorker自己署名証明書をNetWorker管理コンソール(NMC)のCA署名証明書に置き換える方法について説明します。このKBでは、WindowsとLinuxの両方のNMCサーバーの手順について説明します。

NetWorkerサーバー認証サービス(AUTHC)およびNetWorker Webユーザー インターフェイス(NWUI)の自己署名証明書をCA署名証明書に置き換えるプロセスの詳細については、次のオペレーティング システムに固有の記事を参照してください。

- NetWorker:「AUTHC」および「NWUI」の認証局署名済み証明書をインポートまたは置き換える方法(Linux)

- NetWorker:「AUTHC」および「NWUI」の認証局署名済み証明書をインポートまたは置き換える方法(Windows)

関連する証明書:

-

<server>.csrが使用するJava Runtime Environmentへのパスを定義します。NetWorker管理コンソール サーバーの証明書署名要求 -

<server>.keyが使用するJava Runtime Environmentへのパスを定義します。NetWorker管理コンソール サーバーのプライベート キー -

<server>.crtが使用するJava Runtime Environmentへのパスを定義します。NetWorker管理コンソール サーバーのCA署名証明書 -

<CA>.crtが使用するJava Runtime Environmentへのパスを定義します。CAルート証明書 -

<ICA>.crtが使用するJava Runtime Environmentへのパスを定義します。CA中間証明書(使用可能な場合はオプション)

作業を開始する前に:

このプロセスでは、OpenSSLユーティリティーを使用します。このユーティリティーは、Linux オペレーティング・システム上でデフォルトで提供されています。ただし、Windowsシステムには含まれません。OpenSSLのインストールについては、システム管理者に問い合わせてください。インストールされているNetWorkerのバージョンに応じて、必要なOpenSSLのバージョンが異なります。

- NetWorker 19.9から19.11にはOpenSSLバージョン1.1.1nが必要

- NetWorker 19.12.0.0(Linuxのみ)は、opensslバージョン3.0.14をサポートします

- NetWorker 19.12.0.2(Windowsのみ)は、OpenSSLバージョン3.0.14をサポートします

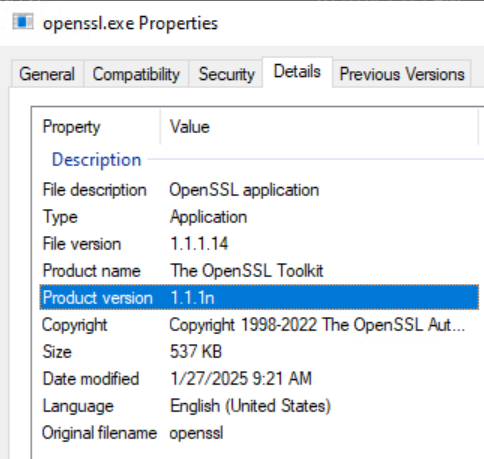

OpenSSLのバージョンは、次の方法で識別できます。

# openssl versionWindowsの場合:

- Windowsエクスプローラーから、openssl.exeの場所に移動します。このパスは、OpenSSLのインストール方法によって異なる場合があります。

- openssl.exeファイルを開き、[Dell]タブに移動します。[Product Version]フィールドには、OpenSSLのバージョンの詳細が表示されます。

または、 openssl.exe ファイル パスはシステムの一部です PATH 変数では、'openssl version' コマンドと管理コマンド プロンプトから実行します。以下を含むディレクトリ openssl.exe システムの一部ではない PATH、ディレクトリの変更 (cd)を、 openssl.exeの詳細を確認してください。

CAに提供するプライベート キーと証明書署名要求(CSR)ファイルを生成します。

- NMCサーバーで、OpenSSLコマンド ライン ユーティリティーを使用して、NetWorkerサーバーのプライベート キー ファイル(

<server>.key)とCSRファイル(<server>.csr).

Linux:

# openssl req -new -newkey rsa:4096 -nodes -out /tmp/<server>.csr -keyout /tmp/<server>.key

Windowsの場合:

set openssl="<Full system path to the openssl.exe file>" %openssl% req -new -newkey rsa:4096 -nodes -out "C:\tmp\<server>.csr" -keyout "C:\tmp\<server>.key"

- CSRファイル(

<server>.csr)をCAに送信して、CA署名付き証明書ファイル(<server>.crt)を使用するシステムで一般的に行われる、繰り返しのプログラムおよび消去サイクルによって劣化しやすい傾向があります。CA は、CA 署名付き証明書ファイル (<server>.crt)、ルート証明書 (<CA>.crt)、中間 CA 証明書 (<ICA>.crt)を使用するシステムで一般的に行われる、繰り返しのプログラムおよび消去サイクルによって劣化しやすい傾向があります。

Linux NetWorker管理コンソール(NMC)サーバー:

- CA 署名済み証明書を、個々のキー ファイルまたは PFX 形式の 1 つのファイルで取得します。

- CA署名済み証明書が1つのPFXファイル内にある場合は、OpenSSLツールと同様に、プライベート キーとCA署名済み証明書を抽出できます(WindowsにOpenSSLがインストールされていない可能性があるため、個別にインストールできます)。

.crt と .key 証明書のファイル名とそれに応じてキーファイルを含む、完全なファイルパスを持つファイル。

# openssl pkcs12 -in <file>.pfx -out <server>.key -nodes -nocerts

# openssl pkcs12 -in <file>.pfx -out <server>.crt -nokeys

B. の整合性を確認する server.key と server.crtの詳細を確認してください。

# openssl pkey -in <server>.key -pubout -outform pem | sha256sum

# openssl x509 -in <server>.crt -pubkey -noout -outform pem | sha256sum

C. プライベート キー、CA 署名済みサーバ証明書、ルート CA (および中間証明書) を PEM 形式に変換します。

# openssl rsa -in <server>.key -outform pem -out server.key.pem

# openssl x509 -in <server>.crt -outform pem -out server.crt.pem

# openssl x509 -in CA.crt -outform pem -out CA.crt.pem

# openssl x509 -in ICA.crt -outform pem -out ICA.crt.pem

server.key.pemルート CA.crt、中間証明書(該当する場合)、署名済みサーバー証明書を cakey.pem NMCのファイル:

# cat server.key.pem CA.crt.pem ICA.crt.pem server.crt.pem > cakey.pem

- NMCサーバーのシャットダウン

gstサービス:

# systemctl stop gst

- 既存の

cakey.pemファイルを作成し、デフォルトのファイルを手順 2 の D で作成したファイルに置き換えます。

# cp /opt/lgtonmc/etc/cakey.pem /opt/lgtonmc/etc/cakey.pem_orig # cp cakey.pem /opt/lgtonmc/etc/cakey.pem

- NMCサーバの

server.crtとserver.keyファイルを作成し、元のファイルを署名されたserver.crtとserver.keyが使用するJava Runtime Environmentへのパスを定義します。

# cp /opt/lgtonmc/apache/conf/server.crt /opt/lgtonmc/apache/conf/server.crt_orig # cp <server>.crt /opt/lgtonmc/apache/conf/server.crt # cp /opt/lgtonmc/apache/conf/server.key /opt/lgtonmc/apache/conf/server.key_orig # cp <server>.key /opt/lgtonmc/apache/conf/server.key

nsrnmc)with 600 アクセス 許可。

- NMCサーバの

gstサービス:

# systemctl start gst

- NMCサーバーの /opt/lgtonmc/logs/gstd.raw にエラーがないか監視します。

NetWorker:nsr_render_logを使用してログ ファイルをレンダリングする方法.raw

確認:

NMCサーバの gst サービスが実行されている場合は、CA署名済み証明書のフィンガープリントとNMCの gst サービス ポート(9000):

# openssl x509 -in <server>.crt -fingerprint -sha256 -noout # openssl x509 -in <(openssl s_client -connect localhost:9000 -prexit 2>/dev/null </dev/null | sed -n -e '/BEGIN\ CERTIFICATE/,/END\ CERTIFICATE/ p') -fingerprint -sha256 -noout

これら2つのコマンドのSHA256フィンガープリントは一致する必要があります。

Example:

[root@lnx-srvr01 ~]# openssl x509 -in lnx-srvr01.crt -fingerprint -sha256 -noout sha256 Fingerprint=33:FF:25:13:A2:C7:59:1C:F0:D6:F3:F7:5D:10:6A:83:7A:2C:4E:20:4B:52:DD:3C:FA:D4:59:1B:6B:44:D6:A2 [root@lnx-srvr01 ~]# openssl x509 -in <(openssl s_client -connect localhost:9000 -prexit 2>/dev/null </dev/null | sed -n -e '/BEGIN\ CERTIFICATE/,/END\ CERTIFICATE/ p') -fingerprint -sha256 -noout sha256 Fingerprint=33:FF:25:13:A2:C7:59:1C:F0:D6:F3:F7:5D:10:6A:83:7A:2C:4E:20:4B:52:DD:3C:FA:D4:59:1B:6B:44:D6:A2

Windows NetWorker管理コンソール(NMC)サーバー:

- CA 署名済み証明書を、個々のキー ファイルまたは PFX 形式の 1 つのファイルで取得します。

- CA署名済み証明書が1つのPFXファイル内にある場合は、OpenSSLツールの場合と同様に、プライベート キーとCA署名済み証明書を抽出できます(Windowsには通常OpenSSLがインストールされていないため、個別にインストールできます)。

.crt と .key 証明書のファイル名とそれに応じてキーファイルを含む、完全なファイルパスを持つファイル。

%openssl% pkcs12 -in <file>.pfx -out <server>.key -nodes -nocerts

%openssl% pkcs12 -in <file>.pfx -out <server>.crt -nokeys

B. の整合性を確認する server.key と server.crtの詳細を確認してください。

%openssl% pkey -in <server>.key -pubout -outform pem | %openssl% dgst -sha256

%openssl% x509 -in <server>.crt -pubkey -noout -outform pem | %openssl% dgst -sha256

C. プライベート キー、CA 署名済みサーバ証明書、ルート CA (および中間証明書) を PEM 形式に変換します。

%openssl% rsa -in <server>.key -outform pem -out C:\tmp\server.key.pem

%openssl% x509 -in <server>.crt -outform pem -out C:\tmp\server.crt.pem

server.key.pem と sever.crt.pem を cakey.pem NMCのファイル。これには、次の PowerShell コマンドを使用することをお勧めします。

PS C:\tmp> Get-Content server.key.pem,server.crt.pem | Out-File cakey.pem -Encoding ascii

-Encoding ascii が設定されていない場合、次の問題が発生する可能性があります。NetWorker:証明書を置き換えた後、Windows NMCサーバーがGSTDサービスの開始に失敗する

- NMCサーバーのシャットダウン

gstサービス:

net stop gstd

- 元のコピーを作成します

cakey.pemをクリックし、結合されたCAを署名済みに配置しますcakey.pemその代わりに:

copy "C:\Program Files\EMC NetWorker\Management\GST\etc\cakey.pem" "C:\Program Files\EMC NetWorker\Management\GST\etc\cakey.pem_orig" copy C:\tmp\cakey.pem "C:\Program Files\EMC NetWorker\Management\GST\etc\cakey.pem"

- NMCサーバの

server.crtとserver.keyファイルを作成し、元のファイルを署名されたserver.crtとserver.keyが使用するJava Runtime Environmentへのパスを定義します。

copy "C:\Program Files\EMC NetWorker\Management\GST\apache\conf\server.crt" "C:\Program Files\EMC NetWorker\Management\GST\apache\conf\server.crt_orig" copy "C:\Program Files\EMC NetWorker\Management\GST\apache\conf\server.key" "C:\Program Files\EMC NetWorker\Management\GST\apache\conf\server.key_orig" copy <server>.crt "C:\Program Files\EMC NetWorker\Management\GST\apache\conf\server.crt" copy <server>.key "C:\Program Files\EMC NetWorker\Management\GST\apache\conf\server.key"

- NMCサーバの

gstサービス:

net start gstd

- NMCサーバーの C:\Program Files\EMC NetWorker\Management\GST\logs\gstd.raw にエラーがないか監視します。

NetWorker:nsr_render_logを使用してログ ファイルをレンダリングする方法.raw

確認:

NMCサーバの gst サービスが実行されている場合は、CA署名済み証明書のフィンガープリントとNMCの gst サービス ポート(9000):

%openssl% x509 -in <server>.crt -fingerprint -sha256 -noout %openssl% s_client -connect localhost:9000 -showcerts 2>nul | %openssl% x509 -noout -fingerprint -sha256

これら2つのコマンドのSHA256フィンガープリントは一致する必要があります。

Example:

C:\tmp>%openssl% x509 -in win-srvr02.crt -fingerprint -sha256 -noout SHA256 Fingerprint=B9:4A:1E:64:AA:1A:38:88:7B:D3:72:70:A2:32:D5:9A:D1:33:50:93:00:35:D6:9B:8D:AE:59:92:B1:66:46:DE C:\tmp>%openssl% s_client -connect localhost:9000 -showcerts 2>nul | %openssl% x509 -noout -fingerprint -sha256 SHA256 Fingerprint=B9:4A:1E:64:AA:1A:38:88:7B:D3:72:70:A2:32:D5:9A:D1:33:50:93:00:35:D6:9B:8D:AE:59:92:B1:66:46:DE

その他の情報

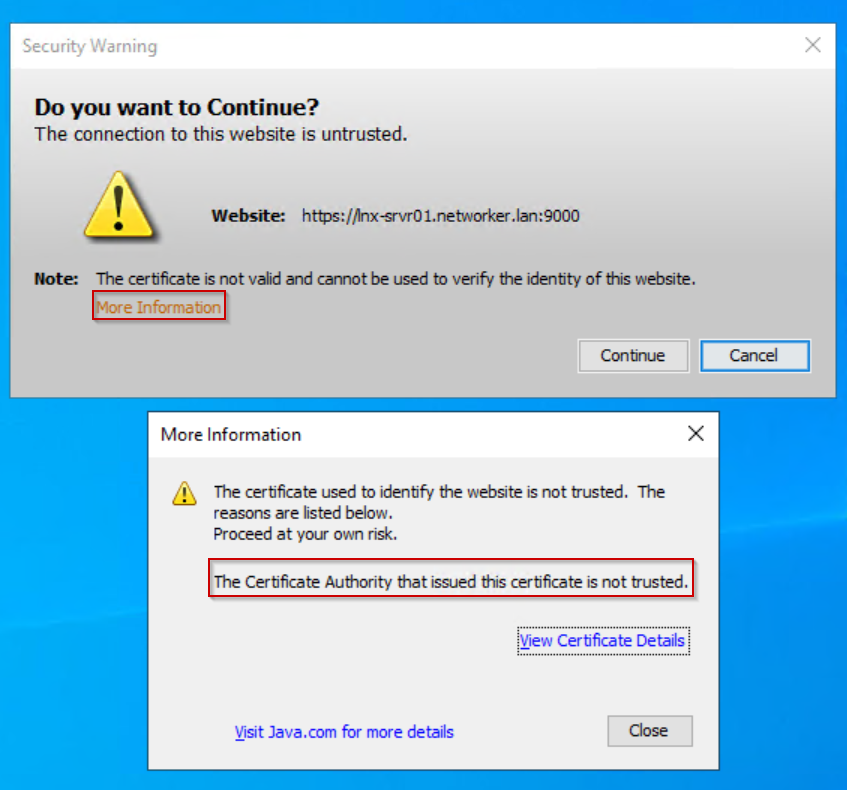

NMCの自己署名証明書をCA署名付き証明書に置き換えた後でも、NMCランチャーからNMCサーバーへの接続中に次の警告が表示されることがあります。

[View Certificate Details]をクリックします。証明書の詳細によって、CA署名済み証明書が使用されていることが検証されます。

NMCクライアントの信頼されたルート証明書に署名済み証明書がないため、警告が表示されます。

この警告は無視してかまいません。必要に応じて、NMCサーバーのCA署名済み証明書をNMCクライアントの信頼されたルート証明書にインポートすることもできます。

- NMCサーバのCA署名済み証明書(<server>.crt)を、NMCクライアント ホスト上の任意のフォルダに配置します。

- CA署名済み証明書のプロパティを開きます。

- Install Certificateをクリックします。

- [ローカル マシン]を選択します。

- [すべての証明書を次のストアに配置する] を選択します。

- 参照 をクリックします。

- [信頼されたルート証明機関]を選択し、[OK]をクリックします。

- [次へ]をクリックします。

- [完了]をクリックします。

- インポートが失敗したか成功したかを示すメッセージが表示されたら、OKをクリックします。

- CA署名済み証明書のプロパティで、OKをクリックします。

次回のNMC起動時には、セキュリティ警告は表示されません。