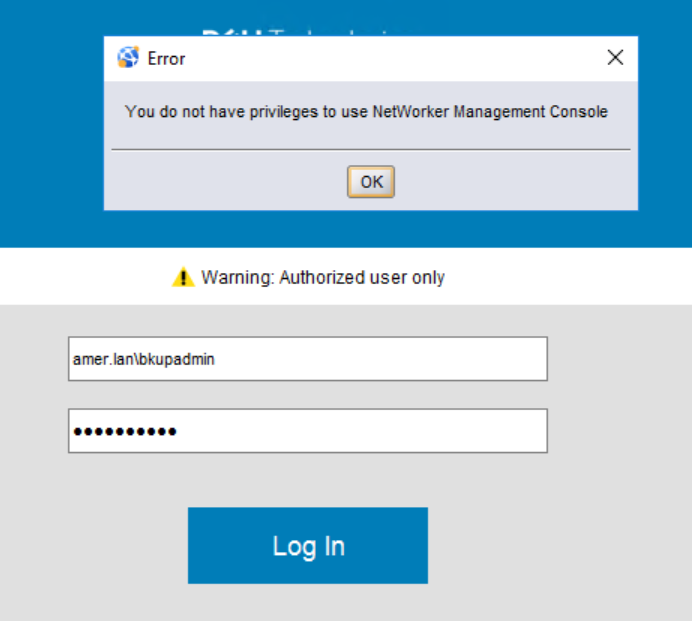

NMC: AD/LDAP 로그인 실패 "NetWorker Management Console을 사용할 수 있는 권한이 없습니다."

Summary: 외부 인증(AD 또는 LDAP)이 NetWorker와 통합되어 있습니다. 외부 계정으로 NMC(NetWorker Management Console)에 로그인하면 "NetWorker Management Console을 사용할 권한이 없습니다."라는 오류가 반환됩니다.

This article applies to

This article does not apply to

This article is not tied to any specific product.

Not all product versions are identified in this article.

Symptoms

- 외부 인증(Microsoft AD(Active Directory) 또는 LDAP(OpenLDAP)이 NetWorker Server의 인증 서버 서비스에 추가되었습니다.

- AD 또는 LDAP 계정으로 NMC(NetWorker Management Console)에 로그인하려고 하면 "NetWorker Management Console을 사용할 권한이 없습니다"라는 오류 상자가 나타납니다.

Cause

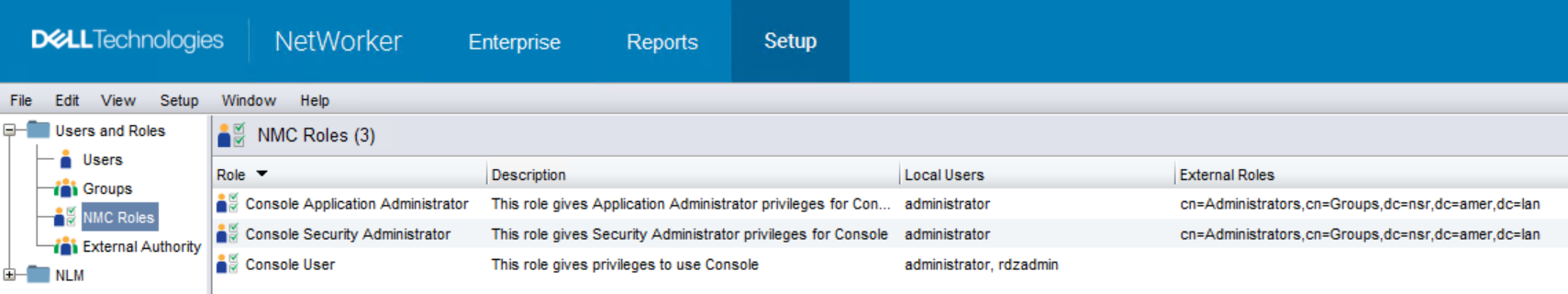

NetWorker의 AUTHC 서비스는 AD/LDAP에서 사용자를 인식하지만 NMC에 액세스할 수 있는 권한이 없습니다. 외부 계정에는 일반적으로 NMC 역할을 사용하여 NMC에 대한 액세스 권한이 부여됩니다. 이러한 역할은 NMC에 기본 NetWorker 관리자 계정으로 로그인할 때 찾을 수 있습니다. Setup-Users및 Groups-NMC>> Roles에서 다음을 수행합니다. 다음과 같은 세 가지 기본 역할이 있습니다.

- 콘솔 애플리케이션 관리자: NMC에 로그인하고 NMC 보고서를 실행할 수 있는 액세스 권한을 사용자/그룹에 제공합니다. 애플리케이션 관리자 권한 액세스 권한이 있는 사용자 또는 그룹은 NMC Enterprise 구성을 변경할 수 있습니다.

- 콘솔 보안 관리자: NMC 엔터프라이즈 구성의 사용자 설정 및 그룹을 변경할 수 있는 액세스 권한을 사용자/그룹에 제공합니다.

- 콘솔 사용자: NMC에 로그인하고 NMC 보고서를 실행할 수 있는 사용자/그룹 액세스 권한을 제공합니다. 그러나 사용자가 NMC 엔터프라이즈 설정을 변경하거나 보안 정보에 액세스할 수는 없습니다.

이 KB의 증상은 다음과 같은 경우에 나타납니다.

- AD/LDAP 사용자 또는 그룹 DN(Distinguished-Name)이 콘솔 애플리케이션 관리자 또는 콘솔 사용자 그룹의 외부 역할 필드에 지정되지 않았습니다.

- AD/LDAP 사용자는 콘솔 애플리케이션 관리자 또는 콘솔 사용자 그룹의 외부 역할 필드에 정의된 AD/LDAP 그룹에 속하지 않습니다.

Resolution

1. 어느 호스트가 AUTHC(NetWorker Authentication) 서버인지 확인합니다.

참고: 단일 NetWorker Server를 사용하는 환경에서는 일반적으로 NetWorker Server가 AUTHC 서버입니다. 드문 경우지만 독립 실행형 콘솔 서버의 AUTHC 서비스를 사용할 수 있습니다. 단일 콘솔에서 여러 NetWorker Server를 관리하는 환경에서는 하나의 NetWorker Server만 AUTHC 서버입니다.

- NMC(NetWorker Management Console) 서버에서

gstd.conf파일에 정의된 대로 사용하는 것이 중요합니다.

Linux: /opt/lgtonmc/etc/gstd.conf

Windows(기본값): C:\Program Files\EMC NetWorker\Management\GST\etc\gstd.conf

- gstd.conf 파일에는 NMC에서 로그인 요청을 처리하는 데 사용되는 호스트 이름과 포트를 정의하는 authsvc_hostname 문자열이 포함되어 있습니다.

string authsvc_hostname = "lnx-nwserv.amer.lan";

int authsvc_port = 9090;

2. AUTHC 서버에서 관리자 권한 프롬프트를 열고 사용자가 속한 AD 그룹을 확인합니다.

다음과 같은 방법을 사용할 수 있습니다.

NetWorker 방법:

이 방법을 통해 사용자가 속한 AD 그룹이 결정됩니다. 또한 NetWorker가 사용자 또는 그룹을 인식할 수 있는지도 확인합니다. 검색 경로가 NetWorker의 외부 권한에 설정된 경우 AUTHC가 정의된 기준을 벗어나는 사용자/그룹을 찾지 못할 수 있습니다.

다음을 사용하십시오.

authc_mgmt 명령을 사용하여 사용자가 속한 AD 그룹을 쿼리합니다.

authc_mgmt -u Administrator -p 'NMC_ADMIN_PASS' -e query-ldap-groups-for-user -D query-tenant=TENANT_NAME -D query-domain=DOMAIN_NAME -D user-name=AD_USERNAME

- 다음을 사용하여 테넌트 이름을 가져올 수 있습니다.

authc_config -u Administrator -p 'NMC_ADMIN_PASS' -e find-all-tenants

- 다음을 사용하여 도메인 이름을 얻을 수 있습니다.

authc_config -u Administrator -p 'NMC_ADMIN_PASS' -e find-all-configs

authc_config -u Administrator -p 'NMC_ADMIN_PASS' -e find-config -D config-id=CONFIG_ID

예:

[root@lnx-nwserv]:~# authc_config -u Administrator -p '!Password1' -e find-all-tenants

The query returns 1 records.

Tenant Id Tenant Name

1 default

[root@lnx-nwserv]:~# authc_config -u Administrator -p '!Password1' -e find-all-configs

The query returns 1 records.

Config Id Config Name

1 amer_ad

[root@lnx-nwserv]:~# authc_config -u Administrator -p '!Password1' -e find-config -D config-id=1

Config Id : 1

Config Tenant Id : 1

Config Name : amer_ad

Config Domain : amer.lan

Config Server Address : ldaps://dc.amer.lan:636/dc=amer,dc=lan

Config User DN : CN=Administrator,CN=Users,dc=amer,dc=lan

Config User Group Attribute :

Config User ID Attribute : sAMAccountName

Config User Object Class : person

Config User Search Filter :

Config User Search Path :

Config Group Member Attribute: member

Config Group Name Attribute : cn

Config Group Object Class : group

Config Group Search Filter :

Config Group Search Path :

Config Object Class : objectclass

Is Active Directory : true

Config Search Subtree : true

[root@lnx-nwserv]:~# authc_mgmt -u Administrator -p '!Password1' -e query-ldap-groups-for-user -D query-tenant=default -D query-domain=amer.lan -D user-name=bkupadmin

The query returns 1 records.

Group Name Full Dn Name

NetWorker_Admins CN=NetWorker_Admins,DC=amer,DC=lan

Full Dn Name을 사용하여 2단계에서 사용 권한을 할당합니다.

Active Directory 방법:

이 방법은 사용자의 AD 그룹을 표시하지만 NetWorker의 외부 인증 기관의 검색 필터가 액세스를 제한하는 경우 AUTHC에 대한 가시성을 확인하지 않습니다.

도메인 서버에서 관리자 PowerShell 프롬프트를 열고 다음 명령을 실행합니다.

Get-ADPrincipalGroupMembership AD_USERNAME

예:

PS C:\Users\Administrator> Get-ADPrincipalGroupMembership bkupadmin

distinguishedName : CN=NetWorker_Admins,DC=amer,DC=lan

GroupCategory : Security

GroupScope : Global

name : NetWorker_Admins

objectClass : group

objectGUID : c5c1bb45-88b4-4baa-afc3-9f1c28605d4a

SamAccountName : NetWorker_Admins

SID : S-1-5-21-3150365795-1515931945-3124253046-9611

distinguishedName : CN=Domain Users,CN=Users,DC=amer,DC=lan

GroupCategory : Security

GroupScope : Global

name : Domain Users

objectClass : group

objectGUID : 5c648708-a9ee-483c-b92d-bc37e93280f4

SamAccountName : Domain Users

SID : S-1-5-21-3150365795-1515931945-3124253046-513

distinguishedName을 사용하여 2단계에서 사용 권한을 할당합니다.

3. 기본 NetWorker 관리자 계정으로 NMC에 로그인합니다.

a. 설정-사용자 및 역할->>NMC 역할로 이동합니다.

b. NMC Users 역할을 열고 External Roles 필드에 AD 그룹의 고유 이름을 지정합니다.

b. NMC Users 역할을 열고 External Roles 필드에 AD 그룹의 고유 이름을 지정합니다.

참고: 이 권한은 NMC 액세스에 충분합니다. 그러나 사용자는 NMC 엔터프라이즈 화면에서 관리 작업을 수행할 수 없습니다. NetWorker 관리자 권한과 일치시키려면 콘솔 애플리케이션 및 콘솔 보안 관리자 역할 모두에 대해 외부 역할에서 AD 그룹 DN을 설정합니다. 애플리케이션 관리자 및 보안 관리자 그룹에는 기본 외부 역할이 포함되어 있습니다

"cn=Administrators,cn=Groups,dc=NETWORKER_SERVER_HOSTNAME,dc=DOMAIN_COMPONENT1,dc=DOMAIN_COMPONENT2." 제거하지 마십시오.

4. NMC에서 연결을 해제하기 전에 AD 그룹이 NetWorker Server 사용자 그룹에 정의되어 있는지도 확인합니다. 사용자에게 NetWorker Server 사용 권한이 없는 경우 NMC에 로그인할 수 있지만 서버에 연결한 후 작업이나 리소스가 표시되지 않습니다.

a. NMC에 기본 NetWorker 관리자로 로그인한 상태에서 NetWorker Server에 접속합니다.

b. 서버 사용자> 및 그룹에 도달했습니다.

c. AD 그룹에 적용하려는 권한이 있는 User Group을 엽니다.

d. External Roles 필드에 AD 그룹의 고유 이름을 추가합니다.

5. AD/LDAP 사용자 계정을 사용하여 NMC에 로그인을 시도합니다.

(선택 사항) AD/LDAP 그룹이 외부 권한을 관리할 수 있도록 하려면 NetWorker Server에서 다음을 수행하여 AD 사용자 또는 그룹에 FULL_CONTROL 권한을 부여해야 합니다.

a. 관리/루트 명령 프롬프트를 엽니다.

b. 권한을 부여하려는 AD 그룹 DN 사용

b. 권한을 부여하려는 AD 그룹 DN 사용

FULL_CONTROL 실행 권한:

authc_config -u Administrator -p 'NMC_ADMIN_PASS' -e add-permission -D permission-name=FULL_CONTROL -D permission-group-dn="AD_GROUP_DN"

예:

[root@lnx-nwserv]:~# authc_config -u Administrator -p '!Password1' -e add-permission -D permission-name=FULL_CONTROL -D permission-group-dn="CN=NetWorker_Admins,DC=amer,DC=lan"

Permission FULL_CONTROL is created successfully.

[root@lnx-nwserv]:~# authc_config -u Administrator -p '!Password1' -e find-all-permissions

The query returns 2 records.

Permission Id Permission Name Group DN Pattern Group DN

1 FULL_CONTROL ^cn=Administrators,cn=Groups.*$

2 FULL_CONTROL CN=NetWorker_Admins,dc=amer,dc=lan

Additional Information

Affected Products

NetWorkerProducts

NetWorker, NetWorker Management ConsoleArticle Properties

Article Number: 000031431

Article Type: Solution

Last Modified: 27 Oct 2025

Version: 5

Find answers to your questions from other Dell users

Support Services

Check if your device is covered by Support Services.