Jak rozwiązać problem z powiadomieniem "Twoja baza danych audytu osiągnęła co najmniej 95% maksymalnej przydzielonej pamięci masowej" w serwerze Dell Security Management Server

Summary: Serwer Dell Security Management Server otrzymuje powiadomienia: "Twoja baza danych audytu osiągnęła co najmniej 95% maksymalnej przydzielonej pamięci masowej".

Symptoms

Dotyczy produktów:

- Dell Security Management Server

- Dell Security Management Server Virtual

- Dell Data Protection | Enterprise Edition

- Dell Data Protection | Virtual Edition

W konsoli Dell Security Management Server może zostać wyświetlone powiadomienie o znaczeniu krytycznym: Baza danych inspekcji osiągnęła 95% maksymalnego przydziału pamięci masowej 2 GB.

Rysunek 1. (tylko w języku angielskim) Powiadomienia serwera Dell Security Management Server

W tym artykule opisano, co oznacza powiadomienie i przedstawiono pewne działania naprawcze, które można podjąć w celu zmniejszenia liczby generowanych zdarzeń.

Cause

Baza danych inspekcji przechowuje zdarzenia przesłane z punktów końcowych z wtyczkami Advanced Threat Protection, Web Control i Firewall (jeśli włączono). Niektóre przykłady zdarzeń to wykryte zagrożenia, zagrożenia przerywane lub poddawane kwarantannie oraz skrypty blokowane lub przerywane. Zdarzenia przechowywane w bazie danych inspekcji można znaleźć w sekcji Enterprise > Advanced Threat Events w konsoli serwera Security Management Server.

Gdy baza danych inspekcji osiągnie 95% maksymalnego przydzielonego rozmiaru, rejestruje powyższą informację w konsoli serwera. Baza danych inspekcji uruchamia zadanie wsadowe co dwie godziny, aby przyciąć starsze zdarzenia i zrobić miejsce na nowsze zdarzenia. Rozmiar bazy danych inspekcji można w razie potrzeby zwiększyć do wartości domyślnych dla większych środowisk. W celu zmodyfikowania konfiguracji należy skontaktować się z działem Dell Data Security ProSupport, podając międzynarodowe numery telefonów pomocy technicznej Dell Data Security .

Większość wygenerowanych punktów końcowych zdarzeń (możliwych na wielu różnych urządzeniach) będzie wynikać ze zdarzeń kontroli skryptów lub zdarzeń ochrony pamięci , które są wielokrotnie uruchamiane. Aby zmniejszyć liczbę generowanych punktów końcowych zdarzeń, można wykluczyć lub zezwolić na listę znanych bezpiecznych skryptów i procesów, tak aby nie generowały one już alertów.

Resolution

Najszybszym sposobem identyfikacji tych zdarzeń jest generowanie raportów na serwerze zarządzania bezpieczeństwem za pomocą karty Zaawansowane zagrożenia i karty Zaawansowane zdarzenia zagrożenia . Korzystając z informacji zawartych w raportach, można utworzyć niezbędne wykluczenia w celu zmniejszenia liczby zdarzeń generowanych przez punkty końcowe.

Poniżej znajdują się dwie metody, których można użyć do ściągnięcia raportów, które zapewniają generowane zdarzenia.

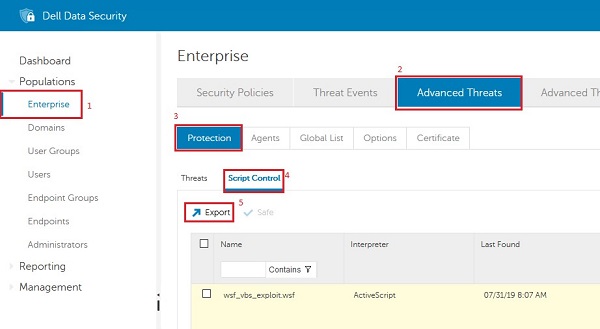

Na karcie Zaawansowane zagrożenia możemy wyświetlić listę skryptów obecnych w środowisku i liczbę uruchomień skryptów. Można to zrobić, wybierając następujące opcje:

- Enterprise

- Zaawansowane zagrożenia

- Ochrona

- Kontrola skryptu

- Eksportuj

Rysunek 2. (tylko w języku angielskim) Eksportowanie skryptów

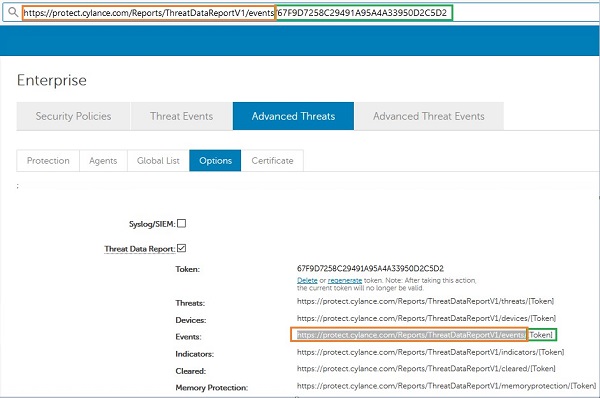

Włączenie raportu danych o zagrożeniach zapewnia szybką migawkę na temat tego, co dzieje się w środowisku, poniżej:

- Enterprise

- Zaawansowane zagrożenia

- Opcje

- Raport danych zagrożeń

Rysunek 3. (tylko w języku angielskim) Token raportu danych zagrożeń

Po uzyskaniu tokenu można utworzyć adres URL raportu, wykonując czynności związane z adresem URL obok events i zastępując [Token] tokenem dla swojego środowiska.

Rysunek 4. (tylko w języku angielskim) Tworzenie adresu URL raportu

Wykonaj te same czynności w celu ochrony pamięci.

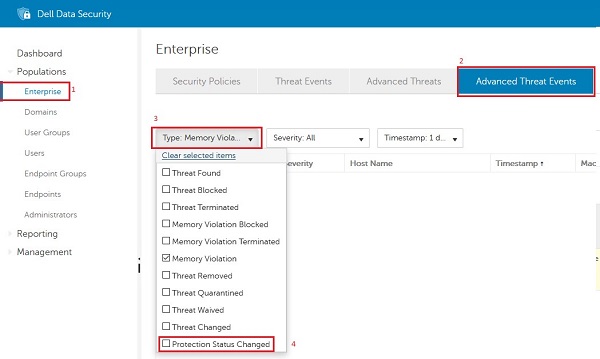

Jeśli raport danych zagrożeń nie został włączony, można wyeksportować dane z zaawansowanych zdarzeń zagrożeń . Aby upewnić się, że otrzymasz wszystkie dane, wybierz:

- Enterprise

- Zaawansowane zdarzenia zagrożenia

- Typ

- Wyczyść wszystkie opcje z wyjątkiem zmiany stanu ochrony (ta opcja może być chatty i jest wprowadzana jako zdarzenie po ponownym uruchomieniu urządzenia).

Rysunek 5. (tylko w języku angielskim) Zmiana stanu ochrony

Po wybraniu tej opcji:

- Zmodyfikuj wartość sytemu czasowego.

- Eksportuj

Rysunek 6. (tylko w języku angielskim) Zmodyfikuj syfiks czasowy

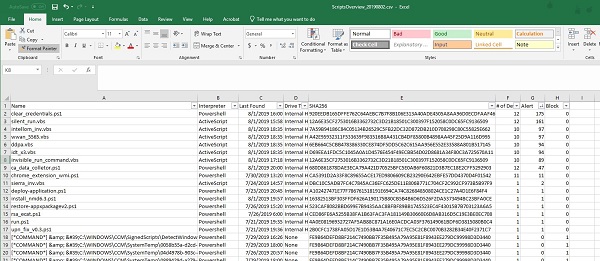

Dzięki tym danym możemy zobaczyć, które skrypty są często uruchamiane, znaleźć skróty SHA256 i uruchomić lokalizacje dla tych skryptów i zdarzeń pamięci. Umożliwia to określenie, czy należy je dodać do listy dozwolonych w środowisku.

Plik ScriptsOverview_DATE.csv można posortować, aby określić liczbę urządzeń, na ilu urządzeniach był wyświetlany skrypt (liczba urządzeń) i ile razy zostało ono zgłoszone (alert lub blokada).

Przykład nr 1

Rysunek 7. (tylko w języku angielskim) ScriptsOverview_Date.csv

MemoryprotectionDataReport.csv może być również używany do określania zdarzeń pamięci, które były widoczne w środowisku. Sortowanie według nazwy procesu może pomóc w szybkiej identyfikacji plików wykonywalnych uruchamianych w dużym stopniu przez kilka urządzeń i pomóc w zbudowaniu lokalizacji, w których mogą być wymagane wykluczenia.

Przykład nr 2

Rysunek 8. (tylko w języku angielskim) MemoryprotectionDataReport.csv

Poniższy artykuł może służyć do dopuszczania skryptów i zdarzeń pamięci, jeśli są one uznawane za bezpieczne i oczekiwane: Dodawanie wyjątków w rozwiązaniu Dell Endpoint Security Suite Enterprise.

Po zbudowaniu odpowiednich list dozwolonych dla ochrony pamięci i kontroli skryptów liczba zdarzeń dziennie powinna znacznie zmniejszyć się i powinna wyeliminować wyświetlanie powiadomień o zdarzeniach inspekcji, gdy brakuje miejsca.

Aby skontaktować się z pomocą techniczną, przejdź do sekcji Numery telefonów międzynarodowej pomocy technicznej Dell Data Security.

Przejdź do TechDirect, aby wygenerować zgłoszenie online do pomocy technicznej.

Aby uzyskać dodatkowe informacje i zasoby, dołącz do Forum społeczności Dell Security.