NetWorker: Помилка входу в NMC через AD OVER SSL (LDAPS) із повідомленням «POST failed with HTTP-ERROR: 500"

概要: Ви створили зовнішній орган у консолі керування NetWorker (NMC) для Active Directory (AD) за допомогою параметра «LDAP поверх SSL». Налаштування було успішним, але вхід у систему AD не вдавався з повідомленням "POST failed with HTTP-ERROR: 500" (внутрішня помилка сервера). Ця проблема виникає через те, що параметр LDAP через SSL встановлює для внутрішнього прапорця authc «Є активний каталог» значення «false». Для цього параметра має бути встановлено значення "true", якщо методом розпізнавання є Active Directory. ...

この記事は次に適用されます:

この記事は次には適用されません:

この記事は、特定の製品に関連付けられていません。

すべての製品パージョンがこの記事に記載されているわけではありません。

現象

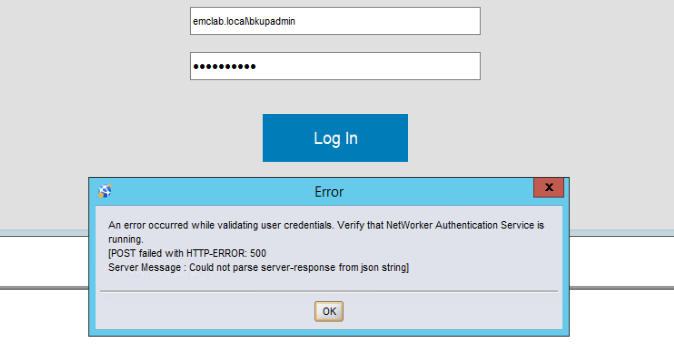

- Ви створили зовнішній орган у консолі керування NetWorker (NMC) для Active Directory (AD) за допомогою параметра «LDAP поверх SSL».

- Налаштування було успішним, але вхід у систему AD не вдавався з повідомленням "POST failed with HTTP-ERROR: 500" (внутрішня помилка сервера)

原因

Параметр LDAP через SSL типово встановлює для параметра внутрішньої конфігурації "is active directory" значення false. Це означає, що у налаштуваннях очікуються параметри налаштувань сервера LDAP (серверів LDAP, заснованих на Linux). Оскільки значення, встановлені в параметрах розширеної конфігурації, є специфічними для AD, вхід до системи буде невдалим.

root@nwserver:~/#: authc_config -u Administrator -e find-all-configs

Enter password:

The query returns 1 records.

Config Id Config Name

3 AD_over_SSL

root@nwserver:~/#: authc_config -u Administrator -e find-config -D config-id=3

Enter password:

Config Id : 3

Config Tenant Id : 1

Config Name : AD_over_SSL

Config Domain : emclab.local

Config Server Address : ldaps://winsrvr2k16.emclab.local:636/dc=emclab,dc=local

Config User DN : cn=Administrator,cn=users,dc=emclab,dc=local

Config User Group Attribute :

Config User ID Attribute : sAMAccountName

Config User Object Class : user

Config User Search Filter :

Config User Search Path :

Config Group Member Attribute: member

Config Group Name Attribute : cn

Config Group Object Class : group

Config Group Search Filter :

Config Group Search Path :

Config Object Class : objectclass

Is Active Directory : false

Config Search Subtree : true

解決方法

Є два варіанти.

Варіант 1:

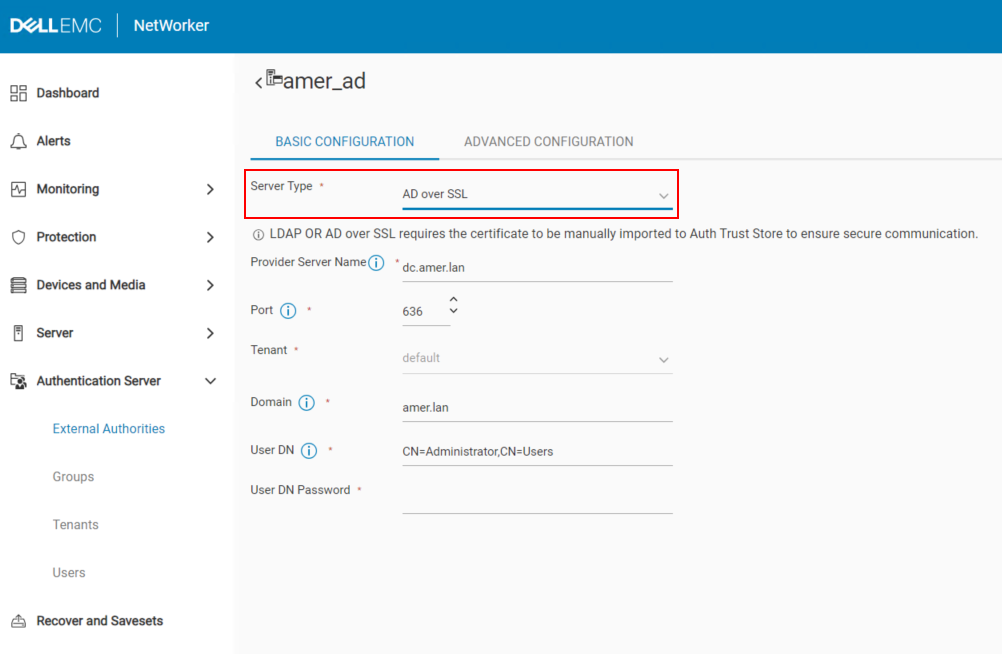

Використовуйте веб-інтерфейс користувача NetWorker (NWUI), оновіть конфігурацію, щоб використовувати AD через SSL.

1. У веб-огляді перейдіть до NWUI: https:// NetWorker_ServerName:9090/nwui

2. Увійдіть як обліковий запис адміністратора NetWorker за замовчуванням.

3. Перейдіть до Authentication Server-External>Authors.

4. Виберіть репозиторій зовнішньої служби та натисніть «Редагувати».

5. На вкладці «Базова конфігурація» виберіть «AD замість SSL» у розкривному списку «Тип сервера».

2. Увійдіть як обліковий запис адміністратора NetWorker за замовчуванням.

3. Перейдіть до Authentication Server-External>Authors.

4. Виберіть репозиторій зовнішньої служби та натисніть «Редагувати».

5. На вкладці «Базова конфігурація» виберіть «AD замість SSL» у розкривному списку «Тип сервера».

6. Введіть пароль DN користувача та натисніть Зберегти.

Варіант 2:

Оновіть конфігурацію за допомогою команди authc_config, щоб встановити "is active directory : Вірно"

1. Зберіть свій config-id:

authc_config -u Administrator -e find-all-configs

2. Оновіть значення "is active directory" до рівного true:

authc_config -u Administrator -e update-config -D config-id=CONFIG_ID -D config-user-dn-password=BIND_ACCOUNT_PASSWORD -D config-active-directory=y

- Вам буде запропоновано ввести пароль облікового запису адміністратора NetWorker (прихований).

- Замініть CONFIG_ID ідентифікатором конфігурації, показаним на кроці 1.

- Замініть BIND_ACCOUNT_PASSWORD паролем облікового запису, який використовувався для додавання AD в NetWorker.

3 Підтвердьте зміни: authc_config - u Адміністратор -e find-config -D config-id=CONFIG_ID

root@nwserver:~/#: authc_config -u Administrator -e find-config -D config-id=3

Enter password:

Config Id : 3

Config Tenant Id : 1

Config Name : AD_over_SSL

Config Domain : emclab.local

Config Server Address : ldaps://winsrvr2k16.emclab.local:636/dc=emclab,dc=local

Config User DN : cn=Administrator,cn=users,dc=emclab,dc=local

Config User Group Attribute :

Config User ID Attribute : sAMAccountName

Config User Object Class : user

Config User Search Filter :

Config User Search Path :

Config Group Member Attribute: member

Config Group Name Attribute : cn

Config Group Object Class : group

Config Group Search Filter :

Config Group Search Path :

Config Object Class : objectclass

Is Active Directory : true

Config Search Subtree : true

4. Ви можете підтвердити аутентифікацію, виконавши наступну команду на своєму сервері NetWorker:

nsrlogin -t TENANT_NAME -d ДОМЕН -u AD_USER_NAME

- Замініть TENANT_NAME на ім'я клієнта, який використовується у вашій конфігурації. Якщо ви не створили клієнта вручну, він буде за замовчуванням.

- Замініть DOMAIN на значення домену, встановлене у вашій конфігурації.

- Замініть AD_USER_NAME іменем користувача Active Directory.

- Вам буде запропоновано ввести пароль для вказаного користувача AD.

5. У разі успіху запустіть: nsrlogout

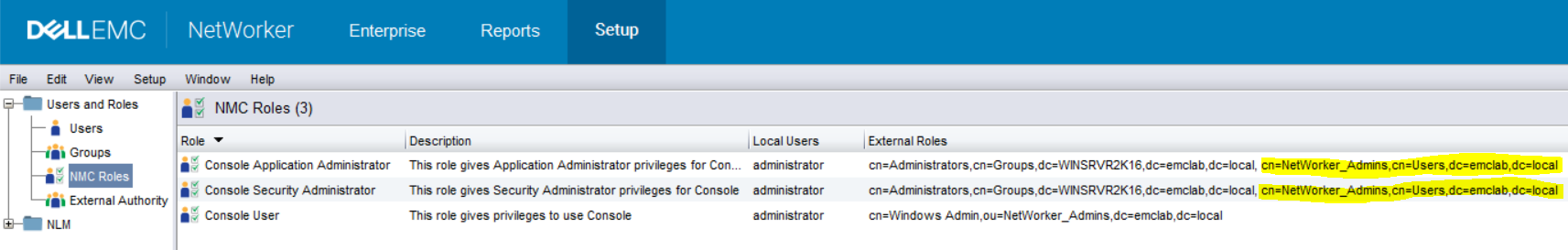

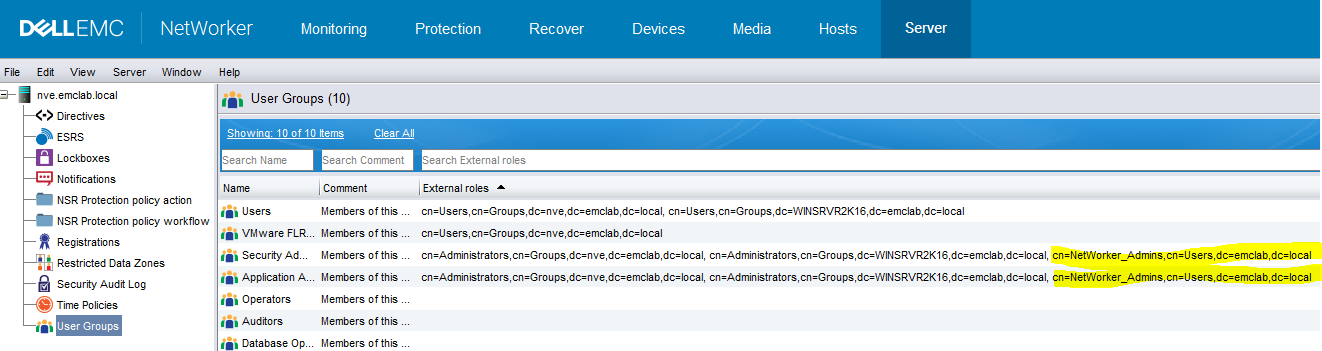

Доступ до сервера NetWorker з NMC

Вам потрібно буде встановити відмітне ім'я (DN) групи AD у групах користувачів NMC Roles і NetWorker server, перш ніж ви зможете увійти в NMC разом зі своїми користувачами AD. Це можна зробити, увійшовши в систему за допомогою облікового запису адміністратора за замовчуванням:

Тепер ви зможете увійти в NMC за допомогою облікових записів AD через SSL.

その他の情報

対象製品

NetWorker製品

NetWorker Management Console文書のプロパティ

文書番号: 000170865

文書の種類: Solution

最終更新: 02 6月 2025

バージョン: 5

質問に対する他のDellユーザーからの回答を見つける

サポート サービス

お使いのデバイスがサポート サービスの対象かどうかを確認してください。