NMC: Login AD/LDAP non riuscito "You dondon have privileges to use NetWorker Management Console"

Summary: L'autenticazione esterna (AD o LDAP) è integrata con NetWorker. L'accesso a NetWorker Management Console (NMC) come account esterno restituisce l'errore "You do not have privileges to use NetWorker Management Console". ...

Symptoms

- L'autenticazione esterna (Microsoft Active Directory (AD) o LDAP (OpenLDAP) è stata aggiunta correttamente al servizio del server di autenticazione del server NetWorker.

- Quando si tenta di accedere a NetWorker Management Console (NMC) con un account AD o LDAP, viene visualizzata una finestra di errore che indica "You dondons have privileges to use NetWorker Management Console"

Cause

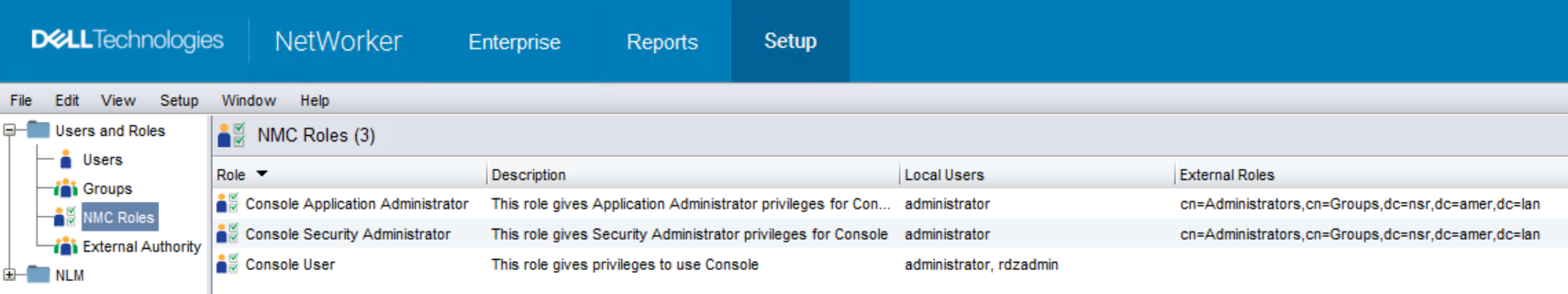

- Amministratori delle applicazioni Console: Consente all'utente/al gruppo di accedere a NMC ed eseguire report NMC. Gli utenti o i gruppi con privilegi di Application Administrator possono modificare la configurazione di NMC Enterprise.

- Console Security Administrators: Concede all'utente/gruppo l'accesso per modificare le impostazioni utente e i gruppi nella configurazione di NMC Enterprise.

- Utenti console: Concede all'utente/gruppo l'accesso per accedere a NMC ed eseguire NMC Reports; tuttavia, l'utente non può modificare le impostazioni di NMC Enterprise o accedere alle informazioni di sicurezza.

Il sintomo in questo articolo della KB viene visualizzato quando:

- Il nome distinto (DN) dell'utente o del gruppo AD/LDAP non è stato specificato nel campo dei ruoli esterni dei gruppi Console Application Administrators o Console Users.

- L'utente AD/LDAP non appartiene a un gruppo AD/LDAP definito nel campo External roles dei gruppi Console Application Administrators o Console Users.

Resolution

1. Determinare quale host è il server NetWorker Authentication (AUTHC).

- Nel server NetWorker Management Console (NMC), aprire il

gstd.confdi NetWorker.

Linux: /opt/lgtonmc/etc/gstd.conf

Windows (impostazione predefinita): C:\Program Files\EMC NetWorker\Management\GST\etc\gstd.conf

- Il file gstd.conf contiene una stringa di authsvc_hostname che definisce il nome host e la porta utilizzati per l'elaborazione delle richieste di accesso in NMC:

string authsvc_hostname = "lnx-nwserv.amer.lan";

int authsvc_port = 9090;

2. Aprire un prompt con privilegi elevati sul server AUTHC, determinare a quale gruppo AD appartiene l'utente:

È possibile utilizzare i seguenti metodi:

Metodo NetWorker:

authc_mgmt per interrogare i gruppi AD a cui appartiene un utente:

authc_mgmt -u Administrator -p 'NMC_ADMIN_PASS' -e query-ldap-groups-for-user -D query-tenant=TENANT_NAME -D query-domain=DOMAIN_NAME -D user-name=AD_USERNAME

- È possibile ottenere il nome del tenant con:

authc_config -u Administrator -p 'NMC_ADMIN_PASS' -e find-all-tenants

- È possibile ottenere il nome di dominio con:

authc_config -u Administrator -p 'NMC_ADMIN_PASS' -e find-all-configs

authc_config -u Administrator -p 'NMC_ADMIN_PASS' -e find-config -D config-id=CONFIG_ID

[root@lnx-nwserv]:~# authc_config -u Administrator -p '!Password1' -e find-all-tenants

The query returns 1 records.

Tenant Id Tenant Name

1 default

[root@lnx-nwserv]:~# authc_config -u Administrator -p '!Password1' -e find-all-configs

The query returns 1 records.

Config Id Config Name

1 amer_ad

[root@lnx-nwserv]:~# authc_config -u Administrator -p '!Password1' -e find-config -D config-id=1

Config Id : 1

Config Tenant Id : 1

Config Name : amer_ad

Config Domain : amer.lan

Config Server Address : ldaps://dc.amer.lan:636/dc=amer,dc=lan

Config User DN : CN=Administrator,CN=Users,dc=amer,dc=lan

Config User Group Attribute :

Config User ID Attribute : sAMAccountName

Config User Object Class : person

Config User Search Filter :

Config User Search Path :

Config Group Member Attribute: member

Config Group Name Attribute : cn

Config Group Object Class : group

Config Group Search Filter :

Config Group Search Path :

Config Object Class : objectclass

Is Active Directory : true

Config Search Subtree : true

[root@lnx-nwserv]:~# authc_mgmt -u Administrator -p '!Password1' -e query-ldap-groups-for-user -D query-tenant=default -D query-domain=amer.lan -D user-name=bkupadmin

The query returns 1 records.

Group Name Full Dn Name

NetWorker_Admins CN=NetWorker_Admins,DC=amer,DC=lan

Get-ADPrincipalGroupMembership AD_USERNAME

PS C:\Users\Administrator> Get-ADPrincipalGroupMembership bkupadmin

distinguishedName : CN=NetWorker_Admins,DC=amer,DC=lan

GroupCategory : Security

GroupScope : Global

name : NetWorker_Admins

objectClass : group

objectGUID : c5c1bb45-88b4-4baa-afc3-9f1c28605d4a

SamAccountName : NetWorker_Admins

SID : S-1-5-21-3150365795-1515931945-3124253046-9611

distinguishedName : CN=Domain Users,CN=Users,DC=amer,DC=lan

GroupCategory : Security

GroupScope : Global

name : Domain Users

objectClass : group

objectGUID : 5c648708-a9ee-483c-b92d-bc37e93280f4

SamAccountName : Domain Users

SID : S-1-5-21-3150365795-1515931945-3124253046-513

3. Accedere a NMC con l'account amministratore NetWorker predefinito.

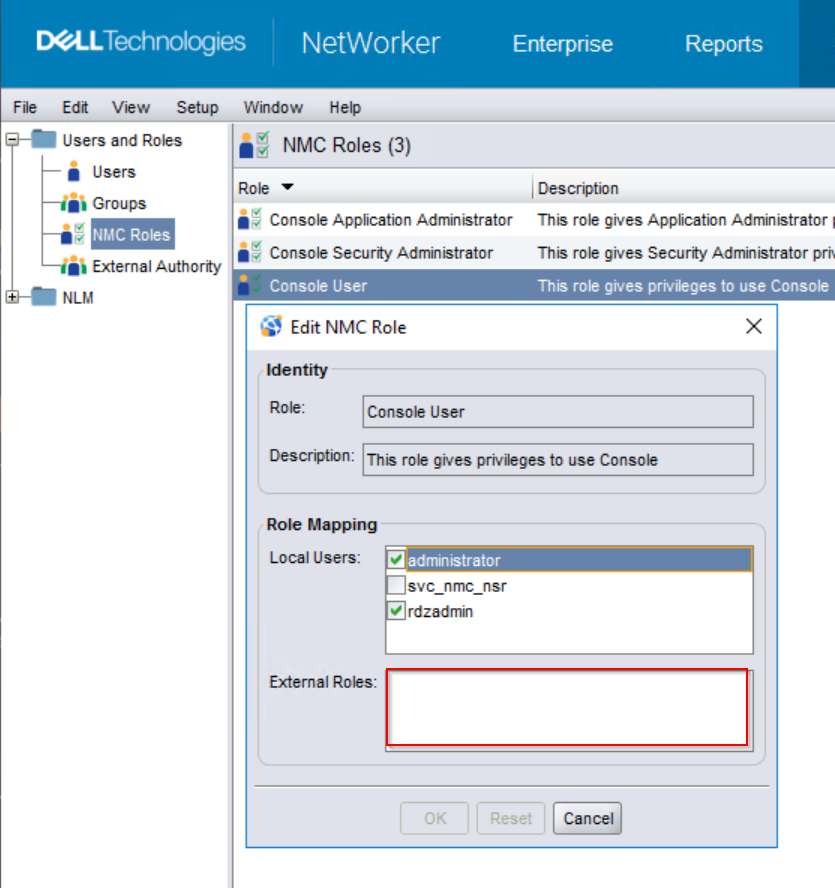

b. Aprire il ruolo NMC Users e specificare il nome distinto dei gruppi AD nel campo External Roles:

"cn=Administrators,cn=Groups,dc=NETWORKER_SERVER_HOSTNAME,dc=DOMAIN_COMPONENT1,dc=DOMAIN_COMPONENT2." Non rimuoverli.

4. Prima di disconnettersi da NMC, verificare anche se il gruppo AD è stato definito in un gruppo di utenti del server NetWorker. Se l'utente non dispone delle autorizzazioni del server NetWorker, può accedere a NMC ma non visualizzerà i processi o le risorse dopo la connessione al server.

un. Mentre si è ancora connessi a NMC come amministratore NetWorker predefinito, connettersi al server NetWorker.

b. Arrivati a Server-Users> and Groups.

c. Aprire il gruppo di utenti con le autorizzazioni che si desidera applicare al gruppo AD.

d. Nel campo External Roles aggiungere il nome distinto del gruppo AD:

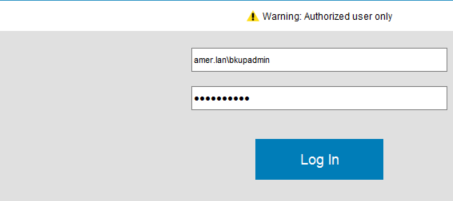

5. Tentare di accedere a NMC utilizzando l'account utente AD/LDAP:

b. Utilizzo del DN del gruppo AD che si desidera concedere

FULL_CONTROL Autorizzazione per l'esecuzione:

authc_config -u Administrator -p 'NMC_ADMIN_PASS' -e add-permission -D permission-name=FULL_CONTROL -D permission-group-dn="AD_GROUP_DN"

[root@lnx-nwserv]:~# authc_config -u Administrator -p '!Password1' -e add-permission -D permission-name=FULL_CONTROL -D permission-group-dn="CN=NetWorker_Admins,DC=amer,DC=lan"

Permission FULL_CONTROL is created successfully.

[root@lnx-nwserv]:~# authc_config -u Administrator -p '!Password1' -e find-all-permissions

The query returns 2 records.

Permission Id Permission Name Group DN Pattern Group DN

1 FULL_CONTROL ^cn=Administrators,cn=Groups.*$

2 FULL_CONTROL CN=NetWorker_Admins,dc=amer,dc=lan

Additional Information

- NetWorker: come configurare l'autenticazione AD/LDAP

- L'utente LDAP AD non riesce a visualizzare gli utenti o i ruoli NMC "Impossibile ottenere informazioni utente dal servizio di autenticazione [Accesso negato]"

- NetWorker: integrazione e configurazione di AD e LDAP (guida alla risoluzione dei problemi (in inglese)