Dell Networking SONiC AAA-godkendelse ved hjælp af RADIUS-server

Summary: Denne artikel forklarer, hvordan du konfigurerer AAA-godkendelse ved hjælp af RADIUS-serveren på en Dell SONiC-installeret switch.

This article applies to

This article does not apply to

This article is not tied to any specific product.

Not all product versions are identified in this article.

Instructions

BEMÆRK: Denne artikel bruger en switch, der kører Dell SONiC 4.1.

Forudsætninger i denne artikel

Denne artikel antager følgende

- Vi har forbindelse mellem switchen, som kører Dell Networking Sonic og Radius-serveren.

- Radius-serveren har brugeroplysningerne med den påkrævede MPL-attribut (Management-Privilege-Level) forudkonfigureret.

Indeks

AAA radius-godkendelse i Dell SONiC

Drift

Brugerroller og MPL-værdier

Konfiguration

Eksempelkonfiguration

Kontrol

AAA radius-godkendelse i Dell SONiC

Godkendelses-, godkendelses- og bogføringstjenester (AAA) sikrer netværk mod uautoriseret adgang.

Enterprise SONiC understøtter disse klient/servergodkendelsessystemer

* RADIUS (remote authentication dial-in-brugerservice)

* TACACS+ (Terminal Access Controller Access Control System)

® LDAP (Lightweight Directory Access Protocol)

) Denne artikel fokuserer på konfigurationen af AAA RADIUS-godkendelse på en switch, der kører Dell SONiC.

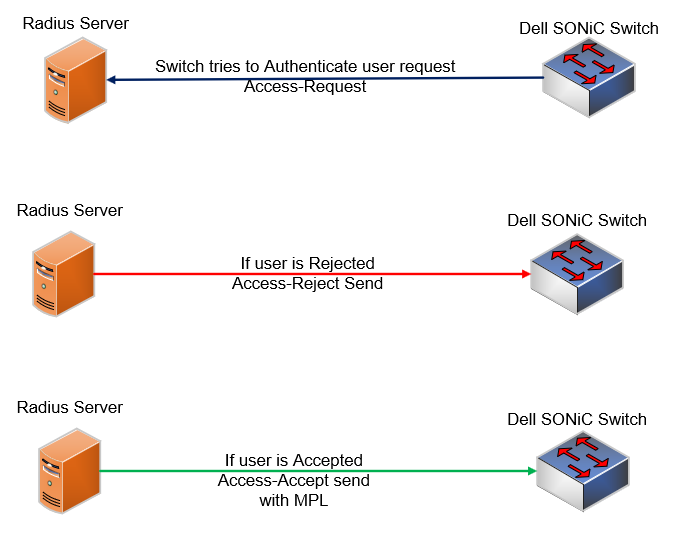

Under RADIUS-godkendelse fungerer switchen som en klient og sender godkendelsesanmodninger til en server. Denne anmodning indeholder alle oplysninger om brugergodkendelse og netværksserviceadgang. Radius-serveren svarer med en Accepter eller Afvis for brugeranmodningen.

Hvis serveren sender en accept, vil den også inkludere den konfigurerede MPL-værdi.

Hvis der ikke er nogen MPL-værdi, tildeles brugeren en operator-rolle. Brugernavnsadministratoren kan få administratorrettigheder uden et MPL.

Enterprise SONiC kræver MPL-attributten (Management-Privilege-Level) med værdi 15 for at give læse-/skriveadgang til en autoriseret bruger.

Du kan få mere at vide om brugerroller ved at klikke på nedenstående link.

Dell Networking SONiC brugerrollebaseret adgangskontrol

Brugerroller og MPL-værdier

Nedenstående tabel angiver forskellige brugerroller og de tilsvarende MPL-værdier, der skal konfigureres på Radius-serveren. Dette er testet i Dell SONiC 4.1

| Brugerrolle | MPL-værdi |

|---|---|

| admin | 15 |

| Operatør | Ingen værdi eller 1 |

| netadmin | 14 |

| secadmin | 13 |

Konfiguration

Konfigurere radius-serveroplysninger på switchen.

Konfigurationssyntaks

| Konfiguration | Forklaring |

|---|---|

| admin@DELLSONiC:~$ sonic-cli | Indtast Dell sonic-cli |

| KONFIGURATION AF DELLSONiC # | Gå til konfigurationstilstand |

| DELLSONiC(config)# radius-server host auth-port auth-type tast prioritet genafsende kildegrænseflade timeout vrf | Konfigurere Radius-serverens IP-adresse/værtsnavn og attributter |

| DELLSONiC(config)# radius-server auth-type authentication-type> | (Valgfrit) Konfigurer godkendelsestypen. Dette kan også konfigureres med Radius-serverværten separat. |

Hvis du vil konfigurere en RADIUS-serveroplysninger på switchen, skal du indtaste dens værtsnavn (63 tegn maks.), IP- eller IPv6-adresse og disse valgfrie værdier:

® auth-port UDP-portnummer på serveren (1 til 65535; standard 1812)

· Timeout for transmission i sekunder (1 til 60; standard 5)

· Det antal gange, en anmodning om brugergodkendelse sendes til en RADIUS-server (0 til 10; standard 3)

· Hemmelig nøgletekst, der deles mellem en RADIUS-server og switchen (op til 65 tegn). Denne nøgle krypteres af systemet.

• Godkendelsestype — chap, pap eller mschapv2; standard pap; godkendelsesalgoritmen bruges til at kryptere/dekryptere data, der sendes og modtages mellem switchen og RADIUS-serveren.

· Prioritet bruges til at få adgang til flere RADIUS-servere for at godkende brugere (1 til højeste prioritet 64; standard 1).

* Indtast et VRF-navn for at angive den VRF, der skal bruges til at nå RADIUS-serveren.

Aktivér godkendelsesordre

En switch bruger en liste over godkendelsesmetoder til at definere typerne af godkendelse og den sekvens, de anvendes i. Som standard bruges kun den lokale godkendelsesmetode til at godkende brugere med den lokale brugerdatabase. Vi kan konfigurere RADIUS som primær eller sekundær godkendelsesmetode med lokal godkendelse.

Konfigurationssyntaks

| Konfiguration | Forklaring |

|---|---|

| DELLSONiC(config)# aaa authentication login default radius local | Konfigurere godkendelsesrækkefølge |

| DELLSONiC(config)#no aaa authentication login default | Dette fjerner de konfigurerede godkendelsesmetoder og vender tilbage til kun lokal godkendelse |

Aktiver fail-through til RADIUS-godkendelse (valgfrit)

Brug fail-through-funktionen, hvis vi skal konfigurere RADIUS-baseret godkendelse med mere end én fjernserver. Fail-through-funktionen fortsætter med at få adgang til hver server i metodelisten, hvis en godkendelsesanmodning mislykkes på én server.

Konfigurationssyntaks

| Konfiguration | Forklaring |

|---|---|

| DELLSONiC(config)# aaa Authentication failthrough enable | Enable Fail Through (Aktiver fail through) |

| DELLSONiC(config)# aaa Authentication failthrough disable | Deaktiver fail through |

Eksempelkonfiguration

Overvej, at vi har to servere 10.0.0.100 og 10.0.0.130 , og vi bruger nøgle 123Til demonstration har vi følgende brugere forudkonfigureret i Radius Server.

| Brugernavn | Adgangskode | Brugerrolle | MPL (Management-Privilege-Level) |

|---|---|---|---|

| admin | admin@123 | admin | 15 |

| operator1 | operator1@123 | Operatør | 1 |

admin@DELLSONiC:~$ sonic-cli DELLSONiC# configure DELLSONiC(config)# radius-server host 10.0.0.100 key 123 DELLSONiC(config)# radius-server host 10.0.0.130 key 123 DELLSONiC(config)# radius-server auth-type pap DELLSONiC(config)# aaa authentication login default local group radius DELLSONiC(config)# aaa authentication failthrough enable |

Sådan får du vist konfigurerede RADIUS-servere

Hvis du vil se konfigurerede RADIUS-servere , skal du bruge konfigureret Vis radius-server og vise kørende konfiguration | grep radius

DELLSONiC# show running-configuration | grep radius radius-server timeout 5 radius-server auth-type pap radius-server host 10.0.0.100 auth-port 1812 key XXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXX= encrypted radius-server host 10.0.0.130 auth-port 1812 key XXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXX= encrypted |

DELLSONiC# show radius-server --------------------------------------------------------- RADIUS Global Configuration --------------------------------------------------------- timeout : 5 auth-type : pap key configured : No -------------------------------------------------------------------------------- HOST AUTH-TYPE KEY-CONFIG AUTH-PORT PRIORITY TIMEOUT RTSMT VRF SI -------------------------------------------------------------------------------- 10.0.0.100 - Yes 1812 - - - - - 10.0.0.130 - Yes 1812 - - - - - DELLSONiC# |

Verifikation

Sådan vises AAA-godkendelse

Sådan vises AAA-godkendelseskonfigurationsbrugerkommandoen Vis kørende konfiguration | grep aaa og vis aaa

DELLSONiC# show running-configuration | grep aaa aaa authentication login default local group radius aaa authentication failthrough enable |

DELLSONiC# show aaa --------------------------------------------------------- AAA Authentication Information --------------------------------------------------------- failthrough : True login-method : local, radius |

Log på som administratorbruger med administratorrolle

En bruger med administratorrolle logger på shell. Administratorrollebrugeren har adgang til konfigurationstilstand (skriveadgang)

DELLSONiC login: admin Password: Last login: Wed Sep 13 00:04:08 UTC 2023 on ttyS0 Linux DELLSONiC 5.10.0-8-2-amd64 #1 SMP Debian 5.10.46-5 (2021-09-23) x86_64 You are on ____ ___ _ _ _ ____ / ___| / _ \| \ | (_)/ ___| \___ \| | | | \| | | | ___) | |_| | |\ | | |___ |____/ \___/|_| \_|_|\____| -- Software for Open Networking in the Cloud -- Unauthorized access and/or use are prohibited. All access and/or use are subject to monitoring. Help: http://azure.github.io/SONiC/ admin@DELLSONiC:~$ admin@DELLSONiC:~$ sonic-cli DELLSONiC# DELLSONiC# configure DELLSONiC(config)# |

Log ind som operator1 med operator-rolle

En bruger med operator-rolle indtaster sonic-cli direkte i stedet for shell'en. Derudover kan en operatør ikke gå i konfigurationstilstand (skrivebeskyttet).

DELLSONiC login: operator1 Password: Last login: Tue Sep 12 18:29:02 UTC 2023 on ttyS0 Linux DELLSONiC 5.10.0-8-2-amd64 #1 SMP Debian 5.10.46-5 (2021-09-23) x86_64 You are on ____ ___ _ _ _ ____ / ___| / _ \| \ | (_)/ ___| \___ \| | | | \| | | | ___) | |_| | |\ | | |___ |____/ \___/|_| \_|_|\____| -- Software for Open Networking in the Cloud -- Unauthorized access and/or use are prohibited. All access and/or use are subject to monitoring. Help: http://azure.github.io/SONiC/ DELLSONiC# DELLSONiC# conf ^ % Error: Invalid input detected at "^" marker. DELLSONiC# |

Fejlfinding

For at fejlfinde RADIUS-tjenesten skal du kontrollere logfilerne i mappen /var/log/auth.log, og logfilerne i show in-memory-logging og vise soNiC CLI-kommandooutput.

Hvis du vil have en mere detaljeret logføring, skal du indstille fejlfindingsfeltet til Sand i godkendelsesnøglen i AAA-tabellen i CONFIG_DB-databasen eller kontakte teknisk support.

Affected Products

PowerSwitch E3200-ON Series, Dell EMC Networking N3200-ON, PowerSwitch S5212F-ON, PowerSwitch S5224F-ON, PowerSwitch S5232F-ON, PowerSwitch S5248F-ON, PowerSwitch S5296F-ON, PowerSwitch Z9100-ON, PowerSwitch Z9264F-ON, PowerSwitch Z9332F-ON

, PowerSwitch Z9432F-ON

...

Article Properties

Article Number: 000217350

Article Type: How To

Last Modified: 22 Sep 2023

Version: 6

Find answers to your questions from other Dell users

Support Services

Check if your device is covered by Support Services.