Uwierzytelnianie Dell Networking SONiC AAA przy użyciu serwera RADIUS

Summary: W tym artykule wyjaśniono, jak skonfigurować uwierzytelnianie AAA za pomocą serwera RADIUS na przełączniku zainstalowanym przez Dell SONiC.

This article applies to

This article does not apply to

This article is not tied to any specific product.

Not all product versions are identified in this article.

Instructions

UWAGA: W tym artykule wykorzystano przełącznik z technologią Dell SONiC 4.1.

Wymagania wstępne niniejszego artykułu

W tym artykule założono, co następuje:

- Mamy łączność między przełącznikiem, na którym uruchomiono serwer Dell Networking Sonic i Radius.

- Serwer Radius zawiera dane użytkownika z wymaganym atrybutem Management-Privilege-Level (MPL) prekonfigurowanym.

Indeks

Uwierzytelnianie AAA radius w Dell SONiC

Operacji

Role użytkowników i wartości

MPLKonfiguracji

Przykładowa konfiguracja

Weryfikacji

Uwierzytelnianie AAA radius w Dell SONiC

Usługi uwierzytelniania, autoryzacji i księgowości (AAA) zabezpieczają sieci przed nieautoryzowanym dostępem.

Enterprise SONiC obsługuje te systemy

uwierzytelniania klienckiego/serwera● RADIUS (zdalna usługa uwierzytelniania z dostępem telefonicznym)

● TACACS+ (system kontroli dostępu kontrolera dostępu terminala)

● LDAP (lekki protokół dostępu do katalogu)

Ten artykuł skupia się na konfiguracji uwierzytelniania AAA RADIUS na przełączniku z funkcją Dell SONiC.

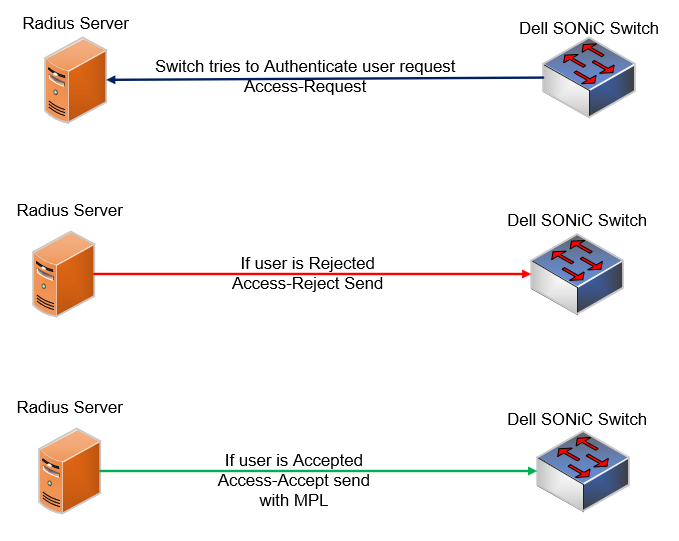

Podczas uwierzytelniania RADIUS przełącznik działa jako klient i wysyła żądania uwierzytelniania do serwera. To żądanie zawiera wszystkie informacje o uwierzytelnieniu użytkownika i dostępie do usługi sieciowej. Serwer Radius odpowiada akceptowanym lub odrzucanym żądaniem użytkownika.

Jeśli serwer wyśle akceptację, będzie również zawierać skonfigurowane wartości MPL.

Jeśli nie ma wartości MPL, użytkownikowi przypisano rolę operatora. Administrator nazwy użytkownika może uzyskać uprawnienia administratora bez MPL.

Enterprise SONiC wymaga atrybutu Management-Privilege-Level (MPL) o wartości 15, aby przyznać dostęp do odczytu i zapisu autoryzowanemu użytkownikowi.

Aby dowiedzieć się więcej na temat ról użytkownika, kliknij poniższe łącze.

Kontrola dostępu oparta na rolach użytkowników Dell Networking SONiC

Role użytkowników i wartości MPL

W poniższej tabeli przedstawiono różne role użytkowników i powiązane z nimi wartości MPL, które mają być skonfigurowane na serwerze Radius. Test ten został przetestowany w oprogramowaniu Dell SONiC 4.1

| Rola użytkownika | Wartość MPL |

|---|---|

| admin | 15 |

| operator | Brak wartości lub 1 |

| netadmin | 14 |

| sadmin | 13 |

Konfiguracja

Konfiguracja szczegółów serwerów Radius na przełączniku.

Składnia konfiguracji

| Konfiguracja | Objaśnienie |

|---|---|

| admin@DELLSONiC:~$ sonic-cli | Wprowadź wiersz poleceń dźwiękowych Dell |

| Konfiguracja DELLSONiC# | Przejdź w tryb konfiguracji |

| DELLSONiC(config)# radius-server host auth-port auth-type klucz priorytet ponowne przesyłanie source-interface timeout vrf | Konfiguracja adresu IP/nazwy hosta serwera radius i atrybutów |

| DELLSONiC(config)# radius-server auth-type authentication-type> | (opcjonalnie) Konfiguracja typu uwierzytelniania. Można to również skonfigurować oddzielnie z hostem serwera radius. |

Aby skonfigurować szczegóły serwera RADIUS na przełączniku, wprowadź jego nazwę hosta (maks. 63 znaki), adres IP lub adres IPv6 i te opcjonalne wartości:

● numer portu UDP portu auth na serwerze (od 1 do 65535; ustawienie domyślne 1812)

● Limit czasu transmisji w sekundach (od 1 do 60; ustawienie domyślne 5)

● Liczba przypadków, w których żądanie uwierzytelnienia użytkownika jest resentem do serwera RADIUS (od 0 do 10; ustawienie domyślne 3)

● Tajny tekst klucza współdzielony między serwerem RADIUS a przełącznikiem (maksymalnie 65 znaków). Ten klucz jest szyfrowany przez system.

● Typ uwierzytelniania — chap, pap lub mschapv2; domyślne pap; algorytm uwierzytelniania służy do szyfrowania/odszyfrowywania danych wysyłanych i odbieranych między przełącznikiem a serwerem RADIUS.

● Priorytet używany do uzyskiwania dostępu do wielu serwerów RADIUS w celu uwierzytelnienia użytkowników (od 1 do najwyższego priorytetu 64; ustawienie domyślne 1).

● Wprowadź nazwę VRF, aby określić VRF, który ma być używany do nawiązania kontaktu z serwerem RADIUS.

Włącz kolejność uwierzytelniania

Przełącznik używa listy metod uwierzytelniania do definiowania typów uwierzytelniania i sekwencji ich stosowania. Domyślnie do uwierzytelniania użytkowników przy użyciu lokalnej bazy danych użytkownika używana jest tylko lokalna metoda uwierzytelniania. Można skonfigurować RADIUS jako podstawową lub dodatkową metodę uwierzytelniania przy użyciu uwierzytelniania lokalnego.

Składnia konfiguracji

| Konfiguracja | Objaśnienie |

|---|---|

| DELLSONiC(config)# aaa authentication login default radius local | Konfiguracja kolejności uwierzytelniania |

| DELLSONiC(config)#no aaa authentication login default (Domyślne logowanie do uwierzytelniania DELLSONiC(config)#no aaa | Spowoduje to usunięcie skonfigurowanych metod uwierzytelniania i powrót do uwierzytelniania lokalnego |

Włączanie przełączania awaryjnego dla uwierzytelniania RADIUS (opcjonalnie)

Użyj opcji przełączania awaryjnego, jeśli konieczne jest skonfigurowanie uwierzytelniania opartego na radius przy użyciu więcej niż jednego serwera zdalnego. Funkcja przełączania awaryjnego nadal ma dostęp do każdego serwera na liście metod, jeśli żądanie uwierzytelniania nie powiedzie się na jednym serwerze.

Składnia konfiguracji

| Konfiguracja | Objaśnienie |

|---|---|

| DELLSONiC(config)# aaa authentication failthrough enable | Włącz przełączanie awaryjne |

| DELLSONiC(config)# aaa authentication failthrough disable | Wyłącz przełączanie awaryjne |

Przykładowa konfiguracja

Należy wziąć pod uwagę, że mamy dwa serwery 10.0.0.100 i 10.0.130 i używamy klucza 123Do celów demonstracyjnych mamy następujących użytkowników wstępnie skonfigurowanych w serwerze Radius.

| Nazwa użytkownika | Hasło | Rola użytkownika | MPL (management-privilege-level) |

|---|---|---|---|

| admin | admin@123 | admin | 15 |

| operator1 | operator1@123 | operator | 1 |

admin@DELLSONiC:~$ sonic-cli DELLSONiC# configure DELLSONiC(config)# radius-server host 10.0.0.100 key 123 DELLSONiC(config)# radius-server host 10.0.0.130 key 123 DELLSONiC(config)# radius-server auth-type pap DELLSONiC(config)# aaa authentication login default local group radius DELLSONiC(config)# aaa authentication failthrough enable |

Aby wyświetlić skonfigurowane serwery

RADIUSAby wyświetlić skonfigurowane serwery RADIUS, użyj polecenia show radius-server i show running-configuration | grep radius

DELLSONiC# show running-configuration | grep radius radius-server timeout 5 radius-server auth-type pap radius-server host 10.0.0.100 auth-port 1812 key XXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXX= encrypted radius-server host 10.0.0.130 auth-port 1812 key XXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXX= encrypted |

DELLSONiC# show radius-server --------------------------------------------------------- RADIUS Global Configuration --------------------------------------------------------- timeout : 5 auth-type : pap key configured : No -------------------------------------------------------------------------------- HOST AUTH-TYPE KEY-CONFIG AUTH-PORT PRIORITY TIMEOUT RTSMT VRF SI -------------------------------------------------------------------------------- 10.0.0.100 - Yes 1812 - - - - - 10.0.0.130 - Yes 1812 - - - - - DELLSONiC# |

Weryfikacja

Aby wyświetlić uwierzytelnianie

AAAAby wyświetlić polecenie użytkownika konfiguracji uwierzytelniania AAA show running-configuration | grep aaa i show aaa

DELLSONiC# show running-configuration | grep aaa aaa authentication login default local group radius aaa authentication failthrough enable |

DELLSONiC# show aaa --------------------------------------------------------- AAA Authentication Information --------------------------------------------------------- failthrough : True login-method : local, radius |

Zaloguj się jako użytkownik administrator z rolą

administratoraUżytkownik z rolą administratora loguje się do powłoki. Użytkownik roli administratora ma dostęp do trybu konfiguracji (dostęp do zapisu)

DELLSONiC login: admin Password: Last login: Wed Sep 13 00:04:08 UTC 2023 on ttyS0 Linux DELLSONiC 5.10.0-8-2-amd64 #1 SMP Debian 5.10.46-5 (2021-09-23) x86_64 You are on ____ ___ _ _ _ ____ / ___| / _ \| \ | (_)/ ___| \___ \| | | | \| | | | ___) | |_| | |\ | | |___ |____/ \___/|_| \_|_|\____| -- Software for Open Networking in the Cloud -- Unauthorized access and/or use are prohibited. All access and/or use are subject to monitoring. Help: http://azure.github.io/SONiC/ admin@DELLSONiC:~$ admin@DELLSONiC:~$ sonic-cli DELLSONiC# DELLSONiC# configure DELLSONiC(config)# |

Zaloguj się jako operator1 z rolą

operatoraUżytkownik z rolą operatora wprowadza sonic-cli bezpośrednio, a nie powłokę. Ponadto operator nie może przejść do trybu konfiguracji (tylko do odczytu).

DELLSONiC login: operator1 Password: Last login: Tue Sep 12 18:29:02 UTC 2023 on ttyS0 Linux DELLSONiC 5.10.0-8-2-amd64 #1 SMP Debian 5.10.46-5 (2021-09-23) x86_64 You are on ____ ___ _ _ _ ____ / ___| / _ \| \ | (_)/ ___| \___ \| | | | \| | | | ___) | |_| | |\ | | |___ |____/ \___/|_| \_|_|\____| -- Software for Open Networking in the Cloud -- Unauthorized access and/or use are prohibited. All access and/or use are subject to monitoring. Help: http://azure.github.io/SONiC/ DELLSONiC# DELLSONiC# conf ^ % Error: Invalid input detected at "^" marker. DELLSONiC# |

Rozwiązywanie problemów

Aby debugować usługę RADIUS, sprawdź pliki dziennika w folderze /var/log/auth.log oraz pliki dziennika show in-memory-logging i pokaż dane wyjściowe polecenia SONiC CLI rejestrowania.

Aby uzyskać bardziej szczegółowe informacje na temat rejestrowania, ustaw pole debugowania na True w kluczu uwierzytelniania tabeli AAA w CONFIG_DB redis database lub skontaktuj się z działem pomocy technicznej.

Affected Products

PowerSwitch E3200-ON Series, Dell EMC Networking N3200-ON, PowerSwitch S5212F-ON, PowerSwitch S5224F-ON, PowerSwitch S5232F-ON, PowerSwitch S5248F-ON, PowerSwitch S5296F-ON, PowerSwitch Z9100-ON, PowerSwitch Z9264F-ON, PowerSwitch Z9332F-ON

, PowerSwitch Z9432F-ON

...

Article Properties

Article Number: 000217350

Article Type: How To

Last Modified: 22 Sep 2023

Version: 6

Find answers to your questions from other Dell users

Support Services

Check if your device is covered by Support Services.