Dell Networking SONiC AAA-godkjenning ved hjelp av RADIUS-server

Summary: Denne artikkelen forklarer hvordan du konfigurerer AAA-godkjenning ved hjelp av RADIUS-server på en Dell SONiC-installert svitsj.

This article applies to

This article does not apply to

This article is not tied to any specific product.

Not all product versions are identified in this article.

Instructions

MERK: Denne artikkelen bruker en svitsj som kjører Dell SONiC 4.1.

Forutsetninger for denne artikkelen

Denne artikkelen forutsetter følgende

- Vi har tilkoblingsmuligheter mellom svitsjen som kjører Dell Networking Sonic- og Radius-serveren.

- Radius-serveren har brukerinformasjon med det nødvendige MPL-attributtet (Management-Privilege-Level) som er forhåndskonfigurert.

Indeks

AAA radius-godkjenning i Dell SONiC

Operasjonen

Brukerroller og MPL-verdier

Konfigurasjon

Eksempel på konfigurasjon

Verifikasjon

AAA radius-godkjenning i Dell SONiC

Godkjennings-, autorisasjons- og regnskapstjenester (AAA) sikrer nettverk mot uautorisert tilgang.

Enterprise SONiC støtter disse klient-/servergodkjenningssystemene

( RADIUS (brukertjeneste for ekstern godkjenning)

» TACACS+ (tilgangskontrollsystem for terminaltilgangskontroll)

– LDAP (lightweight directory access protocol)

Denne artikkelen fokuserer på konfigurasjonen av AAA RADIUS-godkjenning på en svitsj som kjører Dell SONiC.

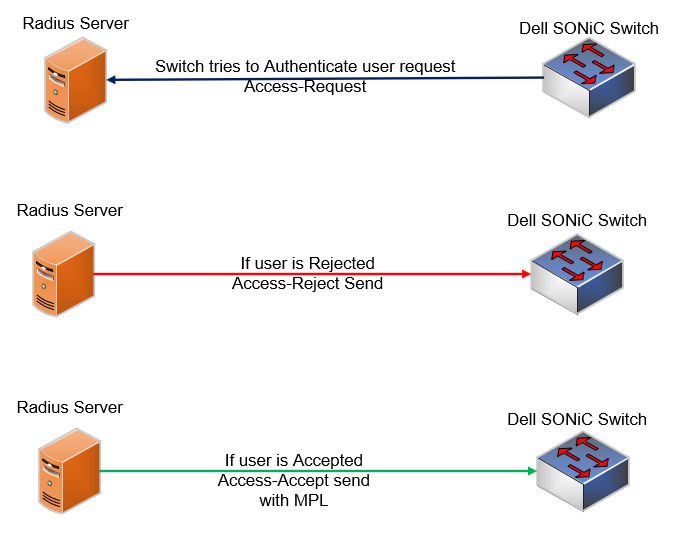

Under RADIUS-godkjenning fungerer svitsjen som en klient og sender godkjenningsforespørsler til en server. Denne forespørselen inneholder all brukergodkjenning og informasjon om tilgang til nettverkstjenester. Radius-serveren svarer med godta eller avvis for brukerforespørselen.

Hvis serveren sender en Godta, vil den også inkludere den konfigurerte MPL-verdien.

Hvis det ikke er noen MPL-verdi, blir brukeren tilordnet en operatørrolle. Administratoren for brukernavnet kan få administratorrettigheter uten MPL.

Enterprise SONiC krever MPL-attributtet (Management-Privilege Level) med verdi 15 for å gi lese-/skrivetilgang til en autorisert bruker.

Hvis du vil forstå mer om brukerroller, kan du klikke på koblingen nedenfor.

Rollebasert tilgangskontroll for Dell Networking SONiC-brukere

Brukerroller og MPL-verdier

Tabellen nedenfor angir ulike brukerroller og tilhørende MPL-verdier som skal konfigureres på Radius-serveren. Dette er testet i Dell SONiC 4.1

| Brukerrolle | MPL-verdi |

|---|---|

| admin | 15 |

| Operatør | Ingen verdi eller 1 |

| netadmin | 14 |

| scadmin | 13 |

Konfigurasjon

Konfigurer detaljer om Radius-servere på svitsjen.

Konfigurasjonssyntaks

| Konfigurasjon | Forklaring |

|---|---|

| admin@DELLSONiC:~$ sonic-cli | Åpne Dell sonic-cli |

| DELLSONiC# konfigurere | Gå inn i konfigurasjonsmodus |

| DELLSONiC(config)# radius-server host auth-port auth-type key priority retransmit source-interface tidsavbrudd vrf | Konfigurere RADIUS-server-IP-adresse/vertsnavn og attributter |

| DELLSONiC(config)# radius-server auth-type authentication-type> | (Valgfritt) Konfigurere godkjenningstype. Dette kan også konfigureres med radius-serververten separat. |

Hvis du vil konfigurere en RADIUS-serverinformasjon på svitsjen, angir du vertsnavnet (maksimalt 63 tegn), IP eller IPv6-adresse og disse valgfrie verdiene:

| auth-port UDP-portnummer på serveren (1 til 65535; standard 1812)

• Tidsavbrudd for overføring i sekunder (1 til 60; standard 5)

Antall ganger en forespørsel om brukerautentisering er oppnevnt til en RADIUS-server (0 til 10; standard 3)

* Hemmelig nøkkeltekst som deles mellom en RADIUS-server og svitsjen (opptil 65 tegn). Denne nøkkelen er kryptert av systemet.

* Autentiseringstype — chap, pap eller mschapv2; standard pap; godkjenningsalgoritmen brukes til å kryptere/dekryptere data som sendes og mottas mellom svitsjen og RADIUS-serveren.

• Prioritet som brukes til å få tilgang til flere RADIUS-servere for å godkjenne brukere (1 til høyeste prioritet 64; standard 1).

Skriv inn et VRF-navn for å angi VRF-en som skal brukes til å nå RADIUS-serveren.

Aktiver godkjenningsordre

En svitsj bruker en liste over godkjenningsmetoder for å definere autentiseringstypene og sekvensen de gjelder i. Som standard brukes bare den lokale godkjenningsmetoden til å godkjenne brukere med den lokale brukerdatabasen. Vi kan konfigurere RADIUS som primær eller sekundær godkjenningsmetode med lokal godkjenning.

Konfigurasjonssyntaks

| Konfigurasjon | Forklaring |

|---|---|

| DELLSONiC(config)# aaa authentication login default radius local | Konfigurere autentiseringsrekkefølge |

| DELLSONiC(config)#no aaa authentication login default | Dette fjerner de konfigurerte godkjenningsmetodene og går tilbake til bare lokal godkjenning |

Aktiver fail-through for RADIUS-godkjenning (valgfritt)

Bruk fail-through-alternativet hvis vi trenger å konfigurere RADIUS-basert godkjenning med mer enn én ekstern server. Fail-through-funksjonen fortsetter å få tilgang til hver server i metodelisten hvis en godkjenningsforespørsel mislykkes på én server.

Konfigurasjonssyntaks

| Konfigurasjon | Forklaring |

|---|---|

| DELLSONiC(config)# aaa authentication failthrough enable | Aktiver fail through |

| DELLSONiC(config)# aaa authentication failthrough disable | Deaktiver fail through |

Eksempel på konfigurasjon

Vi mener at vi har to servere 10.0.0.100 og 10.0.0.130 , og at vi bruker nøkkel 123med det formål å demonstrere, har vi følgende brukere forhåndskonfigurert i Radius Server.

| Brukernavn | Passord | Brukerrolle | MPL (management-privilege-level) |

|---|---|---|---|

| admin | admin@123 | admin | 15 |

| operatør 1 | operator1@123 | Operatør | 1 |

admin@DELLSONiC:~$ sonic-cli DELLSONiC# configure DELLSONiC(config)# radius-server host 10.0.0.100 key 123 DELLSONiC(config)# radius-server host 10.0.0.130 key 123 DELLSONiC(config)# radius-server auth-type pap DELLSONiC(config)# aaa authentication login default local group radius DELLSONiC(config)# aaa authentication failthrough enable |

Slik viser du konfigurerte RADIUS-servere

For å vise konfigurerte RADIUS-servere bruker du konfigurert show radius-server og viser running-configuration | grep radius

DELLSONiC# show running-configuration | grep radius radius-server timeout 5 radius-server auth-type pap radius-server host 10.0.0.100 auth-port 1812 key XXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXX= encrypted radius-server host 10.0.0.130 auth-port 1812 key XXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXX= encrypted |

DELLSONiC# show radius-server --------------------------------------------------------- RADIUS Global Configuration --------------------------------------------------------- timeout : 5 auth-type : pap key configured : No -------------------------------------------------------------------------------- HOST AUTH-TYPE KEY-CONFIG AUTH-PORT PRIORITY TIMEOUT RTSMT VRF SI -------------------------------------------------------------------------------- 10.0.0.100 - Yes 1812 - - - - - 10.0.0.130 - Yes 1812 - - - - - DELLSONiC# |

Verifisering

Slik viser du AAA-godkjenning

For å vise brukerkommandoen for AAA-godkjenningskonfigurasjon viser du running-configuration | grep aaa og viser aaa

DELLSONiC# show running-configuration | grep aaa aaa authentication login default local group radius aaa authentication failthrough enable |

DELLSONiC# show aaa --------------------------------------------------------- AAA Authentication Information --------------------------------------------------------- failthrough : True login-method : local, radius |

Logg på som administratorbruker med administratorrolle

En bruker med administratorrolle logger seg på skallet. Administratorrollebruker har tilgang til konfigurasjonsmodus (skrivetilgang)

DELLSONiC login: admin Password: Last login: Wed Sep 13 00:04:08 UTC 2023 on ttyS0 Linux DELLSONiC 5.10.0-8-2-amd64 #1 SMP Debian 5.10.46-5 (2021-09-23) x86_64 You are on ____ ___ _ _ _ ____ / ___| / _ \| \ | (_)/ ___| \___ \| | | | \| | | | ___) | |_| | |\ | | |___ |____/ \___/|_| \_|_|\____| -- Software for Open Networking in the Cloud -- Unauthorized access and/or use are prohibited. All access and/or use are subject to monitoring. Help: http://azure.github.io/SONiC/ admin@DELLSONiC:~$ admin@DELLSONiC:~$ sonic-cli DELLSONiC# DELLSONiC# configure DELLSONiC(config)# |

Logg på som operatør1 med operatørrolle

En bruker med operatørrolle går direkte inn i sonic-cli, i stedet for skallet. I tillegg kan ikke en operatør gå inn i konfigurasjonsmodus (skrivebeskyttet).

DELLSONiC login: operator1 Password: Last login: Tue Sep 12 18:29:02 UTC 2023 on ttyS0 Linux DELLSONiC 5.10.0-8-2-amd64 #1 SMP Debian 5.10.46-5 (2021-09-23) x86_64 You are on ____ ___ _ _ _ ____ / ___| / _ \| \ | (_)/ ___| \___ \| | | | \| | | | ___) | |_| | |\ | | |___ |____/ \___/|_| \_|_|\____| -- Software for Open Networking in the Cloud -- Unauthorized access and/or use are prohibited. All access and/or use are subject to monitoring. Help: http://azure.github.io/SONiC/ DELLSONiC# DELLSONiC# conf ^ % Error: Invalid input detected at "^" marker. DELLSONiC# |

Feilsøking

Hvis du vil feilsøke RADIUS-tjenesten, kontrollerer du loggfilene i mappen /var/log/auth.log, og loggfilene vises i minnelogging og viser logging av SONiC CLI-kommandoutdata.

Hvis du vil ha mer detaljert logging, angir du feilsøkingsfeltet til True (Sann) i godkjenningsnøkkelen for AAA-tabellen i CONFIG_DB gjør databasen på nytt, eller kontakter teknisk støtte.

Affected Products

PowerSwitch E3200-ON Series, Dell EMC Networking N3200-ON, PowerSwitch S5212F-ON, PowerSwitch S5224F-ON, PowerSwitch S5232F-ON, PowerSwitch S5248F-ON, PowerSwitch S5296F-ON, PowerSwitch Z9100-ON, PowerSwitch Z9264F-ON, PowerSwitch Z9332F-ON

, PowerSwitch Z9432F-ON

...

Article Properties

Article Number: 000217350

Article Type: How To

Last Modified: 22 Sep 2023

Version: 6

Find answers to your questions from other Dell users

Support Services

Check if your device is covered by Support Services.