Avamar 19.7/19.8 Backupinhalte können nicht abgerufen werden, wenn die DD-Zertifikatauthentifizierung fehlschlägt oder deaktiviert ist.

Summary: Avamar 19.7/19.8 7: Backupinhalte können nicht abgerufen werden, wenn die DD-Zertifikatauthentifizierung fehlschlägt oder deaktiviert ist.

This article applies to

This article does not apply to

This article is not tied to any specific product.

Not all product versions are identified in this article.

Symptoms

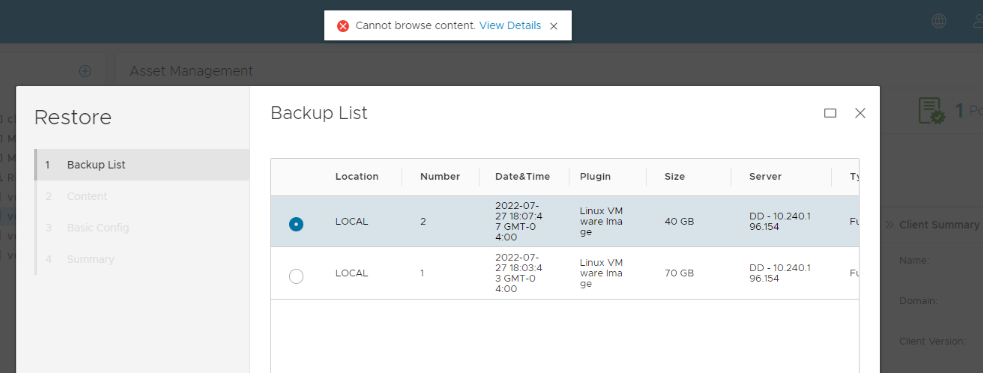

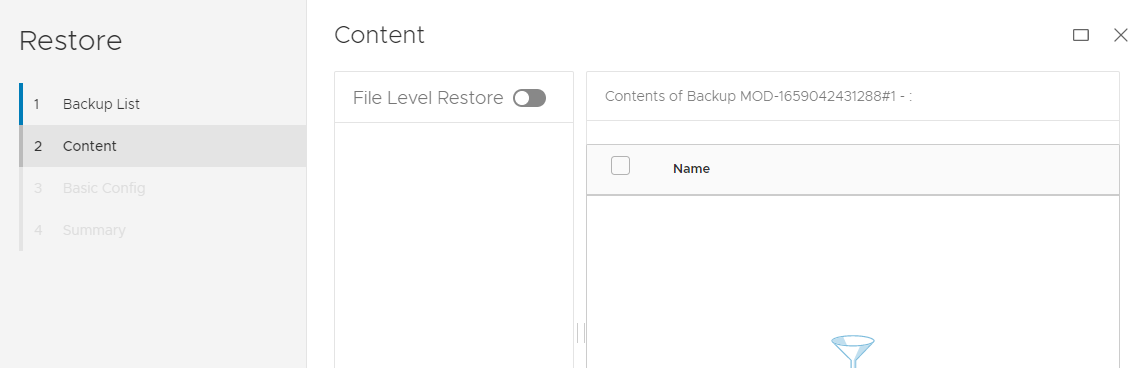

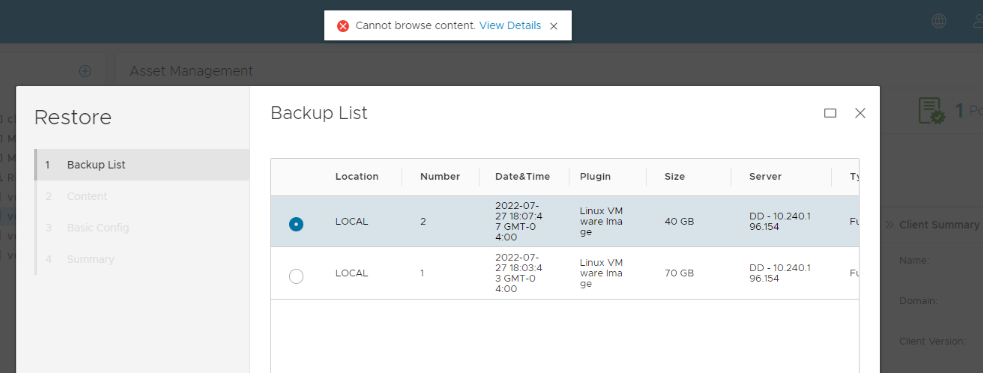

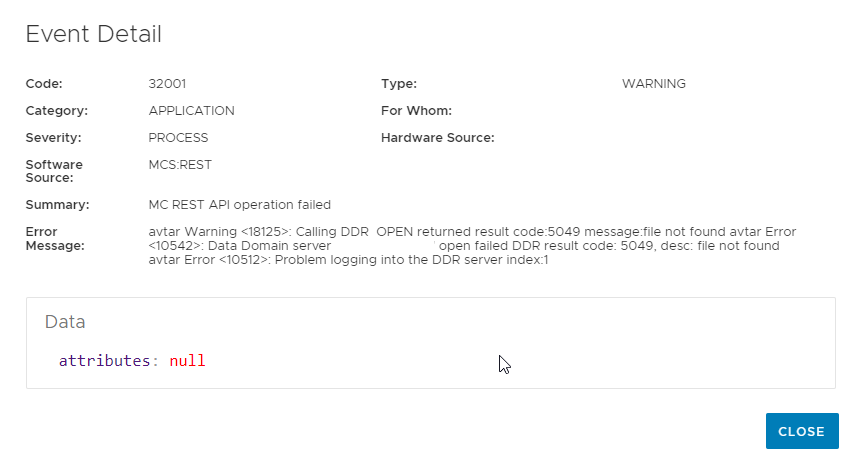

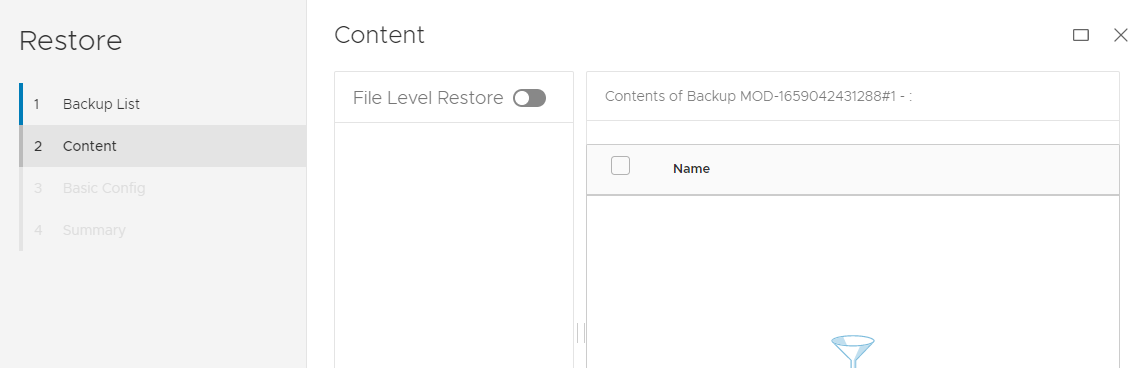

In Avamar 19.7/19.8 werden Backups auf Data Domain möglicherweise nicht aufgelistet oder wiederhergestellt, und die folgenden Fehler werden in der AUI angezeigt.

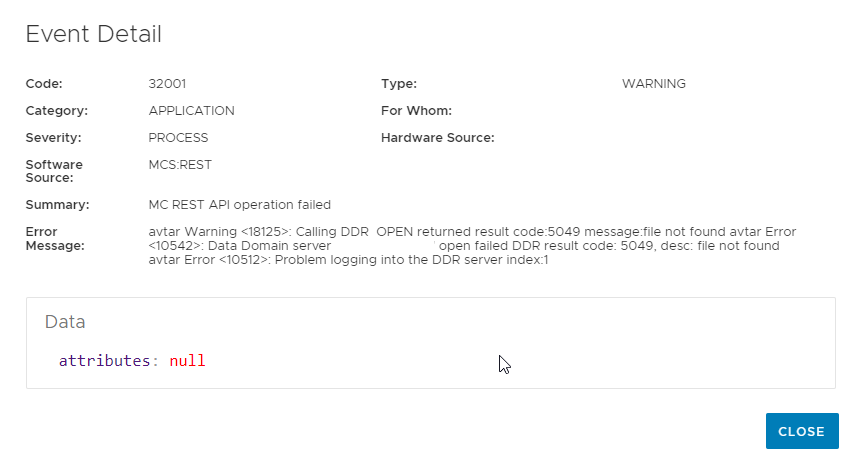

In den Details der Ansicht werden diese zusätzlichen Informationen angezeigt:

In den Details der Ansicht werden diese zusätzlichen Informationen angezeigt:

Cause

In Avamar 19.7/19.8 versucht MCS, sich standardmäßig bei DD mit Zertifikatauthentifizierung anzumelden, wenn Backups auf Data Domain durchbrogen werden. In einigen Umgebungen kann diese DD-Anmeldung fehlschlagen.

Um zu bestätigen, dass diese DD-Anmeldung fehlschlägt, überprüfen Sie den folgenden Protokollspeicherort:

In mcserver.log.0 wird der folgende Fehler angezeigt, der darauf hinweist, dass in dieser Umgebung diese DDR-Anmeldung fehlschlägt.

Um zu bestätigen, dass diese DD-Anmeldung fehlschlägt, überprüfen Sie den folgenden Protokollspeicherort:

/usr/local/avamar/var/mc/server_log/mcserver.log.0

In mcserver.log.0 wird der folgende Fehler angezeigt, der darauf hinweist, dass in dieser Umgebung diese DDR-Anmeldung fehlschlägt.

FINE: exec avtar 1 : exit code: '170: /usr/local/avamar/bin/avtar --showlog --noinfo --seq=1 --path=vc.example.com/vm1_Esks0jsQM6ei34MQsDyBFw workorder --id=MCUser --ap=******* --hfsaddr=ave --hfsport=27000 --conntimeout=120 --ddr-auth-enabled=true --ddr-auth-mode=2 --vardir=/usr/local/avamar/var ' elapsed time: 1310ms [RMI TCP Connection(1385)-ave#39854] com.avamar.mc.util.MCException.logException WARNING: java.io.IOException: avtar Warning : Calling DDR_OPEN returned result code:5049 message:file not found avtar Error : Data Domain server "ddve.example.com" open failed DDR result code: 5049, desc: file not found avtar Error : Problem logging into the DDR server index:1 at com.avamar.mc.dpn.AvtarCmd.execAvtar(AvtarCmd.java:223) at com.avamar.mc.dpn.DPNProxyService.getVmBackupConfig(DPNProxyService.java:6033) at com.avamar.mc.burm.BackupRestoreManagerService.getVmBackupConfig(BackupRestoreManagerService.java:3064) at sun.reflect.GeneratedMethodAccessor246.invoke(Unknown Source)

Resolution

Dieses Problem wird vom Avamar Engineering untersucht.

Um dieses Backuplistenproblem zu beheben, können wir einen der folgenden Workarounds durchführen:

Schritte:

1. Führen Sie den folgenden Befehl auf dem Avamar-Server aus.

Problemumgehung 2

3. Wenn secure_dd_feature_on erfüllt ist, führen Sie die folgenden Schritte aus.

5. Führen Sie den folgenden SSH-Befehl an die DD aus, um zu überprüfen, ob der SHA1-Fingerabdruck in DD hochgeladen wurde.

Beispiel für eine Ausgabe ohne Fehler:

6. Wenn das Zertifikat NICHT vorhanden ist, führen Sie den folgenden Befehl aus, um das Zertifikat zu importieren.

Dadurch sollte das Problem mit der Auflistung behoben werden. Wenn das Problem nicht behoben ist, implementieren Sie Workaround 1 und wenden Sie sich an den Dell Support.

Um dieses Backuplistenproblem zu beheben, können wir einen der folgenden Workarounds durchführen:

Schritte:

1. Führen Sie den folgenden Befehl auf dem Avamar-Server aus.

admin@ave197:~/>: grep secure_dd /usr/local/avamar/var/mc/server_data/prefs/mcserver.xmlBeispielausgabe 1 (deaktiviert)

Beispielausgabe 2 (aktiviert)

Problemumgehung 1: Wenn die Ausgabe "false"anzeigt, fahren Sie mit Schritt 2 fort. Wenn die Ausgabe true ist, fahren Sie mit Schritt 3 fort.

2. Sichern Sie als Root die Datei /usr/local/avamar/bin/avtar:

cp -p /usr/local/avamar/bin/avtar /usr/local/avamar/bin/x-avtar.`date -I`

Bearbeiten Sie dann die Datei /usr/local/avamar/bin/avtar und ändern Sie den unteren Rand der Datei in folgendes:

BEFORE

# Must 'exec' executable so that kills sent to this pid (such as from rununtil) work

exec ${BASEDIR}/bin/avtar.bin $platform_flags --vardir="${BASEDIR}/var" --bindir="${BASEDIR}/bin" --sysdir="${BASEDIR}/etc" "$@"

NACHHER

# Must 'exec' executable so that kills sent to this pid (such as from rununtil) work

if [[ "$*" == *--ddr-auth-enabled=true* ]]

then

exec ${BASEDIR}/bin/avtar.bin $platform_flags --vardir="${BASEDIR}/var" --bindir="${BASEDIR}/bin" --sysdir="${BASEDIR}/etc" "$@" --ddr-auth-mode=3 --ddr-auth-enable=false

else

exec ${BASEDIR}/bin/avtar.bin $platform_flags --vardir="${BASEDIR}/var" --bindir="${BASEDIR}/bin" --sysdir="${BASEDIR}/etc" "$@"

fi

Dadurch sollte das Listenproblem behoben werden und Sie können hier aufhören!

Problemumgehung 2

3. Wenn secure_dd_feature_on erfüllt ist, führen Sie die folgenden Schritte aus.

admin@ave197:~/>: openssl x509 -in /home/admin/chain.pem -noout -fingerprint SHA1 Fingerprint=81:E0:5B:F4:55:E0:0F:0A:E9:5B:BE:71:40:31:DB:55:B0:0C:6F:D64. Rufen Sie den Benutzernamen und den Hostnamen für eine oder mehrere Datendomains ab, die ein VM-Backup enthalten, mithilfe des Befehls ddrmaint.

admin@ave197:~/>: ddrmaint read-ddr-info --format=full ====================== Read-DDR-Info ====================== System name : ddve.example.com System ID : EXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXX DDBoost user : ddboost

HINWEIS: Wenn mehr als eine Data Domain zu Avamar hinzugefügt wird, wiederholen Sie die Schritte 5 bis 7 auf jeder aufgeführten DD.

5. Führen Sie den folgenden SSH-Befehl an die DD aus, um zu überprüfen, ob der SHA1-Fingerabdruck in DD hochgeladen wurde.

admin@ave197:~/>: ssh ddboost@ddve.example.com -i /usr/local/avamar/lib/ddr_key "adminaccess certificate show imported-ca"| grep -c

Beispiel für eine Ausgabe ohne Fehler:

admin@ave197:~/>: ssh ddboost@ddve.example.com -i /usr/local/avamar/lib/ddr_key "adminaccess certificate show " | grep -c 81:E0:5B:F4:55:E0:0F:0A:E9:5B:BE:71:40:31:DB:55:B0:0C:6F:D6 EMC Data Domain Virtual Edition 1Beispiel für eine fehlerhafte Ausgabe:

ssh ddboost@ddve.example.com -i /usr/local/avamar/lib/ddr_key "adminaccess certificate show " | grep -c 81:E0:5B:F4:55:E0:0F:0A:E9:5B:BE:71:40:31:DB:55:B0:0C:6F:D6 EMC Data Domain Virtual Edition 0

6. Wenn das Zertifikat NICHT vorhanden ist, führen Sie den folgenden Befehl aus, um das Zertifikat zu importieren.

admin@ave197:~/>: cat chain.pem | ssh ddboost@ddve.example.com -i /usr/local/avamar/lib/ddr_key "adminaccess certificate import ca application ddboost"7. Starten Sie dann ddboost neu.

ssh ddboost@ddve.example.com -i /usr/local/avamar/lib/ddr_key "ddboost disable " ssh ddboost@ddve.example.com -i /usr/local/avamar/lib/ddr_key "ddboost enable"

Dadurch sollte das Problem mit der Auflistung behoben werden. Wenn das Problem nicht behoben ist, implementieren Sie Workaround 1 und wenden Sie sich an den Dell Support.

Affected Products

Avamar, Avamar ServerArticle Properties

Article Number: 000203335

Article Type: Solution

Last Modified: 10 Aug 2023

Version: 12

Find answers to your questions from other Dell users

Support Services

Check if your device is covered by Support Services.