NetWorker:AD over SSL (LDAPS) NMC 登入失敗,並顯示「POST failed with HTTP-ERROR:500"

摘要: 您已在 NetWorker 管理主控台 (NMC) 中使用「LDAP over SSL」選項為 Active Directory (AD) 建立了外部授權。組態成功,但 AD 登入失敗,並顯示「POST failed with HTTP-ERROR:500 吋 (內部伺服器錯誤)。發生此問題的原因,是因為 LDAP over SSL 選項將內部 authc 旗標「Is active directory」設為「false」。驗證方法為 Active Directory 時,此選項必須設為「true」。 ...

本文章適用於

本文章不適用於

本文無關於任何特定產品。

本文未識別所有產品版本。

症狀

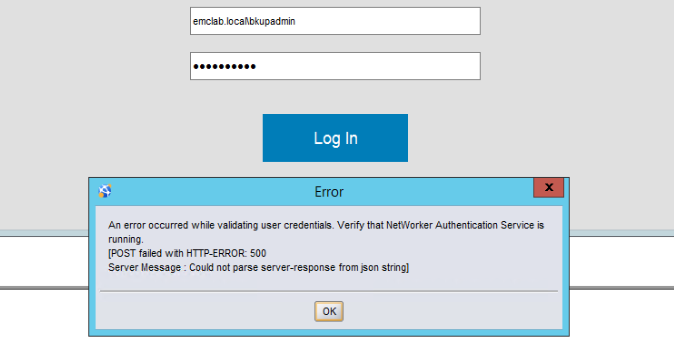

- 您已在 NetWorker 管理主控台 (NMC) 中使用「LDAP over SSL」選項為 Active Directory (AD) 建立了外部授權。

- 組態成功,但 AD 登入失敗,並顯示「POST failed with HTTP-ERROR:500 吋 (內部伺服器錯誤)

原因

透過 SSL 的 LDAP選項預設會將內部組態參數「is active Directory」預設為錯誤。這表示組態預期為 LDAP 伺服器 (Linux 型 LDAP 伺服器) 組態參數。由於進階組態參數中設定的值是 AD 專用,登入將會失敗。

root@nwserver:~/#: authc_config -u Administrator -e find-all-configs

Enter password:

The query returns 1 records.

Config Id Config Name

3 AD_over_SSL

root@nwserver:~/#: authc_config -u Administrator -e find-config -D config-id=3

Enter password:

Config Id : 3

Config Tenant Id : 1

Config Name : AD_over_SSL

Config Domain : emclab.local

Config Server Address : ldaps://winsrvr2k16.emclab.local:636/dc=emclab,dc=local

Config User DN : cn=Administrator,cn=users,dc=emclab,dc=local

Config User Group Attribute :

Config User ID Attribute : sAMAccountName

Config User Object Class : user

Config User Search Filter :

Config User Search Path :

Config Group Member Attribute: member

Config Group Name Attribute : cn

Config Group Object Class : group

Config Group Search Filter :

Config Group Search Path :

Config Object Class : objectclass

Is Active Directory : false

Config Search Subtree : true

解析度

有兩個可用的選項。

選項 1:

使用 NetWorker Web 使用者介面 (NWUI) 更新組態,以透過SSL 使用 AD。

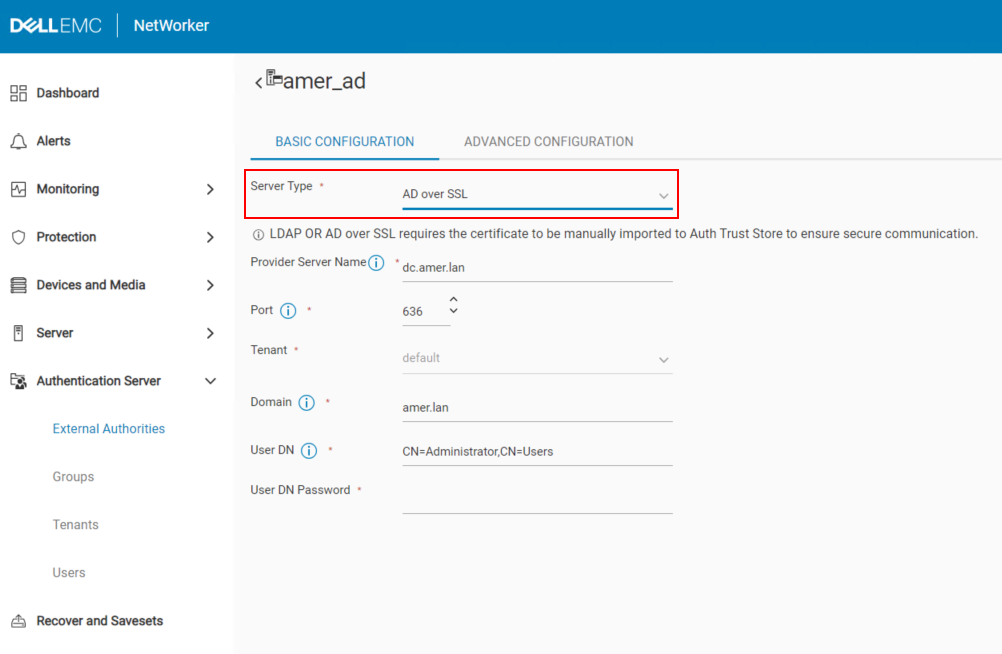

1.在網頁流覽中,前往 NWUI:HTTPs:// NetWorker_ServerName:9090/nwui

2。以預設的 NetWorker 系統管理員帳戶登入。

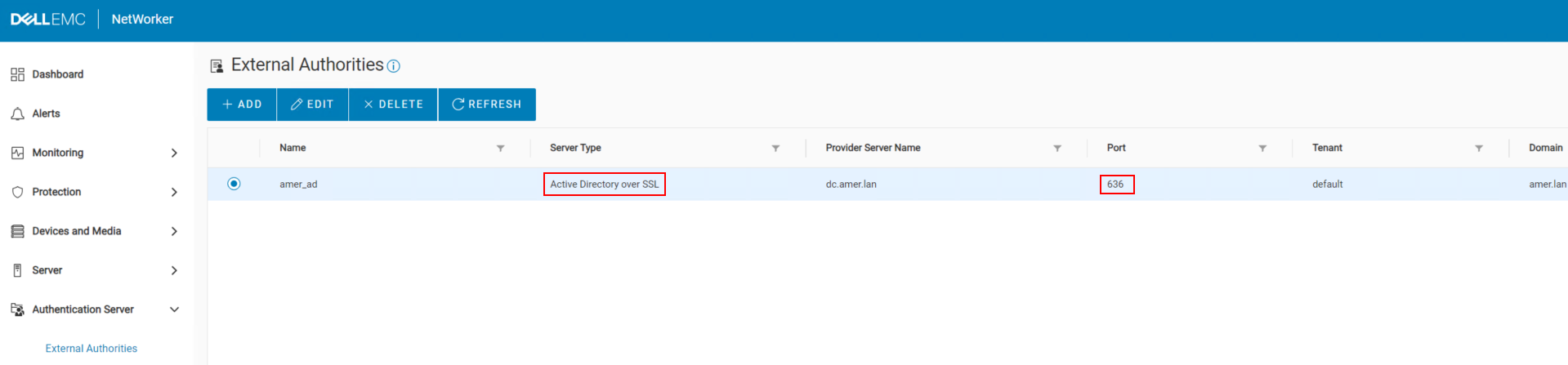

3.前往Authentication Server-External>Authorities。

4.選取外部授權儲存庫,然後按一下「編輯」。

5.在「Basic Configuration」標籤中,從「Server Type」下拉式選單中,透過SSL選取 AD。

2。以預設的 NetWorker 系統管理員帳戶登入。

3.前往Authentication Server-External>Authorities。

4.選取外部授權儲存庫,然後按一下「編輯」。

5.在「Basic Configuration」標籤中,從「Server Type」下拉式選單中,透過SSL選取 AD。

6.輸入使用者 DN 密碼,然後按一下「儲存」。

選項 2:

使用 authc_config 命令更新組態,以設定「is active directory:是」

1.收集您的 config-id:

authc_config -u Administrator -e find-all-configs

2.將「is active Directory」值更新為等於 true:

authc_config -u Administrator -e update-config -D config-id=CONFIG_ID -D config-user-dn-password=BIND_ACCOUNT_PASSWORD -D config-active-directory=y

- 系統會提示您輸入 NetWorker 系統管理員帳戶密碼 (隱藏)。

- 將CONFIG_ID更換為步驟 1 中顯示的組態 ID。

- 將BIND_ACCOUNT_PASSWORD替換為用於將 AD 新增至 NetWorker 的帳戶密碼。

3 已設定確認變更: authc_config -u Administrator -e find-config -D config-id=CONFIG_ID

root@nwserver:~/#: authc_config -u Administrator -e find-config -D config-id=3

Enter password:

Config Id : 3

Config Tenant Id : 1

Config Name : AD_over_SSL

Config Domain : emclab.local

Config Server Address : ldaps://winsrvr2k16.emclab.local:636/dc=emclab,dc=local

Config User DN : cn=Administrator,cn=users,dc=emclab,dc=local

Config User Group Attribute :

Config User ID Attribute : sAMAccountName

Config User Object Class : user

Config User Search Filter :

Config User Search Path :

Config Group Member Attribute: member

Config Group Name Attribute : cn

Config Group Object Class : group

Config Group Search Filter :

Config Group Search Path :

Config Object Class : objectclass

Is Active Directory : true

Config Search Subtree : true

4.您可以在 NetWorker 伺服器上執行下列命令來確認驗證:

nsrlogin -t TENANT_NAME -d DOMAIN -u AD_USER_NAME

- 將TENANT_NAME替換為組態中使用的租使用者名稱。除非您手動建立租戶,否則此為預設值。

- 以組態中設定的網域值取代網域。

- 以 Active Directory 使用者名稱取代AD_USER_NAME。

- 系統會提示您輸入指定 AD 使用者的密碼。

5.如果成功,請執行:nsrlogout

從 NMC 存取 NetWorker 伺服器

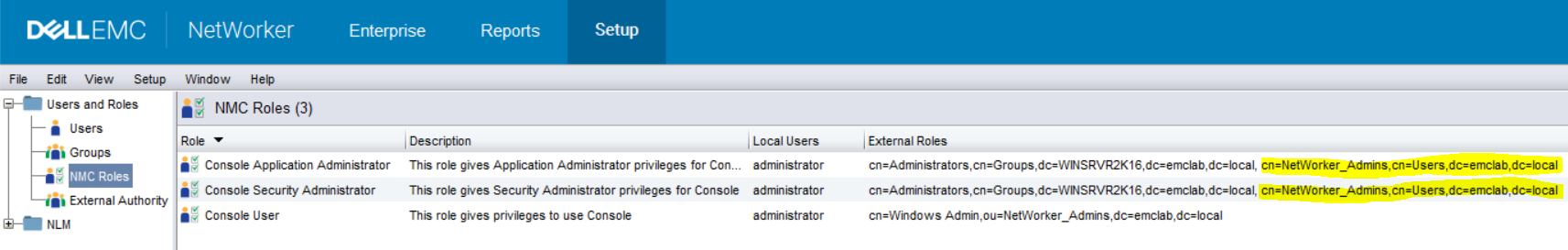

您必須設定NMC 角色和 NetWorker 伺服器使用者群組中 AD 群組的辨別名稱 (DN),才能與 AD 使用者一起登入 NMC。使用預設的系統管理員帳戶登入時可以執行此操作:

您現在應該可以透過 SSL 使用 AD 帳戶登入 NMC。

其他資訊

受影響的產品

NetWorker產品

NetWorker Management Console文章屬性

文章編號: 000170865

文章類型: Solution

上次修改時間: 02 6月 2025

版本: 5

向其他 Dell 使用者尋求您問題的答案

支援服務

檢查您的裝置是否在支援服務的涵蓋範圍內。