NetWorker: L'accesso NMC ad AD over SSL (LDAPS) ha esito negativo con errore "POST failed with HTTP-ERROR: 500"

摘要: È stata creata un'autorità esterna nella NetWorker Management Console (NMC) per Active Directory (AD) utilizzando l'opzione "LDAP su SSL". La configurazione è riuscita, ma gli accessi AD hanno esito negativo con errore "POST failed with HTTP-ERROR: 500" (errore del server interno). Questo problema si verifica perché l'opzione LDAP su SSL imposta un flag authc interno "Is active directory" su "false". Questa opzione deve essere impostata su "true" quando il metodo di autenticazione è Active Directory. ...

本文章適用於

本文章不適用於

本文無關於任何特定產品。

本文未識別所有產品版本。

症狀

- È stata creata un'autorità esterna nella NetWorker Management Console (NMC) per Active Directory (AD) utilizzando l'opzione "LDAP su SSL".

- La configurazione è riuscita, ma gli accessi AD hanno esito negativo con errore "POST failed with HTTP-ERROR: 500" (errore del server interno)

原因

L'opzione LDAP su SSL prevede per impostazione predefinita un parametro di configurazione interno "is active directory" su false. Ciò significa che la configurazione prevede parametri di configurazione del server LDAP (server LDAP basati su Linux). Poiché i valori impostati in Advanced Configuration Parameters sono specifici di AD, l'accesso avrà esito negativo.

root@nwserver:~/#: authc_config -u Administrator -e find-all-configs

Enter password:

The query returns 1 records.

Config Id Config Name

3 AD_over_SSL

root@nwserver:~/#: authc_config -u Administrator -e find-config -D config-id=3

Enter password:

Config Id : 3

Config Tenant Id : 1

Config Name : AD_over_SSL

Config Domain : emclab.local

Config Server Address : ldaps://winsrvr2k16.emclab.local:636/dc=emclab,dc=local

Config User DN : cn=Administrator,cn=users,dc=emclab,dc=local

Config User Group Attribute :

Config User ID Attribute : sAMAccountName

Config User Object Class : user

Config User Search Filter :

Config User Search Path :

Config Group Member Attribute: member

Config Group Name Attribute : cn

Config Group Object Class : group

Config Group Search Filter :

Config Group Search Path :

Config Object Class : objectclass

Is Active Directory : false

Config Search Subtree : true

解析度

Sono disponibili due opzioni.

Opzione 1:

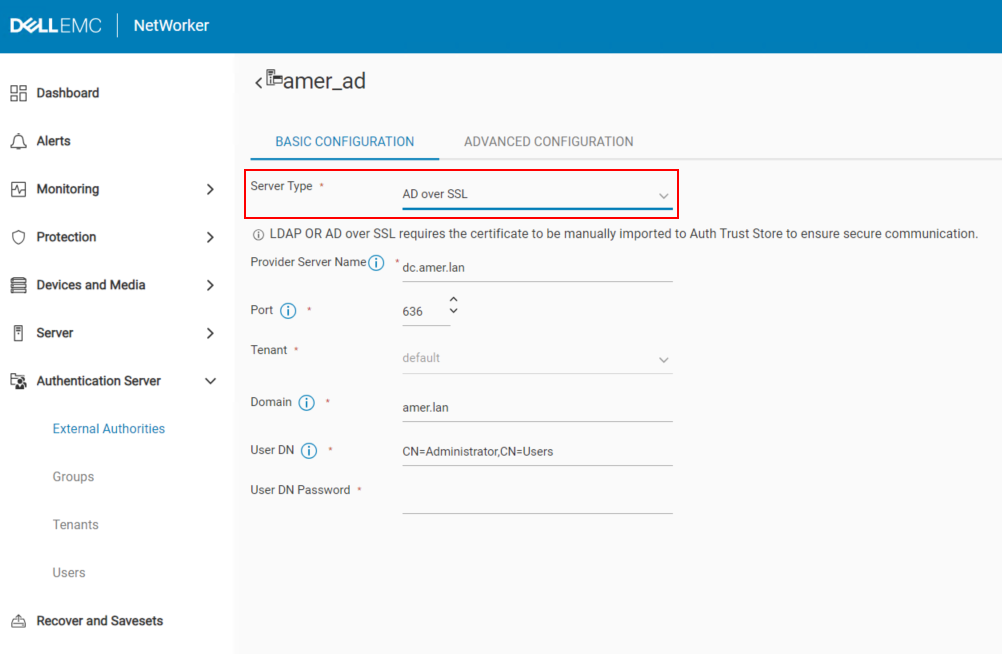

Utilizzare l'interfaccia utente web di NetWorker (NWUI) per aggiornare la configurazione per utilizzare AD su SSL.

1. In una ricerca web, accedere a NWUI: https:// NetWorker_ServerName:9090/nwui

2. Accedere come account amministratore NetWorker predefinito.

3. Passare a Authentication Server-External>Authorities.

4. Selezionare il repository dell'autorità esterna e fare clic su Modifica.

5. Nella scheda Configurazione di base, selezionare AD su SSL dall'elenco a discesa Tipo di server.

2. Accedere come account amministratore NetWorker predefinito.

3. Passare a Authentication Server-External>Authorities.

4. Selezionare il repository dell'autorità esterna e fare clic su Modifica.

5. Nella scheda Configurazione di base, selezionare AD su SSL dall'elenco a discesa Tipo di server.

6. Immettere la password DN utente e fare clic su Salva.

Opzione 2:

Aggiornare la configurazione utilizzando il comando authc_config per impostare "is active directory: Vero"

1. Raccogliere l'ID di configurazione:

authc_config -u Administrator -e find-all-configs

2. Aggiornare il valore "is active directory" su true:

authc_config -u Administrator -e update-config -D config-id=CONFIG_ID -D config-user-dn-password=BIND_ACCOUNT_PASSWORD -D config-active-directory=y

- Verrà richiesto di immettere la password dell'account amministratore di NetWorker (nascosta).

- Sostituire CONFIG_ID con l'ID di configurazione mostrato nel passaggio 1.

- Sostituire BIND_ACCOUNT_PASSWORD con la password dell'account utilizzato per aggiungere ACTIVE Directory a NetWorker.

3 Verificare che le modifiche siano state impostate: authc_config -u Administrator -e find-config -D config-id=CONFIG_ID

root@nwserver:~/#: authc_config -u Administrator -e find-config -D config-id=3

Enter password:

Config Id : 3

Config Tenant Id : 1

Config Name : AD_over_SSL

Config Domain : emclab.local

Config Server Address : ldaps://winsrvr2k16.emclab.local:636/dc=emclab,dc=local

Config User DN : cn=Administrator,cn=users,dc=emclab,dc=local

Config User Group Attribute :

Config User ID Attribute : sAMAccountName

Config User Object Class : user

Config User Search Filter :

Config User Search Path :

Config Group Member Attribute: member

Config Group Name Attribute : cn

Config Group Object Class : group

Config Group Search Filter :

Config Group Search Path :

Config Object Class : objectclass

Is Active Directory : true

Config Search Subtree : true

4. È possibile confermare l'autenticazione eseguendo il seguente comando sul server NetWorker:

nsrlogin -t TENANT_NAME -d DOMINIO -u AD_USER_NAME

- Sostituire TENANT_NAME con il nome del tenant utilizzato nella configurazione di . A meno che non sia stato creato manualmente un tenant, sarà l'impostazione predefinita.

- Sostituire IL DOMINIO con il valore di dominio impostato nella configurazione.

- Sostituire AD_USER_NAME con un nome utente active directory.

- Verrà richiesto di immettere la password per l'utente AD specificato.

5. Se l'operazione ha esito positivo, eseguire: nsrlogout

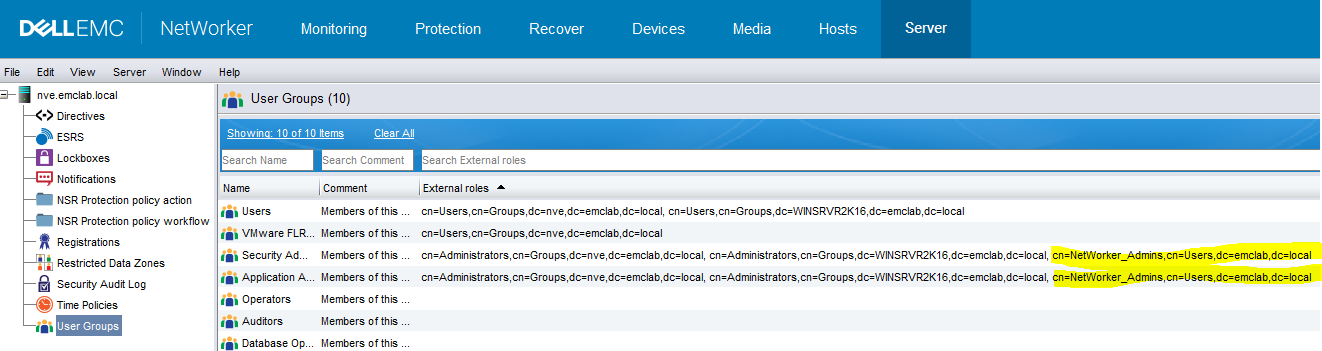

Accesso al server NetWorker da NMC

Prima di poter accedere a NMC con gli utenti AD, è necessario impostare il nome distinto (DN) di un gruppo AD nei gruppi di utenti del server NMC e NetWorker. Questa operazione può essere eseguita quando si esegue l'accesso con l'account amministratore predefinito:

Ora dovrebbe essere possibile accedere a NMC con account AD su SSL.

其他資訊

受影響的產品

NetWorker產品

NetWorker Management Console文章屬性

文章編號: 000170865

文章類型: Solution

上次修改時間: 02 6月 2025

版本: 5

向其他 Dell 使用者尋求您問題的答案

支援服務

檢查您的裝置是否在支援服務的涵蓋範圍內。