NetWorker : Échec de la connexion NMC AD over SSL (LDAPS) avec le message « POST failed with HTTP-ERROR : 500"

摘要: Vous avez créé une autorité externe dans NetWorker Management Console (NMC) pour Active Directory (AD) à l’aide de l’option « LDAP over SSL ». La configuration a réussi, mais les connexions AD échouent avec le message « POST failed with HTTP-ERROR : 500 » (erreur de serveur interne). Ce problème se produit car l’option LDAP over SSL définit l’indicateur authc interne « Is active directory » sur « false ». Cette option doit être définie sur « true » lorsque la méthode d’authentification est Active Directory. ...

本文章適用於

本文章不適用於

本文無關於任何特定產品。

本文未識別所有產品版本。

症狀

- Vous avez créé une autorité externe dans NetWorker Management Console (NMC) pour Active Directory (AD) à l’aide de l’option « LDAP over SSL ».

- La configuration a réussi, mais les connexions AD échouent avec le message « POST failed with HTTP-ERROR : 500 » (erreur de serveur interne)

原因

L’option LDAP over SSL définit par défaut un paramètre de configuration interne « is active directory » sur false. Cela signifie que la configuration attend des paramètres de configuration du serveur LDAP (serveurs LDAP basés sur Linux). Étant donné que les valeurs définies dans les paramètres de configuration avancée sont spécifiques à AD, la connexion échoue.

root@nwserver:~/#: authc_config -u Administrator -e find-all-configs

Enter password:

The query returns 1 records.

Config Id Config Name

3 AD_over_SSL

root@nwserver:~/#: authc_config -u Administrator -e find-config -D config-id=3

Enter password:

Config Id : 3

Config Tenant Id : 1

Config Name : AD_over_SSL

Config Domain : emclab.local

Config Server Address : ldaps://winsrvr2k16.emclab.local:636/dc=emclab,dc=local

Config User DN : cn=Administrator,cn=users,dc=emclab,dc=local

Config User Group Attribute :

Config User ID Attribute : sAMAccountName

Config User Object Class : user

Config User Search Filter :

Config User Search Path :

Config Group Member Attribute: member

Config Group Name Attribute : cn

Config Group Object Class : group

Config Group Search Filter :

Config Group Search Path :

Config Object Class : objectclass

Is Active Directory : false

Config Search Subtree : true

解析度

Deux options sont disponibles.

Option 1 :

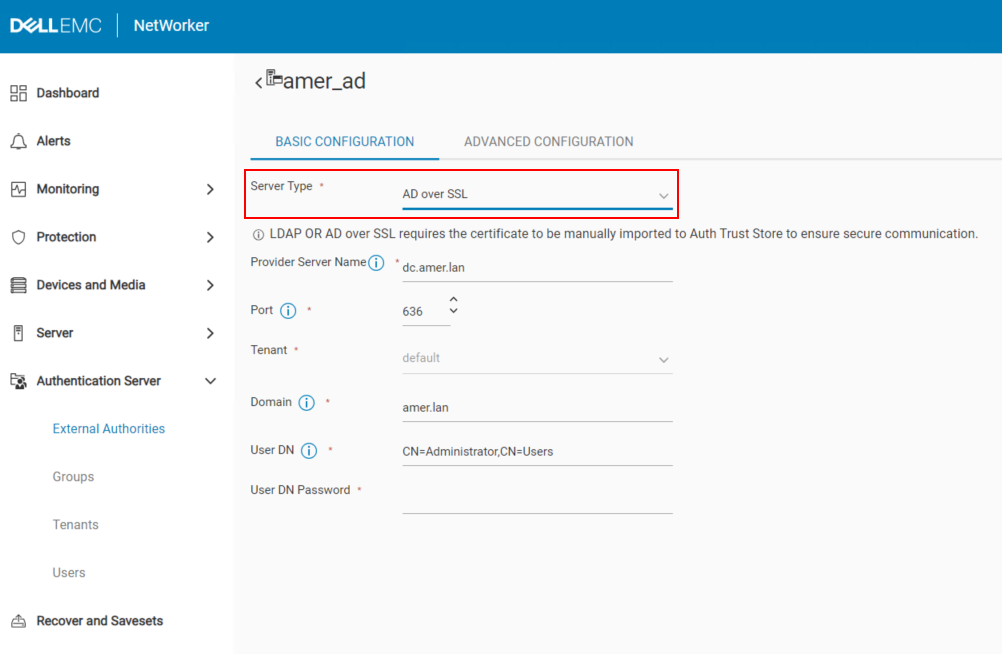

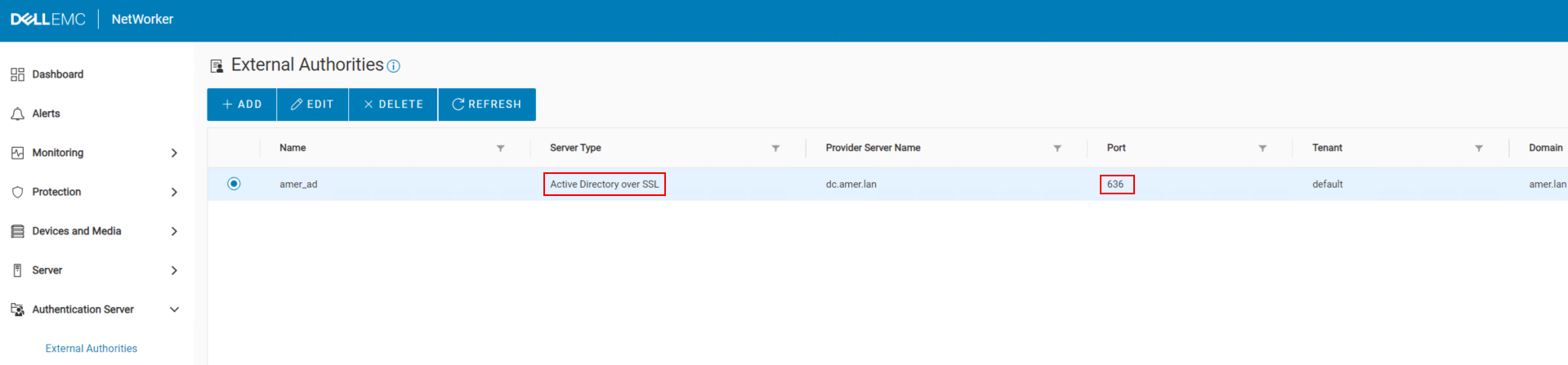

Utilisez l’interface utilisateur Web (NWUI) de NetWorker pour mettre à jour la configuration afin d’utiliser AD sur SSL.

1. Dans un navigateur Web, accédez à l’interface utilisateur NWUI : https:// NetWorker_ServerName :9090/nwui

2. Connectez-vous en tant que compte administrateur NetWorker par défaut.

3. Accédez à Authentication Server-External>Authorities.

4. Sélectionnez le référentiel d’autorité externe, puis cliquez sur Modifier.

5. Dans l’onglet Configuration de base, sélectionnez AD sur SSL dans le menu déroulant Type de serveur.

2. Connectez-vous en tant que compte administrateur NetWorker par défaut.

3. Accédez à Authentication Server-External>Authorities.

4. Sélectionnez le référentiel d’autorité externe, puis cliquez sur Modifier.

5. Dans l’onglet Configuration de base, sélectionnez AD sur SSL dans le menu déroulant Type de serveur.

6. Saisissez le mot de passe DN utilisateur, puis cliquez sur Enregistrer.

Option 2 :

Mettez à jour la configuration à l’aide de la commande authc_config pour définir « is active directory : True »

1. Collectez votre ID de configuration :

authc_config -u Administrator -e find-all-configs

2. Mettez à jour la valeur « is active directory » sur equal true :

authc_config -u Administrator -e update-config -D config-id=CONFIG_ID -D config-user-dn-password=BIND_ACCOUNT_PASSWORD -D config-active-directory=y

- Vous serez invité à saisir le mot de passe du compte administrateur NetWorker (masqué).

- Remplacez CONFIG_ID par l’ID de configuration indiqué à l’étape 1.

- Remplacez BIND_ACCOUNT_PASSWORD par le mot de passe du compte utilisé pour ajouter AD à NetWorker.

3 Confirmez que les modifications ont été définies : authc_config -u Administrator -e find-config -D config-id=CONFIG_ID

root@nwserver:~/#: authc_config -u Administrator -e find-config -D config-id=3

Enter password:

Config Id : 3

Config Tenant Id : 1

Config Name : AD_over_SSL

Config Domain : emclab.local

Config Server Address : ldaps://winsrvr2k16.emclab.local:636/dc=emclab,dc=local

Config User DN : cn=Administrator,cn=users,dc=emclab,dc=local

Config User Group Attribute :

Config User ID Attribute : sAMAccountName

Config User Object Class : user

Config User Search Filter :

Config User Search Path :

Config Group Member Attribute: member

Config Group Name Attribute : cn

Config Group Object Class : group

Config Group Search Filter :

Config Group Search Path :

Config Object Class : objectclass

Is Active Directory : true

Config Search Subtree : true

4. Vous pouvez confirmer l’authentification en exécutant la commande suivante sur votre serveur NetWorker :

nsrlogin -t TENANT_NAME -d DOMAIN -u AD_USER_NAME

- Remplacez TENANT_NAME par le nom du tenant utilisé dans votre configuration. À moins que vous n’aviez créé manuellement un tenant, il s’agit de la valeur par défaut.

- Remplacez DOMAIN par la valeur de domaine définie dans votre configuration.

- Remplacez AD_USER_NAME par un nom d’utilisateur Active Directory.

- Vous serez invité à saisir le mot de passe de l’utilisateur AD spécifié.

5. En cas de réussite, exécutez : nsrlogout

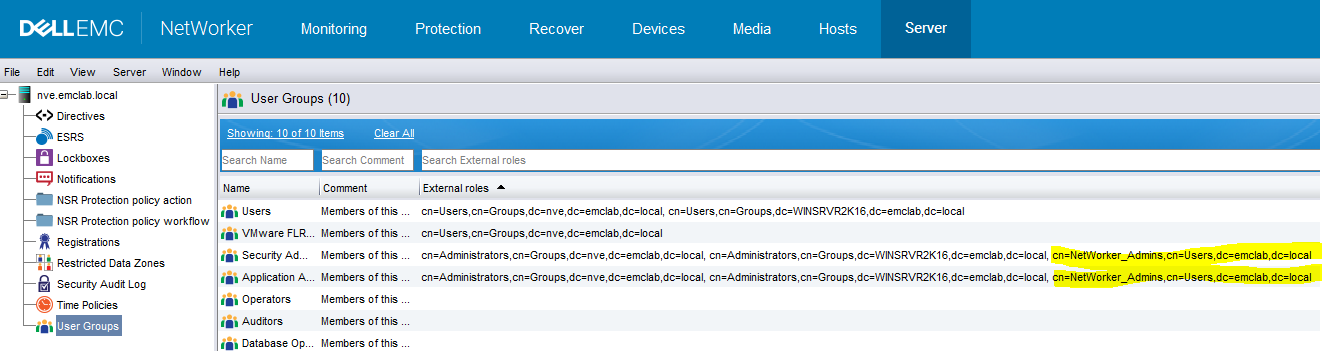

Accès au serveur NetWorker à partir de NMC

Vous devez définir le nom unique (DN) d’un groupe AD dans les rôlesNMC et les groupes d’utilisateurs du serveur NetWorker avant de pouvoir vous connecter au NMC avec vos utilisateurs AD. Cette opération peut être effectuée lorsque vous êtes connecté avec le compte administrateur par défaut :

Vous devriez maintenant être en mesure de vous connecter à NMC avec des comptes AD via SSL.

其他資訊

受影響的產品

NetWorker產品

NetWorker Management Console文章屬性

文章編號: 000170865

文章類型: Solution

上次修改時間: 02 6月 2025

版本: 5

向其他 Dell 使用者尋求您問題的答案

支援服務

檢查您的裝置是否在支援服務的涵蓋範圍內。