NetWorker. Сбой входа NMC через AD over SSL (LDAPS) с ошибкой «POST failed with HTTP-ERROR: 500"

摘要: Вы создали внешний центр управления в консоли NetWorker Management Console (NMC) для Active Directory (AD), используя параметр «LDAP over SSL». Конфигурация выполнена успешно, но входы AD завершилась сбоем с сообщением «POST failed with HTTP-ERROR: 500" (внутренняя ошибка сервера). Эта проблема возникает из-за того, что параметр LDAP over SSL устанавливает внутренний флаг authc «Is active directory» в значение «false». Если метод аутентификации является active directory, для этого параметра необходимо задать значение «true». ...

本文章適用於

本文章不適用於

本文無關於任何特定產品。

本文未識別所有產品版本。

症狀

- Вы создали внешний центр управления в консоли NetWorker Management Console (NMC) для Active Directory (AD), используя параметр «LDAP over SSL».

- Конфигурация выполнена успешно, но входы AD завершилась сбоем с сообщением «POST failed with HTTP-ERROR: 500" (внутренняя ошибка сервера)

原因

Параметр LDAP over SSL по умолчанию использует внутренний параметр конфигурации «is active directory» на false. Это означает, что конфигурация предполагает параметры конфигурации сервера LDAP (серверы LDAP на базе Linux). Так как значения, задаемые в разделе Дополнительные параметры конфигурации, являются определенными для AD, вход в систему не будет выполнен.

root@nwserver:~/#: authc_config -u Administrator -e find-all-configs

Enter password:

The query returns 1 records.

Config Id Config Name

3 AD_over_SSL

root@nwserver:~/#: authc_config -u Administrator -e find-config -D config-id=3

Enter password:

Config Id : 3

Config Tenant Id : 1

Config Name : AD_over_SSL

Config Domain : emclab.local

Config Server Address : ldaps://winsrvr2k16.emclab.local:636/dc=emclab,dc=local

Config User DN : cn=Administrator,cn=users,dc=emclab,dc=local

Config User Group Attribute :

Config User ID Attribute : sAMAccountName

Config User Object Class : user

Config User Search Filter :

Config User Search Path :

Config Group Member Attribute: member

Config Group Name Attribute : cn

Config Group Object Class : group

Config Group Search Filter :

Config Group Search Path :

Config Object Class : objectclass

Is Active Directory : false

Config Search Subtree : true

解析度

Доступны два варианта.

Вариант 1.

Используйте netWorker Web User Interface (NWUI) для обновления конфигурации, чтобы использовать AD over SSL.

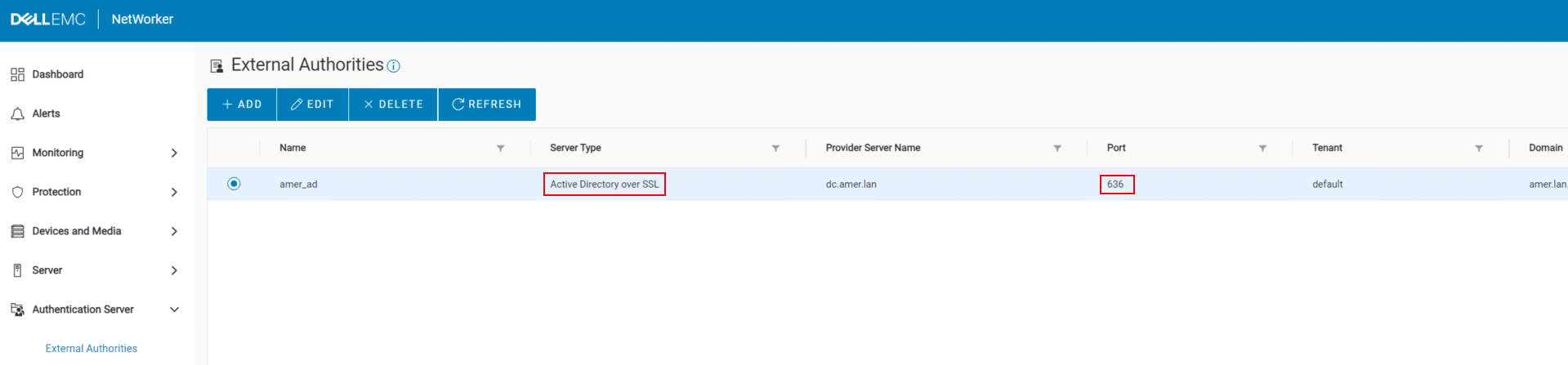

1. В веб-обзоре перейдите в NWUI: https:// NetWorker_ServerName:9090/nwui

2. Войдите в систему как учетная запись администратора NetWorker по умолчанию.

3. Перейдите в раздел Authentication Server-External>Authorities.

4. Выберите внешний репозиторий полномочий и нажмите Edit.

5. На вкладке Basic Configuration выберите AD over SSL в раскрывающемся списке Тип сервера.

2. Войдите в систему как учетная запись администратора NetWorker по умолчанию.

3. Перейдите в раздел Authentication Server-External>Authorities.

4. Выберите внешний репозиторий полномочий и нажмите Edit.

5. На вкладке Basic Configuration выберите AD over SSL в раскрывающемся списке Тип сервера.

6. Введите пароль DN пользователя и нажмите Кнопку Сохранить.

Вариант 2.

Обновите конфигурацию с authc_config для установки команды «is active directory: True»

1. Соберите идентификатор конфигурации:

authc_config -u Administrator -e find-all-configs

2. Обновите значение «is active directory» до true:

authc_config -u Administrator -e update-config -D config-id=CONFIG_ID -D config-user-dn-password=BIND_ACCOUNT_PASSWORD -D config-active-directory=y

- Вам будет предложено ввести пароль учетной записи администратора NetWorker (скрытый).

- Замените CONFIG_ID идентификатором конфигурации, показанным на шаге 1.

- Замените BIND_ACCOUNT_PASSWORD паролем учетной записи, используемой для добавления AD в NetWorker.

3 Подтверждение установки изменений: authc_config -u Administrator -e find-config -D config-id=CONFIG_ID

root@nwserver:~/#: authc_config -u Administrator -e find-config -D config-id=3

Enter password:

Config Id : 3

Config Tenant Id : 1

Config Name : AD_over_SSL

Config Domain : emclab.local

Config Server Address : ldaps://winsrvr2k16.emclab.local:636/dc=emclab,dc=local

Config User DN : cn=Administrator,cn=users,dc=emclab,dc=local

Config User Group Attribute :

Config User ID Attribute : sAMAccountName

Config User Object Class : user

Config User Search Filter :

Config User Search Path :

Config Group Member Attribute: member

Config Group Name Attribute : cn

Config Group Object Class : group

Config Group Search Filter :

Config Group Search Path :

Config Object Class : objectclass

Is Active Directory : true

Config Search Subtree : true

4. Аутентификацию можно подтвердить, выполнив следующую команду на сервере NetWorker:

nsrlogin -t TENANT_NAME -d DOMAIN -u AD_USER_NAME

- Замените TENANT_NAME на имя клиента, используемого в вашей конфигурации. Если пользователь не создал клиент вручную, он будет использоваться по умолчанию.

- Замените домен значением домена, заданоным в вашей конфигурации.

- Замените AD_USER_NAME на имя пользователя Active Directory.

- Вам будет предложено ввести пароль для указанного пользователя AD.

5. Если она выполнена успешно, выполните команду: nsrlogout

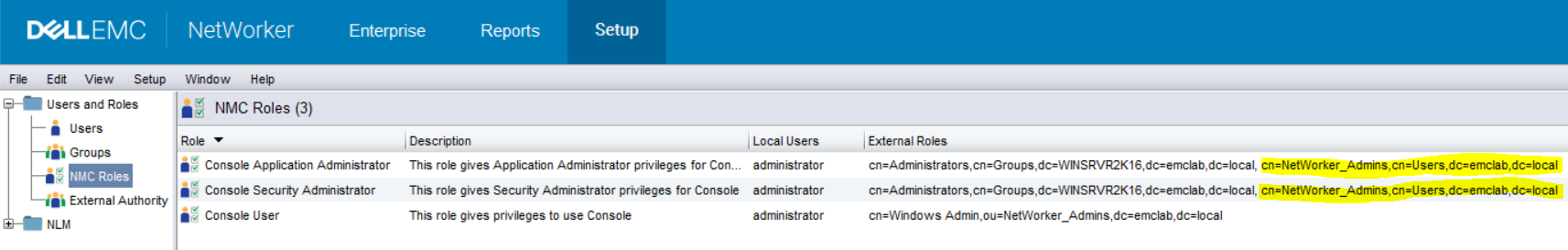

Доступ к серверу NetWorker из NMC

Перед входом в NMC с пользователями AD необходимо установить различающееся имя (DN) группы AD в группах пользователей сервера NMC и NetWorker. Это можно сделать при входе в систему с учетной записью администратора по умолчанию:

Теперь вы сможете войти в NMC с учетной записью AD по SSL.

其他資訊

受影響的產品

NetWorker產品

NetWorker Management Console文章屬性

文章編號: 000170865

文章類型: Solution

上次修改時間: 02 6月 2025

版本: 5

向其他 Dell 使用者尋求您問題的答案

支援服務

檢查您的裝置是否在支援服務的涵蓋範圍內。