NetWorker: O log-in do NMC do AD over SSL (LDAPS) falha com o erro "POST failed with HTTP-ERROR: 500"

摘要: Você criou uma autoridade externa no NetWorker Management Console (NMC) para Active Directory (AD) usando a opção "LDAP over SSL". A configuração foi bem-sucedida, mas os log-ins do AD falham com "POST failed with HTTP-ERROR: 500" (erro interno do servidor). Esse problema ocorre porque a opção LDAP over SSL define um indicador authc interno "Is active directory" como "false". Essa opção precisa ser definida como "true" quando o método de autenticação é o Active Directory. ...

本文章適用於

本文章不適用於

本文無關於任何特定產品。

本文未識別所有產品版本。

症狀

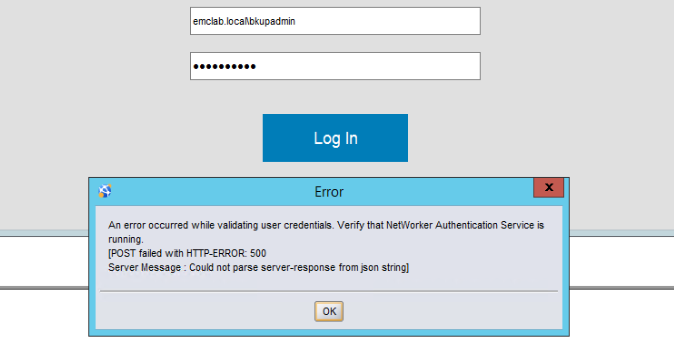

- Você criou uma autoridade externa no NetWorker Management Console (NMC) para Active Directory (AD) usando a opção "LDAP over SSL".

- A configuração foi bem-sucedida, mas os log-ins do AD falham com "POST failed with HTTP-ERROR: 500" (erro interno do servidor)

原因

A opção LDAP over SSL configura por padrão um parâmetro de configuração interno "is active directory" como false. Isso significa que a configuração espera parâmetros de configuração do servidor LDAP (servidores LDAP baseados em Linux). Como os valores definidos nos Parâmetros de configuração avançada são específicos do AD, o log-in apresentará falha.

root@nwserver:~/#: authc_config -u Administrator -e find-all-configs

Enter password:

The query returns 1 records.

Config Id Config Name

3 AD_over_SSL

root@nwserver:~/#: authc_config -u Administrator -e find-config -D config-id=3

Enter password:

Config Id : 3

Config Tenant Id : 1

Config Name : AD_over_SSL

Config Domain : emclab.local

Config Server Address : ldaps://winsrvr2k16.emclab.local:636/dc=emclab,dc=local

Config User DN : cn=Administrator,cn=users,dc=emclab,dc=local

Config User Group Attribute :

Config User ID Attribute : sAMAccountName

Config User Object Class : user

Config User Search Filter :

Config User Search Path :

Config Group Member Attribute: member

Config Group Name Attribute : cn

Config Group Object Class : group

Config Group Search Filter :

Config Group Search Path :

Config Object Class : objectclass

Is Active Directory : false

Config Search Subtree : true

解析度

Há duas opções disponíveis.

Opção 1:

Use a NWUI (Web User Interface, interface do usuário da Web) do NetWorker para atualizar a configuração para usar o AD via SSL.

1. Em uma navegação na Web, vá para NWUI: https:// NetWorker_ServerName:9090/nwui

2. Faça log-in como a conta padrão de administrador do NetWorker.

3. Vá para Authentication Server ->External Authorities.

4. Selecione o repositório de autoridade externa e clique em Edit.

5. Na guia Configuração básica, selecione AD sobre SSL no menu drop-down Server Type.

2. Faça log-in como a conta padrão de administrador do NetWorker.

3. Vá para Authentication Server ->External Authorities.

4. Selecione o repositório de autoridade externa e clique em Edit.

5. Na guia Configuração básica, selecione AD sobre SSL no menu drop-down Server Type.

6. Digite a senha do DN do usuário e clique em Salvar.

Opção 2:

Atualize a configuração usando o authc_config para definir "is active directory: Verdadeiro"

1. Colete seu ID de configuração:

authc_config -u Administrator -e find-all-configs

2. Atualize o valor "is active directory" para igual a true:

authc_config -u Administrator -e update-config -D config-id=CONFIG_ID -D config-user-dn-password=BIND_ACCOUNT_PASSWORD -D config-active-directory=y

- Você será solicitado a digitar a senha da conta de administrador do NetWorker (oculta).

- Substitua CONFIG_ID pelo ID de configuração mostrado na etapa 1.

- Substitua BIND_ACCOUNT_PASSWORD pela senha da conta usada para adicionar o AD ao NetWorker.

3 Confirme se as alterações foram definidas: authc_config -u Administrator -e find-config -D config-id=CONFIG_ID

root@nwserver:~/#: authc_config -u Administrator -e find-config -D config-id=3

Enter password:

Config Id : 3

Config Tenant Id : 1

Config Name : AD_over_SSL

Config Domain : emclab.local

Config Server Address : ldaps://winsrvr2k16.emclab.local:636/dc=emclab,dc=local

Config User DN : cn=Administrator,cn=users,dc=emclab,dc=local

Config User Group Attribute :

Config User ID Attribute : sAMAccountName

Config User Object Class : user

Config User Search Filter :

Config User Search Path :

Config Group Member Attribute: member

Config Group Name Attribute : cn

Config Group Object Class : group

Config Group Search Filter :

Config Group Search Path :

Config Object Class : objectclass

Is Active Directory : true

Config Search Subtree : true

4. Você pode confirmar a autenticação executando o seguinte comando em seu servidor do NetWorker:

nsrlogin -t TENANT_NAME -d DOMAIN -u AD_USER_NAME

- Substitua TENANT_NAME pelo nome do tenant usado em sua configuração. A menos que você tenha criado manualmente um tenant, ele será o padrão.

- Substitua DOMAIN pelo valor de domínio definido em sua configuração.

- Substitua AD_USER_NAME por um nome de usuário do Active Directory.

- Você será solicitado a digitar a senha do usuário do AD especificado.

5. Se for bem-sucedido, execute: nsrlogout

Acessando o servidor do NetWorker a partir do NMC

Você precisará definir o nome distinto (DN) de um grupo do AD nas funções do NMC e nos grupos de usuários do servidor do NetWorker antes de poder fazer log-in no NMC com seus usuários do AD. Isso pode ser feito quando você estiver conectado com a conta de administrador padrão:

Agora você deve ser capaz de fazer log-in no NMC com contas do AD por SSL.

其他資訊

受影響的產品

NetWorker產品

NetWorker Management Console文章屬性

文章編號: 000170865

文章類型: Solution

上次修改時間: 02 6月 2025

版本: 5

向其他 Dell 使用者尋求您問題的答案

支援服務

檢查您的裝置是否在支援服務的涵蓋範圍內。