NetWorker: AD over SSL (LDAPS) NMC-Anmeldung schlägt fehl mit "POST failed with HTTP-ERROR: 500"

摘要: Sie haben eine externe Stelle in der NetWorker Management Console (NMC) für Active Directory (AD) mithilfe der Option "LDAP over SSL" erstellt. Die Konfiguration war erfolgreich, aber AD-Anmeldungen schlagen mit "POST failed with HTTP-ERROR: 500" (interner Serverfehler). Dieses Problem tritt auf, weil die Ldap-über-SSL-Option ein internes authc-Flag "Ist Active Directory" auf "false" setzt. Diese Option muss auf "true" festgelegt werden, wenn die Authentifizierungsmethode Active Directory ist. ...

本文章適用於

本文章不適用於

本文無關於任何特定產品。

本文未識別所有產品版本。

症狀

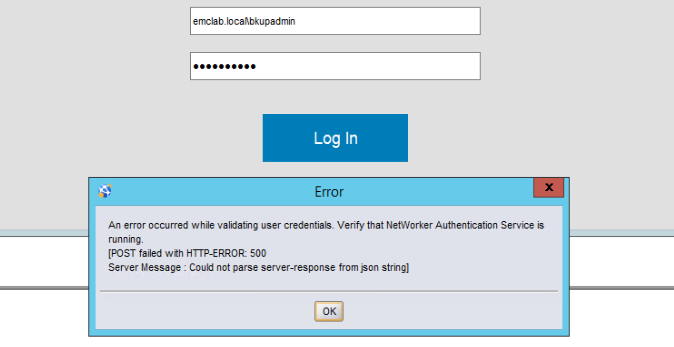

- Sie haben eine externe Stelle in der NetWorker Management Console (NMC) für Active Directory (AD) mithilfe der Option "LDAP over SSL" erstellt.

- Die Konfiguration war erfolgreich, aber AD-Anmeldungen schlagen mit "POST failed with HTTP-ERROR: 500" (interner Serverfehler)

原因

Die Option LDAP over SSL setzt den internen Konfigurationsparameter "is active directory" standardmäßig auf false. Das bedeutet, dass die Konfiguration Konfigurationsparameter für LDAP-Server (Linux-basierte LDAP-Server) erwartet. Da die in den erweiterten Konfigurationsparametern festgelegten Werte AD-spezifisch sind, schlägt die Anmeldung fehl.

root@nwserver:~/#: authc_config -u Administrator -e find-all-configs

Enter password:

The query returns 1 records.

Config Id Config Name

3 AD_over_SSL

root@nwserver:~/#: authc_config -u Administrator -e find-config -D config-id=3

Enter password:

Config Id : 3

Config Tenant Id : 1

Config Name : AD_over_SSL

Config Domain : emclab.local

Config Server Address : ldaps://winsrvr2k16.emclab.local:636/dc=emclab,dc=local

Config User DN : cn=Administrator,cn=users,dc=emclab,dc=local

Config User Group Attribute :

Config User ID Attribute : sAMAccountName

Config User Object Class : user

Config User Search Filter :

Config User Search Path :

Config Group Member Attribute: member

Config Group Name Attribute : cn

Config Group Object Class : group

Config Group Search Filter :

Config Group Search Path :

Config Object Class : objectclass

Is Active Directory : false

Config Search Subtree : true

解析度

Es stehen zwei Optionen zur Verfügung.

Option 1:

Verwenden Sie die NetWorker Web User Interface (NWUI), um die Konfiguration für die Verwendung von AD über SSL zu aktualisieren.

1. Navigieren Sie in einem Web-Browse zur NWUI: https:// NetWorker_ServerName:9090/nwui

2. Melden Sie sich als Standardmäßiges NetWorker-Administratorkonto an.

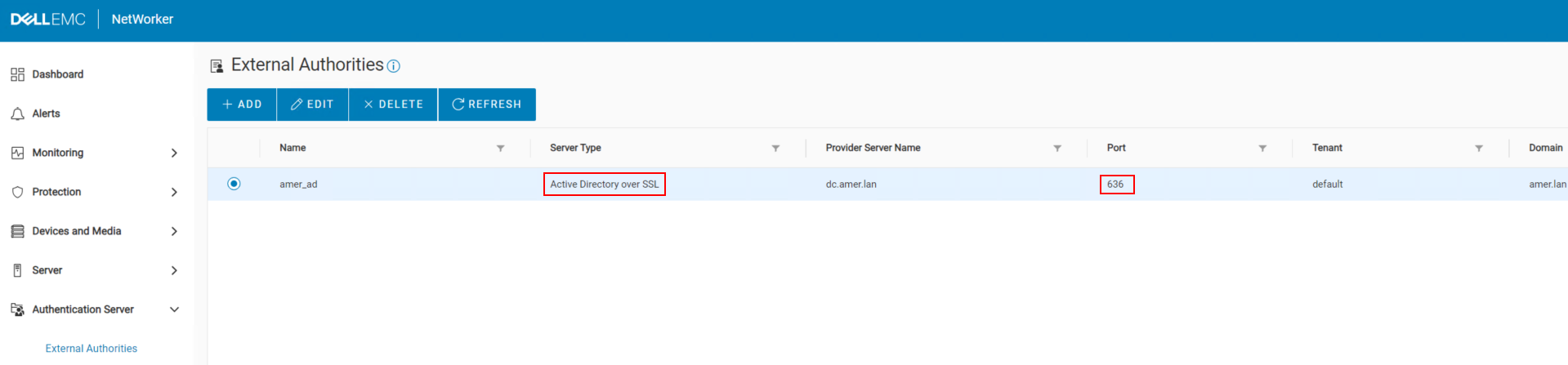

3. Navigieren Sie zu Authentifizierungsserver –>Externe Zertifizierungsstellen.

4. Wählen Sie das Repository der externen Stelle aus und klicken Sie auf Bearbeiten.

5. Wählen Sie auf der Registerkarte GrundkonfigurationAD über SSL aus der Drop-down-Liste Servertyp aus.

2. Melden Sie sich als Standardmäßiges NetWorker-Administratorkonto an.

3. Navigieren Sie zu Authentifizierungsserver –>Externe Zertifizierungsstellen.

4. Wählen Sie das Repository der externen Stelle aus und klicken Sie auf Bearbeiten.

5. Wählen Sie auf der Registerkarte GrundkonfigurationAD über SSL aus der Drop-down-Liste Servertyp aus.

6. Geben Sie das Benutzer-DN-Kennwort ein und klicken Sie auf Speichern.

Option 2:

Aktualisieren Sie die Konfiguration mit dem befehl authc_config, um "is active directory: Richtig"

1. Erfassen Sie Ihre Konfigurations-ID:

authc_config -u Administrator -e find-all-configs

2. Aktualisieren Sie den Wert "is active directory" auf "true":

authc_config -u Administrator -e update-config -D config-id=CONFIG_ID -D config-user-dn-password=BIND_ACCOUNT_PASSWORD -D config-active-directory=y

- Sie werden aufgefordert, das Passwort für das NetWorker-Administratorkonto einzugeben (ausgeblendet).

- Ersetzen Sie CONFIG_ID durch die in Schritt 1 gezeigte Konfigurations-ID.

- Ersetzen Sie BIND_ACCOUNT_PASSWORD durch das Passwort für das Konto, das zum Hinzufügen von AD zu NetWorker verwendet wird.

3 Bestätigen Sie, dass die Änderungen festgelegt wurden: authc_config -u Administrator -e find-config -D config-id=CONFIG_ID

root@nwserver:~/#: authc_config -u Administrator -e find-config -D config-id=3

Enter password:

Config Id : 3

Config Tenant Id : 1

Config Name : AD_over_SSL

Config Domain : emclab.local

Config Server Address : ldaps://winsrvr2k16.emclab.local:636/dc=emclab,dc=local

Config User DN : cn=Administrator,cn=users,dc=emclab,dc=local

Config User Group Attribute :

Config User ID Attribute : sAMAccountName

Config User Object Class : user

Config User Search Filter :

Config User Search Path :

Config Group Member Attribute: member

Config Group Name Attribute : cn

Config Group Object Class : group

Config Group Search Filter :

Config Group Search Path :

Config Object Class : objectclass

Is Active Directory : true

Config Search Subtree : true

4. Sie können die Authentifizierung bestätigen, indem Sie den folgenden Befehl auf Ihrem NetWorker-Server ausführen:

nsrlogin -t TENANT_NAME -d DOMAIN -u AD_USER_NAME

- Ersetzen Sie TENANT_NAME durch den Namen des Mandanten, der in Ihrer Konfiguration verwendet wird. Wenn Sie einen Mandanten nicht manuell erstellt haben, ist dies der Standardwert.

- Ersetzen Sie DOMAIN durch den domain-Wert, der in Ihrer Konfiguration festgelegt wurde.

- Ersetzen Sie AD_USER_NAME durch einen Active Directory-Benutzernamen.

- Sie werden aufgefordert, das Kennwort für den angegebenen AD-Benutzer einzugeben.

5. Falls erfolgreich, führen Sie Folgendes aus: nsrlogout

Zugriff auf den NetWorker-Server über NMC

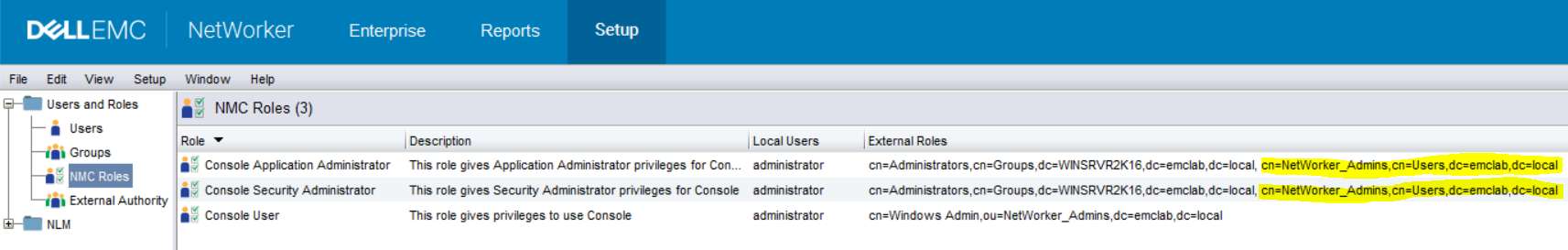

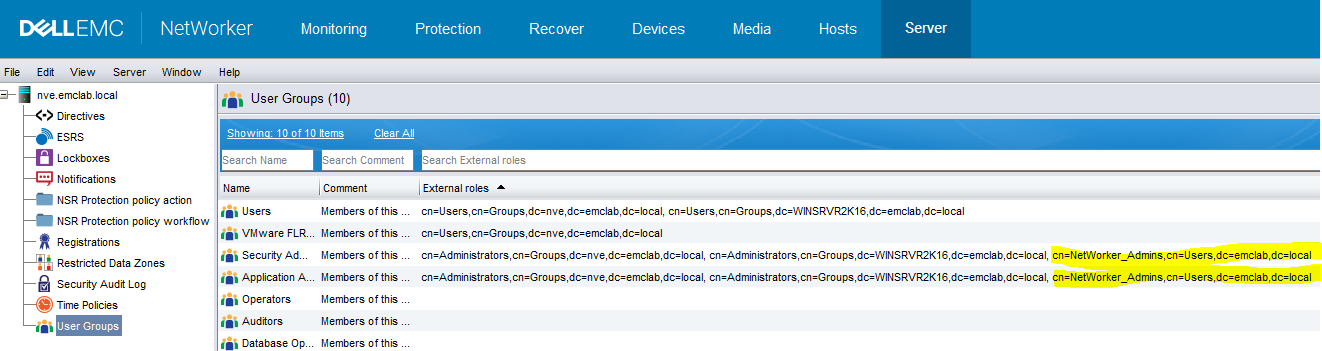

Sie müssen den Distinguished Name (DN) einer AD-Gruppe in den NMC-Rollen und NetWorker-Serverbenutzergruppen festlegen, bevor Sie sich mit Ihren AD-Benutzern bei NMC anmelden können. Dies kann erfolgen, wenn Sie mit dem Standardadministratorkonto angemeldet sind:

Sie sollten jetzt in der Lage sein, sich bei NMC mit AD-Konten über SSL anzumelden.

其他資訊

受影響的產品

NetWorker產品

NetWorker Management Console文章屬性

文章編號: 000170865

文章類型: Solution

上次修改時間: 02 6月 2025

版本: 5

向其他 Dell 使用者尋求您問題的答案

支援服務

檢查您的裝置是否在支援服務的涵蓋範圍內。