Connectrix. Brocade: Импорт сертификата LDAP на коммутатор через интерфейс командной строки

Summary: В этой статье описываются действия, связанные с созданием CSR, экспортом файла CSR и импортом сертификата LDAP с помощью интерфейса командной строки коммутатора.

This article applies to

This article does not apply to

This article is not tied to any specific product.

Not all product versions are identified in this article.

Instructions

1. Чтобы вывести список доступных сертификатов на коммутаторе, используйте команду.

3. Экспортируйте файл CSR с коммутатора с помощью следующей команды. Убедитесь, что FTP-клиент готов к передаче.

4. Импортируйте пакет сертификата ЦС (корневого и промежуточного).

5. Затем импортируйте вложенный сертификат в роли сервера и используйте тот же файл, что и на шаге 4.

6. Импортируйте сертификат коммутатора/клиента, экспортированный на предыдущем шаге и подписанный администратором сертификата.

>seccertmgmt show --all

Switch_1:FID128:admin> seccertmgmt show -all

ssh private key:

Does not Exist

ssh public keys available for users:

None

Certificate Files:

--------------------------------------------------------------------------------------------------------------------

Protocol Client CA Server CA SW CSR PVT Key Passphrase

--------------------------------------------------------------------------------------------------------------------

FCAP Empty NA Empty Empty Empty Empty

RADIUS Empty Empty Empty Empty Empty NA

LDAP Empty Empty Empty Empty Exist NA

SYSLOG Empty Empty Empty Exist Exist NA

HTTPS NA Exist Exist Exist Exist NA

KAFKA NA Empty NA NA NA NA

ASC NA Empty NA NA NA NA

2. Создайте запрос подписи сертификата (.csr) с помощью:

>seccertmgmt generate -csr ldapИмя создаваемого файла должно заканчиваться расширением .csr.

3. Экспортируйте файл CSR с коммутатора с помощью следующей команды. Убедитесь, что FTP-клиент готов к передаче.

>seccertmgmt export -csr ldap -protocol ftpОтправьте файл CSR на подпись администратору сертификата.

4. Импортируйте пакет сертификата ЦС (корневого и промежуточного).

seccertmgmt import -ca -client ldap

Switch_1:admin> seccertmgmt import -ca -client ldap

Select protocol [ftp or scp]: ftp

Enter IP address: 10.xx.xx.xx

Enter remote directory: /CSR/LDAP

Enter certificate name (must have ".crt" or ".cer" or ".pem" suffix):chain.pem

Enter Login Name: _v800503

Enter Password:

Success: imported ldap client CA certificate [chain.pem].

5. Затем импортируйте вложенный сертификат в роли сервера и используйте тот же файл, что и на шаге 4.

seccertmgmt import -ca -server ldap

Switch_1:FID128:admin> seccertmgmt import -ca -server ldap

Select protocol [ftp or scp]: ftp

Enter IP address: 10.xx.xx.xx

Enter remote directory: /CSR/LDAP

Enter certificate name (must have ".crt" or ".cer" or ".pem" suffix):chain.pem

Enter Login Name: _v800503

Enter Password:

Success: imported ldap server CA certificate [chain.pem].

6. Импортируйте сертификат коммутатора/клиента, экспортированный на предыдущем шаге и подписанный администратором сертификата.

>seccertmgmt import -cert ldap

Switch_1:FID128:admin> seccertmgmtis import -cert ldap

Select protocol [ftp or scp]: ftp

Enter IP address: 10.xx.xx.xx

Enter remote directory: /CSR/LDAP

Enter certificate name (must have ".crt" or ".cer" or ".pem" suffix):FCS50.pem

Enter Login Name: _v800503

Enter Password:

Success: imported ldap switch certificate [FCS50.pem].

Switch_1:FID128:admin> seccertmgmt show -all

ssh private key:

Does not Exist

ssh public keys available for users:

None

Certificate Files:

--------------------------------------------------------------------------------------------------------------------

Protocol Client CA Server CA SW CSR PVT Key Passphrase

--------------------------------------------------------------------------------------------------------------------

FCAP Empty NA Empty Empty Empty Empty

RADIUS Empty Empty Empty Empty Empty NA

LDAP Exist Exist Exist Exist Exist NA

SYSLOG Empty Empty Empty Exist Exist NA

HTTPS NA Exist Exist Exist Exist NA

KAFKA NA Empty NA NA NA NA

ASC NA Empty NA NA NA NAAdditional Information

Выполните следующие действия, чтобы объединить корневой, суб- и промежуточный сертификаты в пакет.

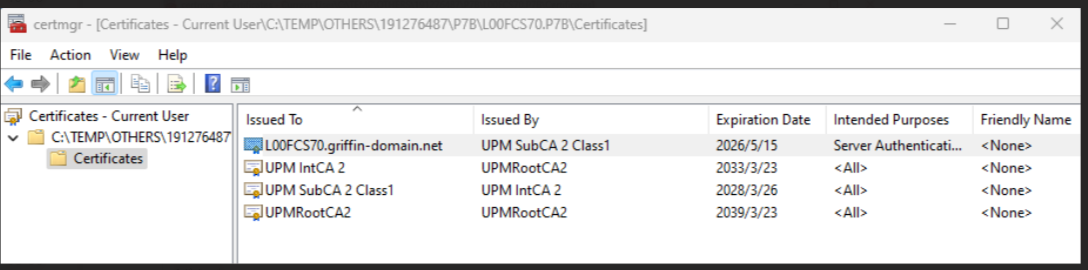

1. Скачайте сертификат в формате .p7b. Распакуйте файл и дважды щелкните, чтобы открыть его в диспетчере сертификатов Windows.

Пример:

2. Для sub/int/root щелкните правой кнопкой мыши все задачи, экспортируйте и сохраните как base-64 одну за другой в кодировке base-64 и сохраните файлы в формате .pem.

Откройте блокнот и скопируйте содержимое из sub/int/root и объедините/соедините файл в один, сначала sub, затем int и root последним, сохраните как PEM и измените на UNIX EOL.

Пример:

Affected Products

Connectrix B-SeriesProducts

Connectrix B-Series Fabric OS 9.X, Connectrix B-Series HardwareArticle Properties

Article Number: 000226132

Article Type: How To

Last Modified: 20 Jun 2024

Version: 1

Find answers to your questions from other Dell users

Support Services

Check if your device is covered by Support Services.